Introduction

Secure Shell (SSH) est un protocole qui fournit une connexion d’accès distant sécurisée aux périphériques réseau. La Communication entre le client et le serveur est cryptée dans SSH version 1 et SSH version 2. Implémentez SSH version 2 lorsque cela est possible car il utilise un algorithme de cryptage de sécurité plus amélioré.,

ce document explique comment configurer et déboguer SSH sur les routeurs ou les commutateurs Cisco qui exécutent une version du Logiciel Cisco IOS® qui prend en charge SSH. Ce document contient plus d’informations sur des versions spécifiques et des images de logiciels.

prérequis

exigences

composants utilisés

les informations dans ce document sont basées sur le Logiciel Cisco IOS 3600 (C3640-IK9S-M), Version 12.2(2)T1.

SSH a été introduit dans ces plates-formes et images Cisco IOS:

-

SSH Version 1.,Le serveur 0 (SSH v1) a été introduit dans quelques plates-formes et images de Cisco IOS qui commencent dans la version 12.0.5 de logiciel de Cisco IOS.S.

-

le client SSH a été introduit dans quelques plates-formes et images de Cisco IOS commençant dans la version 12.1.3 de logiciel de Cisco IOS.T.

-

L’accès à la ligne de terminal SSH (également connu sous le nom de reverse-Telnet) a été introduit dans certaines plates-formes et images Cisco IOS à partir de la version 12.2.2 du Logiciel Cisco IOS.T.

-

la prise en charge de la version SSH 2.0 (SSH v2) a été introduite dans certaines plates-formes et images Cisco IOS à partir de la version logicielle Cisco IOS 12.1(19)E.,

-

reportez-vous à comment configurer SSH sur les commutateurs Catalyst exécutant CatOS pour plus d’informations sur la prise en charge SSH dans les commutateurs.

référez-vous au conseiller de logiciel (clients enregistrés seulement) pour une liste complète des ensembles de caractéristiques pris en charge dans différentes versions de logiciel de Cisco IOS et sur différentes plates-formes.

les informations présentées dans ce document ont été créées à partir de périphériques dans un environnement de laboratoire spécifique. Tous les périphériques utilisés dans ce document ont commencé avec une configuration effacée (par défaut)., Si vous êtes dans un réseau, assurez-vous que vous comprenez l’impact potentiel d’une commande avant de l’utiliser.

Conventions

référez-vous aux conventions de conseils techniques de Cisco pour plus d’informations sur des conventions de document.

SSH v1 contre SSH V2

utilisez le Conseiller de logiciel de Cisco (clients enregistrés seulement) afin de vous aider à trouver la version du code avec l’appui approprié pour SSH v1 ou SSH V2.,

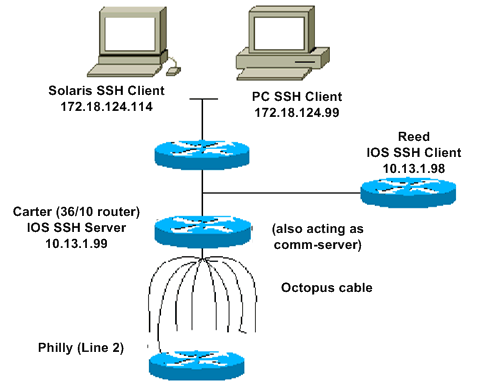

Diagramme de Réseau

Test d’Authentification

Test d’Authentification sans SSH

le Premier test de l’authentification sans SSH pour s’assurer que l’authentification fonctionne avec le routeur Carter avant d’ajouter SSH. L’authentification peut être avec un nom d’utilisateur et un mot de passe locaux ou avec un serveur d’authentification, d’autorisation et de comptabilité (AAA) qui exécute TACACS+ ou RADIUS. (L’authentification via le mot de passe de ligne n’est pas possible avec SSH.,) Cet exemple montre l’authentification locale, qui te laisse Telnet dans le routeur avec le nom d’utilisateur « cisco » et le mot de passe « cisco. »

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

test D’authentification avec SSH

pour tester l’authentification avec SSH, vous devez ajouter aux instructions précédentes afin d’activer SSH sur Carter et tester SSH à partir des stations PC et UNIX.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

À ce moment, le spectacle de la cryptographie à clé mypubkey rsa commande doit afficher la clé générée., Après avoir ajouté la configuration SSH, testez votre capacité à accéder au routeur à partir du PC et de la station UNIX. Si cela ne fonctionne pas, voyez la section de débogage de ce document.

paramètres de Configuration facultatifs

empêcher les connexions non SSH

Si vous voulez empêcher les connexions non SSH, ajoutez la commande ssh d’entrée de transport sous les lignes pour limiter le routeur aux connexions SSH seulement. Les Telnets droits (non SSH) sont refusés.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

Test pour s’assurer que les utilisateurs non SSH ne peuvent pas téléphoner au Carter du routeur.

configurez un routeur ou un commutateur IOS en tant que client SSH

Il y a quatre étapes requises pour activer la prise en charge SSH sur un routeur Cisco IOS:

-

configurez la commande hostname.

-

configurez le domaine DNS.

-

générez la clé SSH à utiliser.

-

activer la prise en charge du transport SSH pour le terminal de type virtuel (vtys).,

Si vous voulez qu’un périphérique agisse en tant que client SSH pour l’autre, vous pouvez ajouter SSH à un deuxième périphérique appelé Reed. Ces périphériques sont alors dans un arrangement client-serveur, où Carter agit en tant que serveur, et Reed agit en tant que client. La configuration du client SSH Cisco IOS sur Reed est identique à celle requise pour la configuration du serveur SSH sur Carter.,

émettez cette commande SSH du client SSH de Cisco IOS (Reed) au serveur SSH de Cisco IOS (Carter) afin de tester ceci:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH V2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

configurez un routeur iOS en tant que serveur SSH qui exécute l’authentification utilisateur basée par RSA

accomplissez ces étapes afin de configurer le serveur SSH pour effectuer une authentification basée sur RSA.,

Ajouter un accès à la ligne de Terminal SSH

Si vous avez besoin d’une authentification de ligne de terminal SSH sortante, vous pouvez configurer et tester SSH pour les Telnets inversés sortants via Carter, qui agit comme un serveur de communication à Philly.,il S’agit d’un système de gestion de L’information qui permet de gérer les données de L’Utilisateur et de gérer les données de L’utilisateur.4759b69caf »>

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

Vous pouvez utiliser cette commande de Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

restreindre l’accès SSH à un sous-réseau

Vous devez limiter la connectivité SSH à un sous-réseau spécifique où toutes les autres tentatives ssh des adresses IP en dehors du sous-réseau doivent être abandonnées.,

Vous pouvez utiliser ces étapes pour accomplir la même chose:

-

définissez une liste d’accès qui autorise le trafic de ce sous-réseau spécifique.

-

restreindre l’accès à L’interface de ligne VTY avec une classe access.

Ceci est un exemple de configuration. Dans cet exemple, seul L’accès SSH au sous-réseau 10.10.10.0 255.255.255.0 est autorisé, tout autre accès est refusé.

Remarque: la même procédure pour verrouiller L’accès SSH est également applicable sur les plates-formes de commutation.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., La solution de contournement consiste à configurer SSHv2.

Variations sur la sortie de commande de bannière

la sortie de commande de bannière varie entre le Telnet et différentes versions des connexions SSH. Ce tableau illustre le fonctionnement des différentes options de commande banner avec différents types de connexions.,

| Bannière Option de Commande | Telnet | SSH v1 uniquement | SSH v1 et v2 | SSH v2 uniquement |

|---|---|---|---|---|

| bannière de login | s’Affiche avant l’enregistrement dans l’appareil. | non affiché. | affiché avant de se connecter à l’appareil., | affiché avant de se connecter à l’appareil. |

| banner motd | s’Affiche avant l’enregistrement dans l’appareil. | affiché après la connexion à l’appareil. | affiché après la connexion à l’appareil. | affiché après la connexion à l’appareil. |

| bannière exec | s’Affiche après la connexion à l’appareil., | affiché après la connexion à l’appareil. | affiché après la connexion à l’appareil. | affiché après la connexion à l’appareil. |

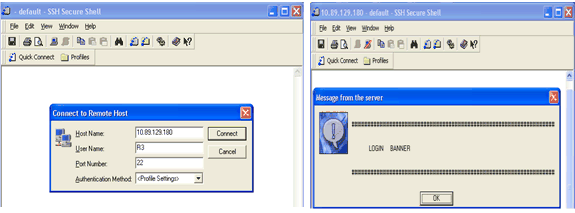

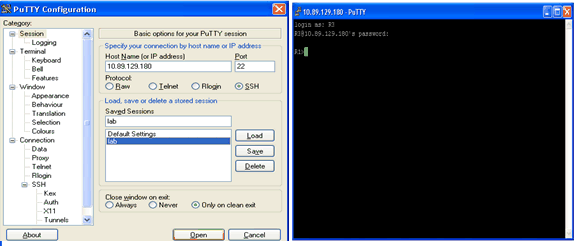

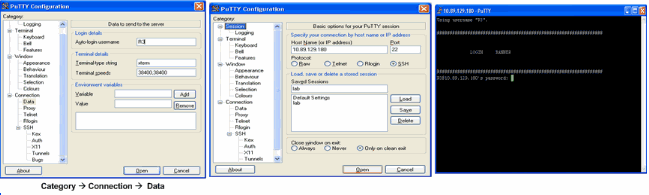

Impossible d’Afficher la Bannière d’identification

SSH version 2 prend en charge la connexion de la bannière. La bannière de connexion est affichée si le client SSH envoie le nom d’utilisateur quand il initie la session SSH avec le routeur Cisco. Par exemple, lorsque le client SSH Secure Shell est utilisé, la bannière de connexion s’affiche., Lorsque le client SSH PuTTY est utilisé, la bannière de connexion n’est pas affichée. En effet, Secure Shell envoie le nom d’utilisateur par défaut et PuTTY n’envoie pas le nom d’utilisateur par défaut.

Le client Secure Shell a besoin du nom d’utilisateur pour initier la connexion au périphérique SSH activé. Le bouton Connecter n’est pas activé Si vous n’entrez pas le nom d’hôte et le nom d’utilisateur. Cette capture d’écran montre que la bannière de connexion est affichée lorsque Secure Shell se connecte au routeur. Ensuite, l’invite de mot de passe de la bannière de connexion s’affiche.,

Le Client PuTTY n’a pas besoin du nom d’utilisateur pour initier la connexion SSH au routeur. Cette capture d’écran montre que le client PuTTY se connecte au routeur et demande le nom d’utilisateur et le mot de passe. Il n’affiche pas la bannière de connexion.

cette capture d’écran montre que la bannière de connexion s’affiche lorsque PuTTY est configuré pour envoyer le nom d’utilisateur au routeur.,

debug et afficher les Commandes

Avant d’émettre les commandes de débogage décrits et illustrés ici, reportez-vous aux Informations Importantes sur les Commandes de Débogage. Certaines commandes show sont prises en charge par L’outil Output Interpreter (clients enregistrés uniquement) , qui vous permet d’afficher une analyse de la sortie de la commande show.il est possible de créer des messages de débogage pour le serveur SSH.

Afficher sshâaffiche l’état des connexions du serveur SSH.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

show ip sshâAffiche la version et les données de configuration de SSH.,

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

Server Debug

Remarque: Cette sortie a été capturée sur une machine Solaris.

ce qui peut mal tourner

ces sections ont un exemple de sortie de débogage de plusieurs configurations incorrectes.,

SSH à partir d’un client SSH Non compilé avec Data Encryption Standard (DES)

débogage Solaris

débogage Routeur

mauvais mot de passe

débogage Routeur

le client SSH envoie un chiffrement non pris en charge (Blowfish)

rivatekey: impossible de récupérer la clé privée RSA pour « erreur

Si vous recevez ce message d’erreur, cela peut être dû à une modification du nom de domaine ou du nom d’hôte. Afin de résoudre ce problème, essayez ces solutions.

-

Zeroize les clés RSA et re-générer les clés.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

Si la solution précédente ne fonctionne pas, essayez de suivre ces étapes:

-

Zeroize toutes les clés RSA.

-

Recharger l’appareil.

-

créez de nouvelles clés étiquetées pour SSH.

-

L’ID de bogue Cisco CSCsa83601 (clients enregistrés seulement) a été classé pour traiter ce comportement.

conseils de dépannage

-

Si vos commandes de configuration SSH sont rejetées en tant que commandes illégales, vous n’avez pas généré avec succès une paire de clés RSA pour votre routeur., Assurez-vous d’avoir spécifié un nom d’hôte et un domaine. Ensuite, utilisez la commande crypto key generate rsa pour générer une paire de clés RSA et activer le serveur SSH.

-

lorsque vous configurez la paire de clés RSA, vous pouvez rencontrer ces messages d’erreur:

-

aucun nom d’hôte spécifié

vous devez configurer un nom d’hôte pour le routeur à l’aide de la commande hostname global configuration.

-

aucun domaine spécifié

Vous devez configurer un domaine hôte pour le routeur à l’aide de la commande de configuration globale du nom de domaine ip.,

-

-

Le nombre admissible de connexions SSH est limité au nombre maximum de vtys configuré pour le routeur. Chaque connexion SSH utilise une ressource vty.

-

SSH utilise la sécurité locale ou le protocole de sécurité qui est configuré par AAA sur votre routeur pour l’authentification de l’utilisateur. Lorsque vous configurez AAA, vous devez vous assurer que la console ne fonctionne pas sous AAA en appliquant un mot clé dans le mode de configuration globale pour désactiver AAA sur la console.

-

aucune connexion de serveur SSH en cours d’exécution.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

Cette sortie suggère que le serveur SSH est désactivé ou n’est pas correctement activé. Si vous avez déjà configuré SSH, il est recommandé de reconfigurer le serveur SSH dans le périphérique. Terminez ces étapes afin de reconfigurer le serveur SSH sur le périphérique.

-

supprimez la paire de clés RSA. Une fois la paire de clés RSA supprimée, le serveur SSH est automatiquement désactivé.,

carter(config)#crypto key zeroize rsa

Note: Il est important de générer une paire de clés avec au moins 768 bits taille lorsque vous activez SSH v2.

Attention: cette commande ne peut pas être annulée après que vous ayez enregistré votre configuration, et après que les clés RSA aient été supprimées, vous ne pouvez pas utiliser des certificats ou L’autorité de certification ou participer aux échanges de certificat avec d’autres pairs de sécurité IP (IPSec) à moins,Référez – vous à la référence de commande de sécurité zeroize rsa-Cisco IOS de clé crypto, Version 12.3 Pour plus d’informations sur cette commande.

Attention: cette commande ne peut pas être annulée après que vous ayez enregistré votre configuration, et après que les clés RSA aient été supprimées, vous ne pouvez pas utiliser des certificats ou L’autorité de certification ou participer aux échanges de certificat avec d’autres pairs de sécurité IP (IPSec) à moins,Référez – vous à la référence de commande de sécurité zeroize rsa-Cisco IOS de clé crypto, Version 12.3 Pour plus d’informations sur cette commande. -

Reconfigurer le nom d’hôte et nom de domaine de l’appareil.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

Générer une paire de clés RSA pour votre routeur, ce qui permet automatiquement de SSH.

carter(config)#crypto key generate rsa

référez – vous à la clé crypto génèrent la référence de commande de sécurité rsa-Cisco IOS, Version 12.3 Pour plus d’informations sur l’utilisation de cette commande.,Note de

: Vous pouvez recevoir le message d’erreur reçu par type inattendu de SSH2 0: mesg dû à un paquet reçu qui n’est pas compréhensible par le routeur. Augmentez la longueur de clé tandis que vous générez des clés rsa pour ssh afin de résoudre ce problème.

-

Configurer le serveur SSH. Afin d’activer et de configurer un routeur/commutateur Cisco pour le serveur SSH, vous pouvez configurer des paramètres SSH. Si vous ne configurez pas les paramètres SSH, les valeurs par défaut sont utilisées., IP ssh {/}

carter(config)# ip ssh

référez – vous à la référence de commande de sécurité d’IP ssh-Cisco IOS, Version 12.3 pour plus d’informations sur l’utilisation de cette commande.

-

Attention: cette commande ne peut pas être annulée après que vous ayez enregistré votre configuration, et après que les clés RSA aient été supprimées, vous ne pouvez pas utiliser des certificats ou L’autorité de certification ou participer aux échanges de certificat avec d’autres pairs de sécurité IP (IPSec) à moins,Référez – vous à la référence de commande de sécurité zeroize rsa-Cisco IOS de clé crypto, Version 12.3 Pour plus d’informations sur cette commande.

Attention: cette commande ne peut pas être annulée après que vous ayez enregistré votre configuration, et après que les clés RSA aient été supprimées, vous ne pouvez pas utiliser des certificats ou L’autorité de certification ou participer aux échanges de certificat avec d’autres pairs de sécurité IP (IPSec) à moins,Référez – vous à la référence de commande de sécurité zeroize rsa-Cisco IOS de clé crypto, Version 12.3 Pour plus d’informations sur cette commande.