Indledning

SSH (Secure Shell) er en protokol, der giver en sikker fjernadgang til netværk enheder. Kommunikationen mellem klient og server er krypteret i både SSH version 1 og SSH version 2. Gennemføre SSH version 2 når det er muligt, fordi det bruger en mere forbedret sikkerhed kryptering algoritme.,

dette dokument beskriver, hvordan du konfigurerer og fejlfinder SSH på Cisco routere eller S .itches, der kører en version af Cisco IOS Software-Soft .are, der understøtter ssh. Dette dokument indeholder flere oplysninger om specifikke versioner og soft .arebilleder.

Forudsætninger

Krav

Komponenter, der Anvendes

oplysningerne i dette dokument er baseret på Cisco IOS 3600 Software (C3640-IK9S-M), Version 12.2(2)T1.

SSH blev introduceret i disse Cisco IOS platforme og billeder:

-

SSH Version 1.,0 (SSH v1) server blev indført i nogle Cisco IOS-platforme og billeder, der starter i Cisco IOS Software Udgivelse 12.0.5.S.

-

SSH-klient blev introduceret i nogle Cisco IOS-platforme og billeder, der starter i Cisco IOS-Soft .are Release 12.1.3.T.

-

SSH terminal-line-adgang (også kendt som reverse-Telnet) blev indført i nogle Cisco IOS-platforme og billeder, som starter i Cisco IOS Software Udgivelse 12.2.2.T.

-

SSH Version 2.0 (SSH v2) support blev introduceret i nogle Cisco IOS platforme og billeder, der starter i Cisco IOS Soft andare Release 12.1(19)E.,

-

se hvordan du konfigurerer SSH på Catos Catalyst s .itches for at få flere oplysninger om SSH-understøttelse i s .itches.

se Soft .are Advisor (kun registrerede kunder) for en komplet liste over funktionssæt, der understøttes i forskellige Cisco IOS-Soft .areudgivelser og på forskellige platforme.

oplysningerne i dette dokument blev oprettet fra enheder i et specifikt laboratoriemiljø. Alle de enheder, der bruges i dette dokument, startede med en ryddet (standard) konfiguration., Hvis du er i et live netværk, skal du sørge for, at du forstår den potentielle virkning af en kommando, før du bruger den.

konventioner

se Cisco Technical Tips konventioner for mere information om dokument konventioner.

SSH v1 vs. ssh v2

brug Cisco Soft .are Advisor (kun registrerede kunder) for at hjælpe dig med at finde versionen af kode med passende support til enten SSH v1 eller ssh v2.,

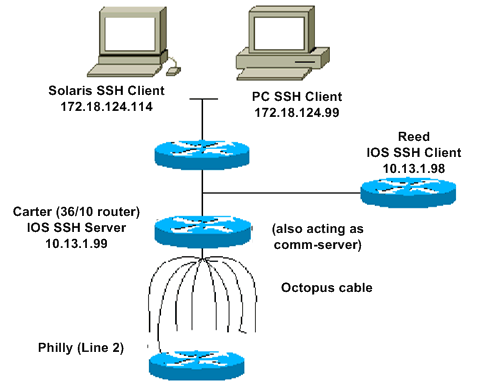

Network Diagram

Test-Godkendelse

Godkendelse Test uden SSH

Første test-godkendelse SSH uden at sørge for, at godkendelse arbejder med routeren Carter, før du tilføjer SSH. Godkendelse kan være med et lokalt brugernavn og en adgangskode eller med en AAA-server (autentificering, autorisation og regnskab), der kører TACACS+ eller RADIUS. (Godkendelse via linjeadgangskoden er ikke mulig med ssh.,) Dette eksempel viser lokal godkendelse, som lader dig Telnet ind i routeren med brugernavn “cisco” og pass .ord “cisco.”

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

Godkendelse Test med SSH

for at teste godkendelse med SSH, du nødt til at tilføje, at den tidligere udtalelser for at aktivere SSH på Carter og test SSH fra PC og UNIX-stationer.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

På dette punkt, viser crypto-tasten mypubkey rsa kommando, skal vise den genererede nøgle., Når du har tilføjet SSH-konfigurationen, skal du teste din evne til at få adgang til routeren fra PC ‘ en og UNI. – stationen. Hvis dette ikke virker, se afsnittet debug i dette dokument.

valgfrie konfigurationsindstillinger

forhindre ikke-SSH-forbindelser

Hvis du vil forhindre ikke-SSH-forbindelser, skal du tilføje SSH-kommandoen transportindgang under linjerne for kun at begrænse routeren til SSH-forbindelser. Lige (ikke-SSH) Telnet nægtes.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

Test for at sikre, at ikke-SSH-brugere ikke kan Telnet til routeren Carter.

oprettet en IOS Router eller Switch som SSH-Klient

Der er fire trin, der kræves for at aktivere SSH support på en Cisco IOS router:

-

Konfigurer kommandoen hostname.

-

Konfigurer DNS-domænet.

-

Generer den SSH-nøgle, der skal bruges.

-

Aktiv supportr SSH-transportsupport til den virtuelle type terminal (vtys).,

Hvis du vil have en enhed til at fungere som en SSH-klient til den anden, kan du tilføje ssh til en anden enhed kaldet Reed. Disse enheder er derefter i en klient-server arrangement, hvor Carter fungerer som serveren, og Reed fungerer som klienten. Cisco IOS SSH-klientkonfiguration på Reed er den samme som krævet til SSH-serverkonfigurationen på Carter.,

Spørgsmålet denne kommando til at SSH fra Cisco IOS SSH-klient (Reed) til Cisco IOS SSH-server (Carter) for at teste dette:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

Opsætning en IOS Router som en SSH-server, der udfører RSA-based User Authentication

udfør disse trin for at konfigurere SSH-server til at udføre RSA-baseret godkendelse.,

Tilføj SSH Terminal-Line Adgang

Hvis du har brug for udgående SSH terminal-line-godkendelse, kan du konfigurere og teste SSH for udgående omvendt Telnets gennem Carter, der fungerer som en comm server til Philly.,gh Carter fra Reed med hjælp af denne kommando:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

Du kan bruge denne kommando fra Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

Begrænse SSH adgang til en subnet

Du er nødt til at begrænse SSH-forbindelse til en bestemt undernetværk, hvor alle andre SSH forsøg fra IPs, uden undernetværk skulle være faldet.,

Du kan bruge disse trin til at opnå det samme:

-

Definer en adgangsliste, der tillader trafikken fra det specifikke undernetværk.

-

Begræns adgangen til VTY-linjegrænsefladen med en adgangsklasse.

Dette er et eksempel konfiguration. I dette eksempel er kun SSH-adgang til 10.10.10.0 255.255.255.0 undernet tilladt, enhver anden nægtes adgang.

Bemærk: den samme procedure til at låse SSH-adgangen er også gældende på S .itchplatforme.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., Løsning er at konfigurere sshv2.

variationer på bannerkommandoudgang

bannerkommandoudgangen varierer mellem Telnet og forskellige versioner af SSH-forbindelser. Denne tabel illustrerer, hvordan forskellige bannerkommandoindstillinger fungerer med forskellige typer forbindelser.,

| Banner Command Option | Telnet | SSH v1 kun | SSH v1 og v2 | SSH v2 kun |

|---|---|---|---|---|

| banner login | , der Vises, før du logger ind i enheden. | vises ikke. | vises, før du logger ind på enheden., | vises, før du logger ind på enheden. |

| banner motd | vises, før du logger ind på enheden. | vises, når du er logget ind på enheden. | vises, når du er logget ind på enheden. | vises, når du er logget ind på enheden. |

| banner e .ec | vises, når du er logget ind på enheden., | vises, når du er logget ind på enheden. | vises, når du er logget ind på enheden. | vises, når du er logget ind på enheden. |

kan ikke vise Login-banneret

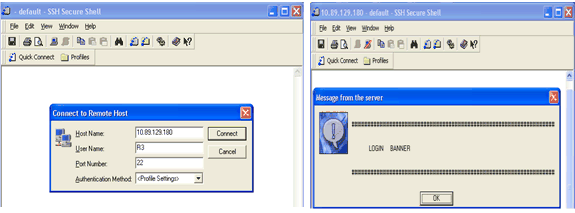

SSH version 2 understøtter login-banneret. Login-banneret vises, hvis SSH-klienten sender brugernavnet, når det starter SSH-sessionen med Cisco-routeren. For eksempel, når Secure Shell SSH-klienten bruges, vises login-banneret., Når PuTTY SSH-klienten bruges, vises login-banneret ikke. Dette skyldes, at Secure Shell sender brugernavnet som standard, og PuTTY sender ikke brugernavnet som standard.

Secure Shell-klienten har brug for brugernavnet for at starte forbindelsen til den SSH-aktiverede enhed. Connect-knappen er ikke aktiveret, hvis du ikke indtaster værtsnavnet og brugernavnet. Dette skærmbillede viser, at login-banneret vises, når Secure Shell opretter forbindelse til routeren. Derefter, login banner pass .ord prompt vises.,

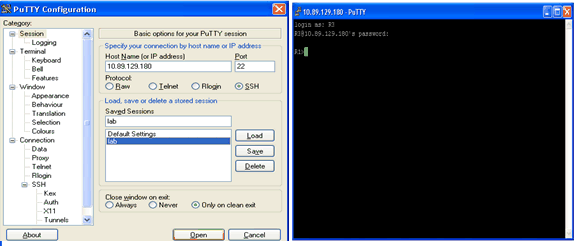

PuTTY-klienten kræver ikke brugernavnet for at starte SSH-forbindelsen til routeren. Dette skærmbillede viser, at PuTTY-klienten opretter forbindelse til routeren og beder om brugernavn og adgangskode. Det viser ikke login-banneret.

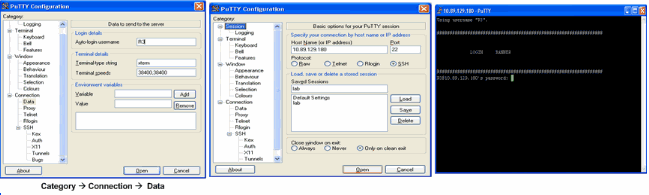

dette skærmbillede viser, at login-banneret vises, når PuTTY er konfigureret til at sende brugernavnet til routeren.,

fejlfinding og vis kommandoer

før du udsteder de fejlfindingskommandoer, der er beskrevet og illustreret her, skal du se vigtige oplysninger om Fejlfindingskommandoer. Visse Sho. – kommandoer understøttes af værktøjet Output Interpreter (kun registrerede kunder) , som giver dig mulighed for at se en analyse af Sho. command output.

-

debug ip ssh € viser debug meddelelser til SSH.

-

Sho.ssh “” viser status for SSH-serverforbindelser.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

vis ip sshâViser, hvilken version og konfigurationsdata til SSH.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

Server Debug

Bemærk: Denne udgang blev optaget på en Solaris-maskine.

Hvad kan gå galt

disse sektioner har prøve debug output fra flere forkerte konfigurationer.,

SSH Fra en SSH-Klient Ikke Udarbejdet med Data Encryption Standard (DES)

Solaris Debug

Router-Debug

Dårlig Password

Router-Debug

SSH-Klient Sender Understøttet (Blowfish) Cipher

Router-Debug

Geting den “%SSH-3-PRIVATEKEY: Ude af stand til at hente RSA private key for” Error

Hvis du får denne fejlmeddelelse, kan det være forårsaget på grund af eventuelle ændringer i domænenavnet eller værtsnavn. For at løse dette, prøv disse løsninger.

-

Nulstil RSA-tasterne og gengener keysr nøglerne.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

Hvis den tidligere løsning ikke virker, kan du prøve følgende:

-

Zeroize alle RSA-nøgler.

-

Genindlæs enheden.

-

Opret nye mærkede nøgler til SSH.

-

Cisco bug ID CSCsa83601 (kun registrerede kunder) er blevet indgivet for at løse denne adfærd.

fejlfindingstips

-

Hvis dine SSH-konfigurationskommandoer afvises som ulovlige kommandoer, har du ikke genereret et RSA-nøglepar til din router., Sørg for, at du har angivet et værtsnavn og et domæne. Brug derefter crypto key generate rsa-kommandoen til at generere et RSA-nøglepar og aktivere SSH-serveren.

-

Når du konfigurerer RSA-nøgleparet, kan du støde på disse fejlmeddelelser:

-

intet værtsnavn angivet

Du skal konfigurere et værtsnavn for routeren ved hjælp af kommandoen hostname global configuration.

-

intet domæne specificeret

Du skal konfigurere et værtsdomæne for routeren ved hjælp af kommandoen IP domain-name global configuration.,

-

-

antallet af tilladte SSH-forbindelser er begrænset til det maksimale antal vtys, der er konfigureret til routeren. Hver SSH-forbindelse bruger en VTY-ressource.

-

SSH bruger enten lokal sikkerhed eller den sikkerhedsprotokol, der er konfigureret via AAA på din router til brugergodkendelse. Når du konfigurerer AAA, skal du sikre dig, at konsollen ikke kører under AAA ved at anvende et nøgleord i den globale konfigurationstilstand for at deaktivere AAA på konsollen.

-

ingen SSH-serverforbindelser kører.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

dette output antyder, at SSH-serveren er deaktiveret eller ikke aktiveret korrekt. Hvis du allerede har konfigureret ssh, anbefales det, at du omkonfigurerer SSH-serveren på enheden. Udfør disse trin for at omkonfigurere SSH-server på enheden.

-

Slet RSA-nøgleparet. Når RSA-nøgleparet er slettet, deaktiveres SSH-serveren automatisk.,

carter(config)#crypto key zeroize rsa

Bemærk: Det er vigtigt at generere en nøgle-par med mindst 768 som lidt størrelse, når du aktivere SSH v2.

Advarsel: Denne kommando kan ikke fortrydes, efter at du gemme din konfiguration, og efter RSA-nøgler er blevet slettet, kan du ikke bruge certifikater eller CA eller deltage i certifikat udvekslinger med andre IP-Sikkerhed (IPSec) kammerater, medmindre du omkonfigurere CA interoperabilitet ved at regenerere RSA-nøgler, få CA”s-certifikat, og anmoder om dine egne certifikat igen.,Se crypto key cryperoi .e rsa – Cisco IOS Security Command Reference, Release 12.3 for mere information om denne kommando.

Advarsel: Denne kommando kan ikke fortrydes, efter at du gemme din konfiguration, og efter RSA-nøgler er blevet slettet, kan du ikke bruge certifikater eller CA eller deltage i certifikat udvekslinger med andre IP-Sikkerhed (IPSec) kammerater, medmindre du omkonfigurere CA interoperabilitet ved at regenerere RSA-nøgler, få CA”s-certifikat, og anmoder om dine egne certifikat igen.,Se crypto key cryperoi .e rsa – Cisco IOS Security Command Reference, Release 12.3 for mere information om denne kommando. -

Konfigurer enhedens værtsnavn og domænenavn igen.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

Generere et RSA-nøglepar til din router, som automatisk giver SSH.

carter(config)#crypto key generate rsa

der Henvises til crypto-tasten generere rsa – Cisco IOS Security Command Reference, Udgivelse 12.3 for mere information om brugen af denne kommando.,

Bemærk: Du kan modtage SSH2 0: uventet mesg type modtaget fejlmeddelelse på grund af en pakke modtaget, der ikke er forståelig af routeren. Forøg nøglelængden, mens du genererer RSA-nøgler til ssh for at løse dette problem.

-

Konfigurer SSH-server. For at aktivere og konfigurere en Cisco router / s .itch til SSH server, kan du konfigurere SSH parametre. Hvis du ikke konfigurerer SSH-parametre, bruges standardværdierne.,

ip-ssh { | }

carter(config)# ip ssh

der Henvises til ip-ssh – Cisco IOS Security Command Reference, Udgivelse 12.3 for mere information om brugen af denne kommando.

-

Advarsel: Denne kommando kan ikke fortrydes, efter at du gemme din konfiguration, og efter RSA-nøgler er blevet slettet, kan du ikke bruge certifikater eller CA eller deltage i certifikat udvekslinger med andre IP-Sikkerhed (IPSec) kammerater, medmindre du omkonfigurere CA interoperabilitet ved at regenerere RSA-nøgler, få CA”s-certifikat, og anmoder om dine egne certifikat igen.,Se crypto key cryperoi .e rsa – Cisco IOS Security Command Reference, Release 12.3 for mere information om denne kommando.

Advarsel: Denne kommando kan ikke fortrydes, efter at du gemme din konfiguration, og efter RSA-nøgler er blevet slettet, kan du ikke bruge certifikater eller CA eller deltage i certifikat udvekslinger med andre IP-Sikkerhed (IPSec) kammerater, medmindre du omkonfigurere CA interoperabilitet ved at regenerere RSA-nøgler, få CA”s-certifikat, og anmoder om dine egne certifikat igen.,Se crypto key cryperoi .e rsa – Cisco IOS Security Command Reference, Release 12.3 for mere information om denne kommando.