Introducción

Secure Shell (SSH) es un protocolo que proporciona una conexión de acceso remoto seguro a dispositivos de red. La comunicación entre el cliente y el servidor está cifrada tanto en SSH versión 1 como en SSH versión 2. Implemente la versión 2 de SSH cuando sea posible porque utiliza un algoritmo de cifrado de seguridad más mejorado.,

este documento explica cómo configurar y depurar SSH en routers o switches Cisco que ejecutan una versión del Software Cisco IOS® compatible con SSH. Este documento contiene más información sobre versiones específicas e imágenes de software.

prerrequisitos

requisitos

componentes utilizados

la información de este documento se basa en el Software Cisco IOS 3600 (C3640-IK9S-M), Versión 12.2(2)T1.

SSH se introdujo en estas plataformas e imágenes de Cisco IOS:

-

SSH versión 1.,El servidor 0 (SSH v1) se introdujo en algunas plataformas Cisco IOS e imágenes que comienzan en la versión 12.0.5 del Software Cisco IOS.S.

-

el cliente SSH se introdujo en algunas plataformas Cisco IOS e imágenes a partir de la versión de software Cisco IOS 12.1.3.T.

-

el acceso de línea de terminal SSH (también conocido como Telnet inverso) se introdujo en algunas plataformas de Cisco IOS e imágenes a partir de la versión de software de Cisco IOS 12.2.2.T.

-

el soporte de SSH Versión 2.0 (SSH v2) se introdujo en algunas plataformas de Cisco IOS e imágenes a partir de la versión de software de Cisco IOS 12.1(19)E.,

-

consulte Cómo configurar SSH en Switches Catalyst que ejecutan CatOS para obtener más información sobre la compatibilidad con SSH en los switches.

consulte el Asesor de Software (Solo clientes registrados) para obtener una lista completa de conjuntos de características compatibles con diferentes versiones de software de Cisco IOS y en diferentes plataformas.

la información presentada en este documento fue creada a partir de dispositivos en un entorno de laboratorio específico. Todos los dispositivos utilizados en este documento comenzaron con una configuración desactivada (predeterminada)., Si está en una red en vivo, asegúrese de comprender el impacto potencial de cualquier comando antes de usarlo.

Convenciones

consulte Convenciones de consejos técnicos de Cisco para obtener más información sobre convenciones de documentos.

SSH v1 vs. SSH v2

Use el Asesor de software de Cisco (Solo clientes registrados) para ayudarlo a encontrar la versión del código con soporte adecuado para SSH v1 o SSH v2.,

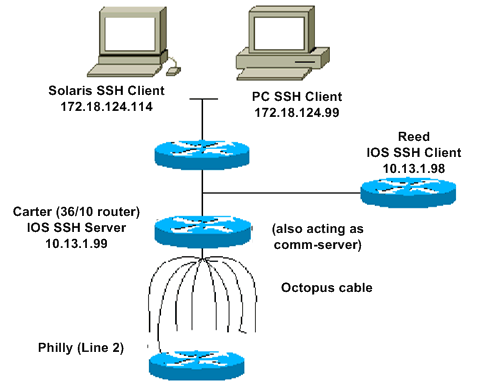

Diagrama de Red

Prueba de Autenticación

Prueba de Autenticación sin SSH

la Primera prueba de la autenticación sin SSH para asegurarse de que funciona la autenticación con el router Carter antes de agregar SSH. La autenticación puede ser con un nombre de usuario y contraseña local o con un servidor de autenticación, autorización y contabilidad (AAA) que ejecute TACACS+ o RADIUS. (La autenticación a través de la contraseña de línea no es posible con SSH.,) Este ejemplo muestra la autenticación local, que le permite Telnet en el router con nombre de usuario «cisco»y contraseña «cisco.»

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

prueba de autenticación con SSH

para probar la autenticación con SSH, debe agregar a las instrucciones anteriores para habilitar SSH en Carter y probar SSH desde las estaciones PC y UNIX.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

En este punto, el show crypto key mypubkey rsa comando debe mostrar la clave generada., Después de agregar la configuración SSH, pruebe su capacidad para acceder al enrutador desde el PC y UNIX station. Si esto no funciona, consulte la sección depurar de este documento.

opciones de configuración opcionales

evitar conexiones que no sean SSH

Si desea evitar conexiones que no sean SSH, agregue el comando transport input SSH debajo de las líneas para limitar el enrutador solo a conexiones SSH. Los telnets rectos (no SSH) son rechazados.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

Prueba para asegurarse de que no SSH usuarios no Telnet al router Carter.

configurar un Router o Switch IOS como cliente ssh

se requieren cuatro pasos para habilitar la compatibilidad con SSH en un router Cisco IOS:

-

configurar el comando hostname.

-

configurar el dominio DNS.

-

generar la clave SSH a utilizar.

-

habilite el soporte de transporte SSH para el terminal de tipo virtual (vtys).,

si desea que un dispositivo actúe como cliente SSH para el otro, puede agregar SSH a un segundo dispositivo llamado Reed. Estos dispositivos están entonces en un arreglo cliente-servidor, donde Carter actúa como el servidor, y Reed actúa como el cliente. La configuración del cliente SSH de Cisco IOS en Reed es la misma que se requiere para la configuración del servidor SSH en Carter.,

envíe este comando a ssh desde el cliente Cisco IOS SSH (Reed) al servidor Cisco IOS SSH (Carter) para probar esto:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

configure un enrutador iOS como un servidor SSH que realice la autenticación de usuario basada en RSA

complete estos pasos para configurar servidor SSH para realizar autenticación basada en RSA.,

Agregar acceso de línea de Terminal SSH

si necesita autenticación de línea de terminal SSH de salida, puede configurar y probar SSH para Telnets reversas de salida a través de Carter, que actúa como un servidor de comunicaciones a Philly.,gh Carter Reed con la ayuda de este comando:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

Usted puede utilizar este comando de Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

Restringir el acceso SSH a una subred

Se necesita limitar SSH conectividad a una determinada subred donde todos los demás SSH intentos de IPs fuera de la subred debe ser abandonado.,

Puede usar estos pasos para lograr lo mismo:

-

definir una lista de acceso que permita el tráfico de esa subred específica.

-

restringir el acceso a la interfaz de línea VTY con una clase de acceso.

Esta es una configuración de ejemplo. En este ejemplo solo se permite el acceso SSH a la subred 10.10.10.0 255.255.255.0, se deniega el acceso a cualquier otra subred.

Nota: el mismo procedimiento para bloquear el acceso SSH también se aplica en las plataformas de conmutación.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., La solución es configurar SSHv2.

variaciones en la salida del comando banner

la salida del comando banner varía entre Telnet y diferentes versiones de conexiones SSH. Esta tabla ilustra cómo funcionan las diferentes opciones de comandos de banner con varios tipos de conexiones.,

| Banner Opción de Comando | Telnet | SSH v1 sólo | SSH v1 y v2 | SSH v2 sólo |

|---|---|---|---|---|

| banner de inicio de sesión | Muestra antes de iniciar sesión en el dispositivo. | no se muestra. | se muestra antes de iniciar sesión en el dispositivo., | se muestra antes de iniciar sesión en el dispositivo. |

| banner motd | Muestra antes de iniciar sesión en el dispositivo. | se muestra después de iniciar sesión en el dispositivo. | se muestra después de iniciar sesión en el dispositivo. | se muestra después de iniciar sesión en el dispositivo. |

| banner exec | que aparecen después de iniciar sesión en el dispositivo., | se muestra después de iniciar sesión en el dispositivo. | se muestra después de iniciar sesión en el dispositivo. | se muestra después de iniciar sesión en el dispositivo. |

no se puede mostrar el Banner de inicio de sesión

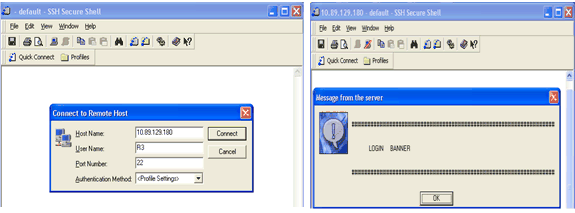

SSH versión 2 admite el banner de inicio de sesión. El banner de inicio de sesión se muestra si el cliente SSH envía el nombre de usuario cuando inicia la sesión SSH con el router Cisco. Por ejemplo, cuando se utiliza el cliente SSH de Secure Shell, se muestra el banner de inicio de sesión., Cuando se utiliza el cliente SSH de PuTTY, no se muestra el banner de inicio de sesión. Esto se debe a que Secure Shell envía el nombre de usuario por defecto y PuTTY no envía el nombre de usuario por defecto.

El cliente Secure Shell necesita el nombre de usuario para iniciar la conexión con el dispositivo habilitado para SSH. El botón Conectar no está habilitado si no ingresa el nombre de host y el nombre de usuario. Esta captura de pantalla muestra que el banner de inicio de sesión se muestra cuando Secure Shell se conecta al enrutador. Luego, se muestra el Aviso de contraseña del banner de inicio de sesión.,

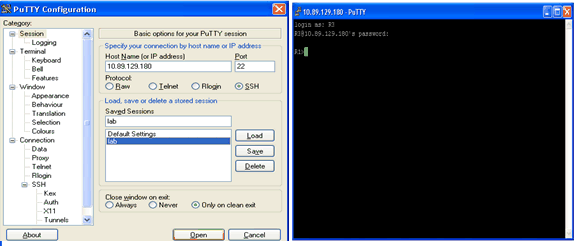

El cliente PuTTY no requiere el nombre de usuario para iniciar la conexión SSH al router. Esta captura de pantalla muestra que el cliente PuTTY se conecta al enrutador y solicita el nombre de usuario y la contraseña. No muestra el banner de inicio de sesión.

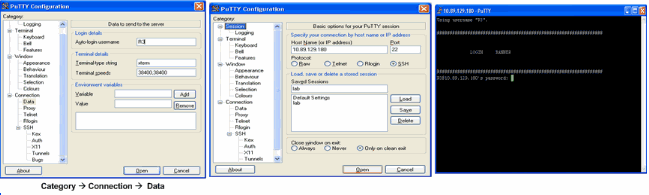

esta captura de pantalla muestra que el banner de inicio de sesión se muestra cuando PuTTY está configurado para enviar el nombre de usuario al enrutador.,

debug and show Commands

antes de emitir los comandos de depuración descritos e ilustrados aquí, consulte Información importante sobre los comandos de depuración. Algunos comandos de show son compatibles con la herramienta intérprete de salida (Solo clientes registrados) , que le permite ver un análisis de la salida de los comandos de show.

-

depurar ip sshâ € » muestra mensajes de depuración para SSH.

-

show sshâ € » muestra el estado de las conexiones del servidor SSH.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

show ip sshâMuestra la versión y los datos de configuración de SSH.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

depuración del servidor

Nota: Esta salida se capturó en una máquina Solaris.

qué puede salir mal

estas secciones tienen una salida de depuración de muestra de varias configuraciones incorrectas.,

SSH de un cliente SSH no compilado con Data Encryption Standard (DES)

Solaris Debug

Router Debug

Bad Password

Router Debug

el cliente SSH envía cifrado (Blowfish) No Compatible

Router Debug

privatekey: no se puede recuperar la clave privada RSA para «Error

Si recibe este mensaje de error, puede deberse a cualquier cambio en el nombre de dominio o el nombre de host. Para resolver esto, pruebe estas soluciones.

-

Zeroize las claves RSA y volver a generar las claves.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

Si la solución anterior no funciona, intente estos pasos:

-

Zeroize todas las claves RSA.

-

recargar el dispositivo.

-

crear nuevas claves etiquetadas para SSH.

-

Cisco bug ID CSCSA83601 (Solo clientes registrados) se ha archivado para abordar este comportamiento.

consejos de solución de problemas

-

Si sus comandos de configuración SSH son rechazados como comandos ilegales, no ha generado correctamente un par de claves RSA para su enrutador., Asegúrese de haber especificado un nombre de host y un dominio. A continuación, utilice el comando crypto key generate rsa para generar un par de claves RSA y habilitar el servidor SSH.

-

al configurar el par de claves RSA, es posible que encuentre estos mensajes de error:

-

No se especifica nombre de host

debe configurar un nombre de host para el enrutador utilizando el comando de configuración global nombre de host.

-

no se ha especificado ningún dominio

debe configurar un dominio host para el router mediante el comando de configuración global ip domain-name.,

-

-

el número de conexiones SSH permitidas está limitado al número máximo de vtys configurados para el router. Cada conexión SSH utiliza un recurso vty.

-

SSH utiliza la seguridad local o el protocolo de seguridad que se configura a través de AAA en su enrutador para la autenticación del usuario. Al configurar AAA, debe asegurarse de que la consola no se ejecute en AAA aplicando una palabra clave en el modo de configuración global para deshabilitar AAA en la consola.

-

no se ejecutan conexiones de servidor SSH.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

Este resultado sugiere que el servidor SSH está deshabilitado o bien no habilitado correctamente. Si ya ha configurado SSH, se recomienda reconfigurar el servidor SSH en el dispositivo. Complete estos pasos para reconfigurar el servidor SSH en el dispositivo.

-

Eliminar el par de claves RSA. Después de eliminar el par de claves RSA, el servidor SSH se deshabilita automáticamente.,

carter(config)#crypto key zeroize rsa

Nota: es importante generar un par de claves con al menos 768 bits tamaño al habilitar SSH v2.

Precaución: Este comando no se puede deshacer después de guardar la configuración y después de eliminar las claves RSA, no puede usar certificados o la CA ni participar en intercambios de certificados con otros pares de seguridad IP (IPSec) a menos que reconfigure la interoperabilidad de la CA regenerando las claves RSA, obteniendo el certificado de la CA y solicitando su propio certificado de nuevo.,Consulte crypto key zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 Para obtener más información sobre este comando.

Precaución: Este comando no se puede deshacer después de guardar la configuración y después de eliminar las claves RSA, no puede usar certificados o la CA ni participar en intercambios de certificados con otros pares de seguridad IP (IPSec) a menos que reconfigure la interoperabilidad de la CA regenerando las claves RSA, obteniendo el certificado de la CA y solicitando su propio certificado de nuevo.,Consulte crypto key zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 Para obtener más información sobre este comando. -

Reconfigure el nombre de host y el nombre de dominio del dispositivo.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

Generar un par de claves RSA para su router, que permite automáticamente SSH.

carter(config)#crypto key generate rsa

consulte crypto key generate RSA – Cisco IOS Security Command Reference, Release 12.3 Para obtener más información sobre el uso de este comando.,

Nota: Puede recibir el mensaje de error SSH2 0: Unexpected mesg type received debido a un paquete recibido que no es comprensible para el enrutador. Aumente la longitud de la clave mientras genera claves rsa para ssh para resolver este problema.

-

configurar el servidor SSH. Para habilitar y configurar un router/switch Cisco para el servidor SSH, puede configurar los parámetros SSH. Si no configura los parámetros SSH, se utilizan los valores predeterminados.,ip ssh {/}

carter(config)# ip ssh

consulte ip SSH – Cisco IOS Security Command Reference, Release 12.3 Para obtener más información sobre el uso de este comando.

-

Precaución: Este comando no se puede deshacer después de guardar la configuración y después de eliminar las claves RSA, no puede usar certificados o la CA ni participar en intercambios de certificados con otros pares de seguridad IP (IPSec) a menos que reconfigure la interoperabilidad de la CA regenerando las claves RSA, obteniendo el certificado de la CA y solicitando su propio certificado de nuevo.,Consulte crypto key zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 Para obtener más información sobre este comando.

Precaución: Este comando no se puede deshacer después de guardar la configuración y después de eliminar las claves RSA, no puede usar certificados o la CA ni participar en intercambios de certificados con otros pares de seguridad IP (IPSec) a menos que reconfigure la interoperabilidad de la CA regenerando las claves RSA, obteniendo el certificado de la CA y solicitando su propio certificado de nuevo.,Consulte crypto key zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 Para obtener más información sobre este comando.