istock

- en todo el Mundo el gasto en seguridad de la información y sistemas de gestión de riesgos alcanzará $131B en 2020, el aumento a $174B en 2022 aproximadamente $50B será dedicado a la protección del endpoint de acuerdo con Gartner, la más reciente de Seguridad de la Información de Gestión de Riesgo y pronóstico.

- Se prevé que las ventas de aplicaciones y plataformas de seguridad en la nube crezcan de $636 millones en 2020 a 1 1.,63B en 2023, alcanzando una tasa de crecimiento anual compuesto (CAGR) del 36.8% y liderando todas las categorías de información & sistemas de gestión de Riesgos de seguridad.

- Se prevé que la seguridad de la aplicación crezca de $3.4 mil millones en 2020 a 4 4.5 mil millones en 2023, alcanzando una CAGR del 9.7%.

- Se proyecta que los servicios de seguridad sean un mercado de $66.9 mil millones este año, aumentando de 6 62 mil millones en 2019.,

IA, aprendizaje automático y la carrera por mejorar la Ciberseguridad

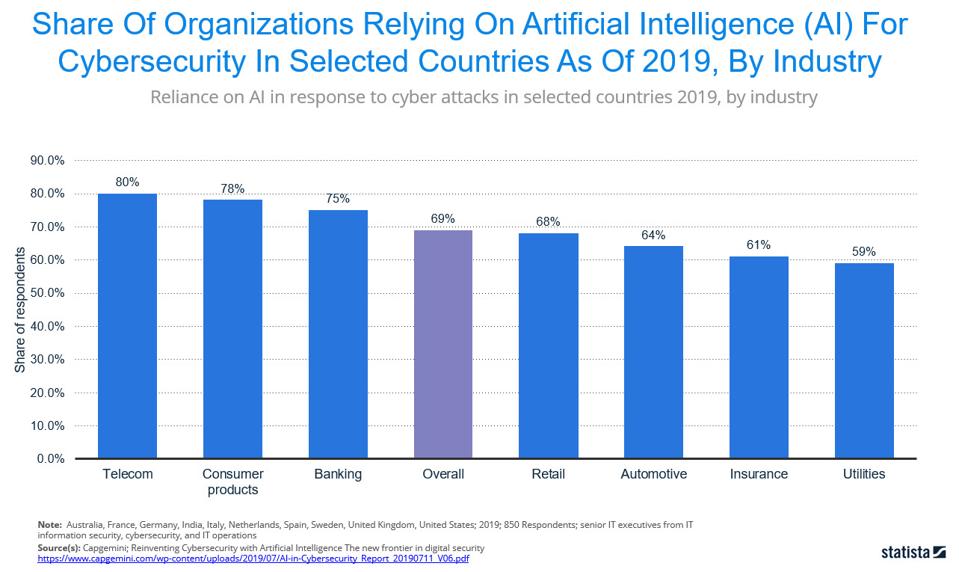

la mayoría de los analistas de CiberSeguridad de los equipos de seguridad de la información están abrumados hoy analizando registros de seguridad, frustrando intentos de violación, investigando posibles incidentes de fraude y más. El 69% de los altos ejecutivos cree que la IA y el aprendizaje automático son necesarios para responder a los ciberataques, según el estudio Capgemini, reinventando la Ciberseguridad con inteligencia Artificial. El siguiente gráfico compara el porcentaje de organizaciones por sector que dependen de la IA para mejorar su ciberseguridad., El 80% de los ejecutivos de telecomunicaciones cree que su organización no podría responder a los ciberataques sin IA, con un promedio del 69% de todas las empresas en siete industrias.

Statista

la conclusión es que todas las organizaciones tienen una necesidad urgente de mejore la seguridad y la resiliencia de los endpoints, Proteja las credenciales de acceso privilegiado, reduzca las transacciones fraudulentas y proteja todos los dispositivos móviles aplicando principios de confianza cero., Muchos confían en la IA y el aprendizaje automático para determinar si las solicitudes de inicio de sesión y recursos son legítimas o no en función de patrones de comportamiento y uso del sistema anteriores. Varias de las diez principales compañías a observar tienen en cuenta una serie diversa de indicadores para determinar si un intento de inicio de sesión, transacción o solicitud de recursos del sistema es legítimo o no. Pueden asignar una sola puntuación a un evento específico y predecir si es legítimo o no., Omniscore de Kount es un ejemplo de cómo la IA y el ML proporcionan a los analistas de fraude la información necesaria para reducir los falsos positivos y mejorar las experiencias de compra de los clientes al tiempo que frustran el fraude.

las siguientes son las diez principales empresas de ciberseguridad a observar en 2020:

Absolute – Absolute sirve como el punto de referencia de la industria para la resiliencia, la visibilidad y el control de los endpoints., Integrada en más de quinientos millones de dispositivos, la compañía permite a más de 12.000 clientes contar con seguridad de endpoints autorreparable, visibilidad siempre conectada de sus dispositivos, Datos, usuarios y aplicaciones, ya sea que los endpoints estén conectados o no a la red corporativa, y el máximo nivel de control y confianza requerido para la empresa moderna.

Para frustrar a los atacantes, las organizaciones continúan a la capa sobre los controles de seguridad de Gartner estima que más de $174B será dedicado a la seguridad en 2022, y de que aproximadamente $50B estará dedicada la protección de la estación., El informe de tendencias de seguridad de endpoints de Absolute encuentra que a pesar de las inversiones astronómicas que se están realizando, el 100 por ciento de los controles de endpoints eventualmente fallan y más de uno de cada tres endpoints están desprotegidos en un momento dado. Todo esto hace que los administradores de ti y seguridad se enfrenten a niveles de complejidad y riesgo cada vez mayores, al tiempo que se enfrentan a una creciente presión para garantizar que los controles de punto final mantengan la integridad, la disponibilidad y la funcionalidad en todo momento, y ofrezcan el valor deseado.,

Las organizaciones necesitan visibilidad completa e información en tiempo real para identificar los puntos finales oscuros, identificar lo que está roto y dónde existen brechas, así como responder y tomar medidas rápidamente. Absolute mitiga esta ley universal del deterioro de la seguridad y permite a las organizaciones crear un enfoque de seguridad empresarial que sea inteligente, adaptable y autorreparable. En lugar de perpetuar una falsa sensación de seguridad, Absolute proporciona una única fuente de verdad y la imagen de diamante de la resiliencia para los puntos finales.,

Centrify-Centrify está redefiniendo el enfoque heredado de la gestión de acceso privilegiado (Pam) con un enfoque centrado en la identidad basado en principios de confianza cero. La historia de 15 años de Centrify comenzó en Active Directory (AD) bridging, y fue el primer proveedor en unir sistemas UNIX y Linux con Active Directory, lo que permitió una fácil administración de identidades privilegiadas en un entorno heterogéneo., A continuación, amplió estas capacidades a los sistemas alojados en entornos IaaS como AWS y Microsoft Azure, y ofreció la primera PAM-as-a-Service de la industria, que sigue siendo la única oferta en el mercado con una verdadera arquitectura de nube multi-tenant. La aplicación de su profunda experiencia en infraestructura permitió a Centrify redefinir el enfoque heredado de PAM e introducir la capacidad de un servidor para defenderse contra las amenazas cibernéticas en toda la infraestructura empresarial moderna en constante expansión.,

Centrify Identity-Centric Pam establece una raíz de confianza para los recursos empresariales críticos y, a continuación, otorga el acceso con menos privilegios al verificar quién solicita el acceso, el contexto de la solicitud y el riesgo del entorno de acceso. Al implementar el acceso con menos privilegios, Centrify minimiza la superficie de ataque, mejora la visibilidad de auditoría y cumplimiento, y reduce el riesgo, la complejidad y los costos para la empresa híbrida moderna., Más de la mitad de Fortune 100, las instituciones financieras más grandes del mundo, agencias de inteligencia y compañías de infraestructura crítica, confían en Centrify para detener la principal causa de violaciones: el abuso de credenciales privilegiadas.

la firma de investigación Gartner predice que para 2021, aproximadamente el 75% de las grandes empresas utilizarán productos de gestión de acceso privilegiado, en comparación con aproximadamente el 50% en 2018 en su análisis de pronóstico: Information Security and Risk Management, Worldwide, 4T18 Update publicado el 29 de marzo de 2019 (client access reqd)., Esto no es sorprendente, teniendo en cuenta que, según una estimación de Forrester Research, el 80% de las brechas actuales son causadas por credenciales privilegiadas débiles, predeterminadas, robadas o comprometidas.

Deep Instinct-Deep Instinct aplica el aprendizaje profundo de la inteligencia artificial a la ciberseguridad. Aprovechando las capacidades predictivas de deep learning, la solución en el dispositivo de Deep Instinct protege contra amenazas de día cero y ataques APT con una precisión inigualable., Deep Instinct protege los endpoints de la empresa y / o cualquier dispositivo móvil contra cualquier amenaza, en cualquier infraestructura, esté o no conectado a la red o a Internet. Al aplicar la tecnología de aprendizaje profundo a la ciberseguridad, las empresas ahora pueden obtener una protección inigualable contra ciberataques desconocidos y evasivos desde cualquier fuente. Deep Instinct aporta un enfoque completamente nuevo a la ciberseguridad que permite identificar y bloquear los ciberataques en tiempo real antes de que se produzca cualquier daño., Deep Instinct USA tiene su sede en San Francisco, CA y Deep Instinct Israel tiene su sede en Tel Aviv, Israel.

Infoblox-Infoblox permite a las organizaciones aportar simplicidad, seguridad, fiabilidad y automatización de nivel superior a las redes tradicionales y las transformaciones digitales, como SD-WAN, nube híbrida e IoT. Combinando simplicidad, seguridad, confiabilidad y automatización de nivel superior, Infoblox es capaz de reducir las tareas manuales en un 70% y hacer que los analistas de amenazas de las organizaciones sean 3 veces más productivos.,

mientras que su historial está en dispositivos DDI, están teniendo éxito en proporcionar servicios de seguridad de red y DDI como servicio (- aaS). Su aplicación BloxOne DDI, construida sobre su plataforma nativa en la nube BloxOne, ayuda a los profesionales de TI a administrar sus redes, ya sea que se basen en arquitecturas locales, basadas en la nube o híbridas., La aplicación Bloxone Threat Defense Aprovecha los datos proporcionados por DDI para supervisar el tráfico de red, identificar de forma proactiva las amenazas e informar rápidamente a los sistemas de seguridad y administradores de red de las infracciones, trabajando con la pila de seguridad existente para identificar y mitigar las amenazas de seguridad de forma rápida, automática y más eficiente. La plataforma BloxOne proporciona una plataforma segura e integrada para centralizar la gestión de datos de identidad y servicios en toda la red., Un líder reconocido de la industria, Infoblox tiene una cuota de mercado del 52% en el mercado de redes DDI compuesto por 8.000 clientes, incluyendo el 59% de la lista Fortune 1000 y el 58% de la lista Forbes 2000.

Kount – la galardonada prevención del fraude impulsada por IA de Kount permite a las empresas digitales, los comerciantes en línea y los proveedores de servicios de pago de todo el mundo protegerse contra el fraude de pagos, el fraude de creación de nuevas cuentas y la adquisición de cuentas., Con Kount, las empresas aprueban más pedidos buenos, descubren nuevas fuentes de ingresos, mejoran la experiencia del cliente y mejoran drásticamente sus resultados, al tiempo que minimizan los costos y las pérdidas de gestión de fraudes. A través de la red global y las tecnologías patentadas de inteligencia artificial y aprendizaje automático de Kount, combinadas con una gestión de políticas flexible, las empresas frustran a los delincuentes en línea y a los malos actores que los alejan de su sitio, su mercado y de su red. La plataforma de adaptación continua de Kount proporciona seguridad a las empresas en cada interacción digital., Los avances de Kount en técnicas patentadas y tecnología patentada incluyen detección de fraude móvil, inteligencia artificial avanzada, huellas dactilares de dispositivos de múltiples capas, detección de proxy IP y geolocalización, transacciones y puntuación personalizada, vinculación de pedidos globales, informes de inteligencia empresarial, Gestión Integral de pedidos, así como servicios profesionales y administrados. Kount protege a más de 6.500 marcas en la actualidad.

Mimecast-Mimecast mejora la forma en que las empresas gestionan la comunicación y los datos empresariales confidenciales y de misión crítica., La misión de la compañía es reducir los riesgos a los que se enfrentan los usuarios del correo electrónico y ayudar a reducir el costo y la complejidad de proteger a los usuarios trasladando la carga de trabajo a la nube. La compañía desarrolla una arquitectura de nube patentada para ofrecer seguridad integral de correo electrónico, continuidad del servicio y archivado en un solo servicio de suscripción. Su objetivo es facilitar a las personas la protección de un negocio en el entorno de seguridad y riesgo que cambia rápidamente en la actualidad., La compañía amplió su cartera de tecnología en 2019 a través de un par de adquisiciones, comprando Data migration technology provider Simply Migrate para ayudar a los clientes y prospectos a migrar a la nube de manera más rápida, confiable y económica. Mimecast también compró email security startup Dmarc Analyzer para reducir el tiempo, el esfuerzo y el costo asociados con la detención de los ataques de suplantación de dominio. Mimecast adquirió Segasec a principios de este mes, un proveedor líder de protección contra amenazas digitales., Con la adquisición de Segasec, Mimecast puede proporcionar protección contra exploits de marca, utilizando el aprendizaje automático para identificar a posibles hackers en las primeras etapas de un ataque. La solución también está diseñada para proporcionar una forma de monitorear, administrar, bloquear y eliminar activamente las estafas de phishing o los intentos de suplantación de identidad en la Web.,

MobileIron: líder desde hace mucho tiempo en soluciones de gestión móvil, MobileIron es ampliamente reconocido por los Directores de seguridad de la información, los Directores de Informática y los equipos de alta dirección como el estándar de facto para unified endpoint management (UEM), mobile application management (mam), BYOD security y zero sign-on (ZSO). La plataforma UEM de la compañía se ve reforzada por MobileIron Threat Defense y la solución de acceso de MobileIron, que permite la autenticación de inicio de sesión cero., Forrester observa en su última ola de proveedores de plataformas de ecosistemas extendidos de Zero Trust, Q4 2019, que » el autenticador de MobileIron recientemente lanzado, que permite la autenticación sin contraseña a servicios en la nube, es una necesidad para las empresas de Zero Trust del futuro y habla de su innovación en este espacio.»La Ola también ilustra que MobileIron es el proveedor más notable, ya que su enfoque de Zero Trust comienza con el dispositivo y se escala en las infraestructuras móviles., El conjunto de productos de MobileIron también incluye un motor de políticas federadas que permite a los administradores controlar y controlar mejor la gran cantidad de dispositivos y puntos de conexión en los que las empresas confían hoy en día. Forrester considera que MobileIron tiene una excelente integración a nivel de plataforma, un determinante clave de cuán eficaces serán para proporcionar apoyo a las empresas que persiguen estrategias de seguridad Zero Trust en el futuro.

One Identity-One Identity está diferenciando sus capacidades de análisis de identidad de Identity Manager y calificación de riesgos con una mayor integración a través de sus módulos de sistema conectados., El objetivo de estos módulos es proporcionar a los clientes más flexibilidad en la definición de informes que incluyen contenido específico de la aplicación. Identity Manager también tiene más de 30 conectores de aprovisionamiento directo incluidos en el paquete base, con una buena cobertura de plataforma, incluido un sólido soporte para Microsoft y Office 365. Los conectores premium adicionales se cobran por separado. One Identity también tiene una solución SaaS diseñada en la nube separada llamada One Identity Starling., Uno de los mayores beneficios de Starling es su diseño que permite que sea utilizado no solo por clientes de Identity Manager, sino también por clientes de otras soluciones IGA como un enfoque simplificado para obtener análisis de identidad basados en SaaS, inteligencia de riesgos y aprovisionamiento en la nube. Los clientes de todo el mundo confían en One Identity y su enfoque, donde más de 7.500 organizaciones de todo el mundo dependen de las soluciones One Identity para gestionar más de 125 millones de identidades, mejorando su agilidad y eficiencia al tiempo que aseguran el acceso a sus sistemas y datos en prem, cloud o híbridos.

SECURITI.,ai – SECURITI.ai es el líder en PrivacyOps impulsadas por IA, que ayuda a automatizar todas las funciones principales necesarias para el cumplimiento de la privacidad en un solo lugar. Permite a las empresas otorgar derechos a las personas sobre sus datos, ser custodios responsables de los datos de las personas, cumplir con las regulaciones globales de privacidad como CCPA y reforzar sus marcas.

la plataforma PrivacyOps impulsada por IA es una solución de pila completa que operacionaliza y simplifica el cumplimiento de la privacidad mediante la automatización robótica y una interfaz de lenguaje natural., Estos incluyen un generador de gráficos de datos personales, automatización robótica para solicitudes de sujetos de datos, Portal seguro de solicitudes de Datos, Administrador del ciclo de vida del consentimiento, evaluación de Privacidad de terceros, calificaciones de Privacidad de terceros, automatización de Evaluación de privacidad y Gestión de infracciones. SECURITI.ai también aparece en la sección de gestión de Consentimiento de la pila de Privacidad de datos de Bessemer que se muestra a continuación y está disponible en la reciente publicación de Bessemer Venture Partner How data privacy engineering will prevent future data oil spills (10 pp., PDF, no opt-in).,

seguridad de transmisión: la plataforma de seguridad de transmisión proporciona una solución para administrar la identidad en todas las aplicaciones al tiempo que mantiene la seguridad y la facilidad de uso. A medida que evolucionan las amenazas criminales, la autenticación en línea se ha vuelto reactiva y menos efectiva. Muchas organizaciones han adoptado múltiples soluciones puntuales para intentar mantenerse a la vanguardia, implementando nuevos autenticadores, motores de riesgo y herramientas de fraude. En el proceso, la experiencia del cliente ha sufrido., Y con un entorno cada vez más complejo, muchas empresas luchan con la capacidad de innovar rápidamente para proporcionar a los clientes una experiencia omnicanal que les permita mantenerse por delante de las amenazas emergentes.