Johdanto

Secure Shell (SSH) on protokolla, joka tarjoaa secure remote access-yhteyden verkon laitteiden. Asiakkaan ja palvelimen välinen viestintä on salattu sekä SSH-versiossa 1 että SSH-versiossa 2. Ota SSH-versio 2 käyttöön mahdollisuuksien mukaan, koska se käyttää tehostettua salausalgoritmia.,

Tässä asiakirjassa kerrotaan, miten voit määrittää ja debug SSH Cisco reitittimet tai kytkimet, jotka ajaa versio Cisco IOS® – Ohjelmistoa, joka tukee SSH. Tämä asiakirja sisältää lisätietoja tietyistä versioista ja ohjelmistokuvista.

Esitiedot

Vaatimukset

Komponentteja Käytetään

tämän asiakirjan tiedot perustuu Cisco IOS-3600-Ohjelmisto (C3640-IK9S-M), Vapauta 12.2(2)T1.

SSH esiteltiin näille Ciscon IOS-alustoille ja kuville:

-

SSH Version 1.,0 (SSH v1) – palvelin otettiin käyttöön joissakin Ciscon IOS-alustoissa ja kuvissa, jotka alkavat Ciscon IOS-Ohjelmistojulkaisussa 12.0.5.S.

-

SSH client otettiin käyttöön joissakin Cisco IOS-alustoilla ja kuvia alkaen Cisco IOS-Ohjelmiston Julkaisu 12.1.3.T.

-

SSH terminal-line-yhteys (tunnetaan myös nimellä reverse-Telnet), joka otettiin käyttöön joitakin Cisco IOS-alustoilla ja kuvia alkaen Cisco IOS-Ohjelmiston Julkaisu 12.2.2.T.

-

SSH Versio 2.0 (SSH v2) tuki otettiin käyttöön joissakin Cisco IOS-alustoilla ja kuvia alkaen Cisco IOS-Ohjelmisto Release 12.1(19)E.,

-

Katso, Miten voit Määrittää SSH Catalyst Kytkimet Käynnissä CatOS lisätietoja SSH-tuki kytkimet.

Katso Ohjelmiston Neuvonantaja (vain rekisteröityneille asiakkaille) täydellinen luettelo ominaisuus asetetaan tuettu eri Cisco IOS-Ohjelmiston versioissa ja eri alustoilla.

tässä asiakirjassa esitetyt tiedot on luotu laitteista tietyssä laboratorioympäristössä. Kaikki tässä asiakirjassa käytetyt laitteet alkoivat tyhjennetyllä (oletusasetuksella) kokoonpanolla., Jos olet live-verkossa, varmista, että ymmärrät mahdollisen vaikutuksen tahansa komennon ennen kuin käytät sitä.

Sopimukset

Katso Ciscon Tekninen Vinkkejä Yleissopimusten lisätietoja asiakirjan yleissopimukset.

SSH v1 vs. SSH v2

Käytä Cisco Software Advisor (rekisteröityneet asiakkaat vain), jotta auttaa sinua löytämään versio koodi asianmukainen tuki joko SSH v1 tai SSH v2.,

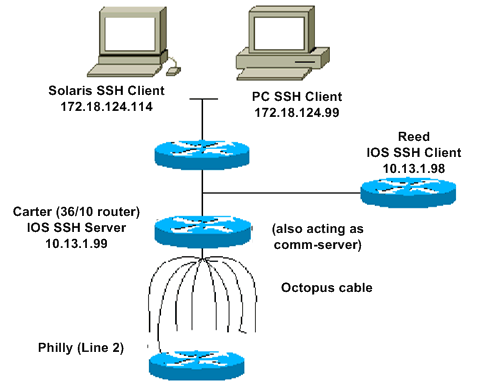

Verkko Kaavio

Testi Todennus

Authentication Testi ilman SSH

Ensimmäinen testi todentaminen ilman SSH varmista, että todennus toimii reitittimen Carter, ennen kuin voit lisätä SSH. Todennus voi olla paikallinen käyttäjätunnus ja salasana tai authentication, authorization ja accounting (AAA) – palvelin, joka toimii TACACS+ tai RADIUS. (Tunnistautuminen rivin salasanan kautta ei ole mahdollista SSH: n kanssa.,) Tämä esimerkki näyttää paikallisen tunnistautumisen, jonka avulla voit Telnet reitittimeen käyttäjätunnus ” cisco ”ja salasana” cisco.”

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

Authentication-Testi SSH

jotta testi autentikointi SSH, sinun täytyy lisätä edelliseen lausuntoja, jotta SSH Carter ja SSH-testi-PC-ja UNIX-asemat.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

tässä vaiheessa, show crypto key mypubkey rsa-komento on osoitettava luotu avain., Kun olet lisännyt SSH-kokoonpanon, testaa kykysi käyttää reititintä PC: ltä ja UNIX-asemalta. Jos tämä ei toimi, katso tämän asiakirjan vianetsintäosa.

Valinnaiset Asetukset

Estää Ei-SSH-Yhteyksiä

Jos haluat estää ei-SSH-yhteydet, lisää transport input ssh-komennon alla linjat rajoittaa reitittimen SSH-yhteydet vain. Suorat (ei-SSH) Telnetit evätään.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

Test varmistaa, että ei-SSH käyttäjät eivät voi Telnet reitittimen Carter.

Määritä IOS Reititin tai Kytkin SSH-Asiakas

On neljä vaihetta, jotka ovat tarpeen, jotta SSH-tuki Cisco IOS reititin:

-

Määritä hostname-komento.

-

Määritä DNS-verkkotunnus.

-

luo käytettävä SSH-avain.

-

Ota käyttöön SSH-kuljetustuki virtuaalityypin terminaaliin (vtys).,

Jos haluat olla yksi laite toimii SSH-client muille, voit lisätä SSH toisen laitteen nimeltä Reed. Nämä laitteet ovat sitten asiakas-palvelinjärjestelyssä, jossa Carter toimii palvelimena ja Reed asiakkaana. Cisco IOS SSH client kokoonpano Reed on sama kuin vaaditaan SSH server kokoonpano Carter.,

tämä komento SSH päässä Cisco IOS-SSH-client (Reed) Cisco IOS SSH-palvelin (Carter), jotta voidaan testata tämä:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

Asetukset IOS Reititin kuten SSH-palvelin, joka suorittaa RSA perustuva Käyttäjän Todennus

suorita nämä vaiheet, jotta voidaan määrittää SSH-palvelin suorittaa RSA-pohjainen autentikointi.,

Lisää SSH Terminal-Line-Yhteys

Jos tarvitset lähtevä SSH terminal-line-todennus voit määrittää ja testata SSH lähtevän kääntää Telnets läpi Carter, joka toimii comm server Philadelphiaan.,gh Carter Reed avulla tämän komennon:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

Voit käyttää tätä komentoa, Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

Rajoittaa SSH pääsy aliverkon

Sinun täytyy rajoittaa SSH-yhteyden tiettyyn aliverkkoon, jossa kaikki muut SSH yrittää IPs ulkopuolella aliverkkoon pitäisi olla laskenut.,

Voit käyttää näitä vaiheet suorittaa sama:

-

Määritä access-lista, joka sallii liikenteen kyseisestä tiettyyn aliverkkoon.

-

Rajoita pääsy VTY line interface access-luokassa.

Tämä on esimerkki kokoonpano. Tässä esimerkissä sallitaan vain SSH: n Pääsy 10.10.10.0 255.255.255.0-aliverkolle, muilta evätään pääsy.

Huomautus: samaa menettelyä SSH-liittymän sulkemiseksi sovelletaan myös kytkinalustoilla.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., Workaround on määrittää SSHv2.

Muunnelmia banneri Command Output

banner-komennon ulostulo vaihtelee välillä Telnet ja eri versioita SSH-yhteydet. Tämä taulukko havainnollistaa, miten erilaiset bannerin komentovaihtoehdot toimivat erilaisten yhteyksien kanssa.,

| Banner-Komennon Vaihtoehto | Telnet | SSH v1 vain | SSH v1 ja v2 | SSH v2 vain |

|---|---|---|---|---|

| banner-kirjautuminen | Näkyvillä ennen kirjautumista laitteeseen. | ei näkyvillä. | näkyy ennen laitteeseen kirjautumista., | näkyy ennen laitteeseen kirjautumista. |

| banner motd | Näkyvillä ennen kirjautumista laitteeseen. | näkyy laitteeseen kirjautumisen jälkeen. | näkyy laitteeseen kirjautumisen jälkeen. | näkyy laitteeseen kirjautumisen jälkeen. |

| banneri exec | Näkyviin, kun kirjaudut laitteeseen., | näkyy laitteeseen kirjautumisen jälkeen. | näkyy laitteeseen kirjautumisen jälkeen. | näkyy laitteeseen kirjautumisen jälkeen. |

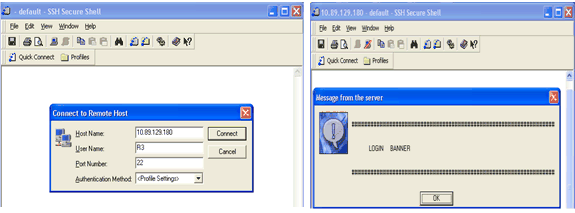

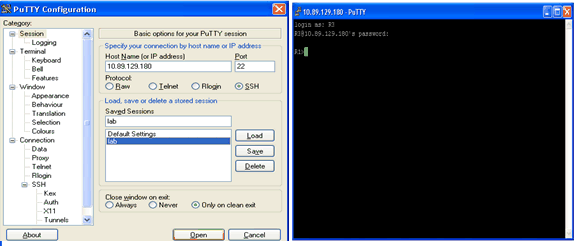

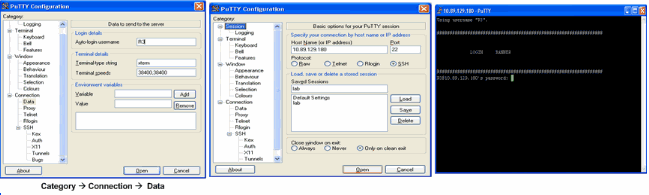

ei Voi Näyttää Login-Banneri

SSH versio 2 tukee kirjaudu banner. Kirjautumisbanneri näkyy, jos SSH-asiakas lähettää käyttäjänimen käynnistäessään SSH-istunnon Cisco-reitittimellä. Kun käytetään esimerkiksi Secure Shell ssh-asiakasohjelmaa, login banneri näytetään., Kun PuTTY ssh-asiakasta käytetään, login banneri ei näy. Tämä johtuu siitä, että Secure Shell lähettää käyttäjänimen oletuksena eikä PuTTY lähetä käyttäjänimeä oletuksena.

Secure Shell client tarvitsee käyttäjänimen käynnistääkseen yhteyden SSH-käyttöön otettuun laitteeseen. Connect-painike ei ole käytössä, jos et syötä isäntänimeä ja käyttäjänimeä. Tämä kuvakaappaus osoittaa, että sisäänkirjautumisbanneri näkyy, kun suojattu kuori yhdistyy reitittimeen. Sitten, login bannerin salasanakehote näyttää.,

PuTTY asiakas ei vaadi käyttäjätunnusta aloittaa SSH-yhteys reitittimeen. Tämä kuvakaappaus osoittaa, että PuTTY client muodostaa yhteyden reitittimeen ja pyytää käyttäjätunnusta ja salasanaa. Se ei näytä kirjautumisbanneria.

Tämä kuvakaappaus osoittaa, että kirjautuminen banneri näytetään, kun Kitti on määritetty lähettämään käyttäjätunnuksen reitittimeen.,

debug ja näyttää Komennot

Ennen kuin antaa debug komennot kuvataan ja havainnollistetaan täällä, katso Tärkeää Tietoa Debug Komentoja. Tiettyjä show-komentoja tukee Output Interpreter Tool (vain rekisteröityneet asiakkaat) , jonka avulla voit tarkastella show command output-analyysiä.

-

debug ip sshâNäyttää debug-viestejä SSH.

-

näytä sshâNäyttää tilan SSH-palvelin-yhteydet.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

näytä ip-sshâNäyttää version ja kokoonpanon tiedot SSH.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

palvelimen Vianetsintä

huomautus: tämä ulostulo tallentui Solaris-koneelle.

mikä voi mennä vikaan

näissä osioissa on näytteen debug-ulostulo useista virheellisistä kokoonpanoista.,

SSH Alkaen SSH-Client Ei Käännetty Data Encryption Standard (DES)

Solaris Debug

Reititin Debug

Huono Salasana

Reititin Debug

SSH-Client Lähettää Tueta (Blowfish) Cipher

Reititin Debug

Geting että ”%SSH-3-PRIVATEKEY: Ei voi hakea yksityinen RSA-avain” Virhe

Jos saat tämän virheilmoituksen, se voi johtua, koska mikä tahansa muutos domain-nimi tai isäntänimi. Tämän ratkaisemiseksi kokeile näitä työkoiria.

-

Nollaa RSA-avaimet ja luo avaimet uudelleen.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

Jos edellinen workaround ei toimi, kokeile näitä ohjeita:

-

Zeroize kaikki RSA-avaimia.

-

lataa laite uudelleen.

-

luo uusia merkittyjä avaimia SSH: lle.

-

Cisco bug ID CSCsa83601 (vain rekisteröityneille asiakkaille) on jätetty käsitellä tätä käyttäytymistä.

Vianetsintä

-

Jos SSH-konfigurointi komennot ovat hylättiin, koska laittomia komentoja, et ole onnistuneesti luonut RSA-avainparin reitittimen., Varmista, että olet määrittänyt isäntänimen ja verkkotunnuksen. Käytä sitten salausavainta luo RSA-komento RSA-avainparin luomiseen ja SSH-palvelimen käyttöön.

-

Kun olet määrittänyt RSA-avainpari, saatat saada nämä virheilmoitukset:

-

– palvelinta Ei määritelty

Sinun on määritettävä host nimi reititin käyttää hostname global configuration-komento.

-

Ei domainia

Sinun on määritettävä host domain reititin käyttää ip domain-nimi global configuration-komento.,

-

-

useita sallittu SSH-yhteydet on rajoitettu enimmäismäärä vtys konfiguroitu reititin. Jokainen SSH-yhteys käyttää vty-resurssia.

-

SSH käyttää joko paikallisia turvallisuus-tai tietoturva-protokolla, joka on määritetty kautta AAA-reitittimen käyttäjän todennus. Kun määrität AAA, sinun on varmistettava, että konsoli ei ole käynnissä alle AAA soveltamalla avainsanan global configuration mode poistaa AAA-konsolin.

-

SSH-palvelinyhteyksiä ei ole käynnissä.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

Tämä lähtö ehdottaa, että SSH-palvelin on pois käytöstä tai ei ole käytössä oikein. Jos olet jo määrittänyt SSH: n, on suositeltavaa määrittää SSH-palvelin uudelleen laitteessa. Täytä nämä vaiheet, jotta voidaan määrittää SSH-palvelin laitteessa.

-

Poista RSA-näppäinpari. Kun RSA-avainpari on poistettu, SSH-palvelin on automaattisesti pois käytöstä.,

carter(config)#crypto key zeroize rsa

Huomautus: Se on tärkeää luo avain-pari, jossa on vähintään 768 kuin vähän kokoa, kun otat SSH v2.

Varoitus: Tämä komento ei voi perua sen jälkeen, kun tallennat asetukset, ja sen jälkeen RSA-avaimet on poistettu, et voi käyttää varmenteita tai CA tai osallistua todistus vaihtoa muiden IPSec (IP Security) ikäisensä, ellet määritä CA yhteentoimivuutta kehittämällä RSA-avaimet, saada CA”s certificate, ja pyytää oman todistuksen uudelleen.,Katso crypto key zeroize rsa – Cisco IOS Security Command Reference, Release 12.3 lisätietoja tämän komennon.

Varoitus: Tämä komento ei voi perua sen jälkeen, kun tallennat asetukset, ja sen jälkeen RSA-avaimet on poistettu, et voi käyttää varmenteita tai CA tai osallistua todistus vaihtoa muiden IPSec (IP Security) ikäisensä, ellet määritä CA yhteentoimivuutta kehittämällä RSA-avaimet, saada CA”s certificate, ja pyytää oman todistuksen uudelleen.,Katso crypto key zeroize rsa – Cisco IOS Security Command Reference, Release 12.3 lisätietoja tämän komennon. -

määritä laitteen paikannimi ja verkkotunnus uudelleen.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

Luoda RSA-avainpari reitittimen, joka automaattisesti mahdollistaa SSH.

carter(config)#crypto key generate rsa

Katso crypto key generate rsa – Cisco IOS Security Command Reference, Release 12.3 lisätietoja käytöstä tällä komennolla.,

Huomautus: Voit saada SSH2 0: Odottamaton mesg tyyppi sai virheilmoituksen, koska paketin saanut, joka ei ole ymmärrettävissä reititin. Lisää avaimen pituutta, kun luot rsa-avaimet ssh: lle tämän ongelman ratkaisemiseksi.

-

Määritä SSH-palvelin. Jotta SSH-palvelimelle voidaan ottaa käyttöön ja määrittää Ciscon reititin/kytkin, voit määrittää SSH-parametrit. Jos et määritä SSH-parametreja, käytetään oletusarvoja.,

ip ssh { | }

carter(config)# ip ssh

Katso ip ssh – Cisco IOS Security Command Reference, Release 12.3 lisätietoja käytöstä tällä komennolla.

-

Varoitus: Tämä komento ei voi perua sen jälkeen, kun tallennat asetukset, ja sen jälkeen RSA-avaimet on poistettu, et voi käyttää varmenteita tai CA tai osallistua todistus vaihtoa muiden IPSec (IP Security) ikäisensä, ellet määritä CA yhteentoimivuutta kehittämällä RSA-avaimet, saada CA”s certificate, ja pyytää oman todistuksen uudelleen.,Katso crypto key zeroize rsa – Cisco IOS Security Command Reference, Release 12.3 lisätietoja tämän komennon.

Varoitus: Tämä komento ei voi perua sen jälkeen, kun tallennat asetukset, ja sen jälkeen RSA-avaimet on poistettu, et voi käyttää varmenteita tai CA tai osallistua todistus vaihtoa muiden IPSec (IP Security) ikäisensä, ellet määritä CA yhteentoimivuutta kehittämällä RSA-avaimet, saada CA”s certificate, ja pyytää oman todistuksen uudelleen.,Katso crypto key zeroize rsa – Cisco IOS Security Command Reference, Release 12.3 lisätietoja tämän komennon.