소개

Secure Shell(SSH)프로토콜 제공하는 안전한 원격 액세스를 연결하는 네트워크는 장치입니다. 클라이언트와 서버 간의 통신은 SSH 버전 1 과 SSH 버전 2 모두에서 암호화됩니다. 보다 향상된 보안 암호화 알고리즘을 사용하기 때문에 가능하면 SSH 버전 2 를 구현하십시오.,

이 문서는 SSH 를 지원하는 Cisco IOS®소프트웨어 버전을 실행하는 Cisco 라우터 또는 스위치에서 SSH 를 구성하고 디버깅하는 방법에 대해 설명합니다. 이 문서에는 특정 버전 및 소프트웨어 이미지에 대한 자세한 정보가 포함되어 있습니다.

전제조건

요구사항

사용되는 구성 요소

정보를 본 문서에 따라스코 IOS3600 소프트웨어(C3640-IK9S-M),릴리스 12.2(2)T1.

SSH 는 이러한 Cisco IOS 플랫폼 및 이미지에 도입되었습니다.

-

SSH 버전 1.,0(SSH v1)서버는 시스코 IOS 소프트웨어 릴리스에서 시작 일부 시스코 IOS 플랫폼 및 이미지에 도입되었다 12.0.5.S.

-

SSH 클라이언트는 Cisco IOS 소프트웨어 릴리스 12.1.3 부터 일부 Cisco IOS 플랫폼 및 이미지에 도입되었습니다.T.

-

SSH 터미널-라인스(으로도 알려진 역 Telnet)에 도입되었 일부즈니스 플랫폼과 이미지에서 시작 시스코 IOS 소프트웨어 놓 12.2.2 를.T.

-

SSH 버전 2.0(SSH v2)지원은 Cisco IOS 소프트웨어 릴리스 12.1(19)E 에서 시작하는 일부 Cisco IOS 플랫폼 및 이미지에 도입되었습니다.,

-

스위치의 SSH 지원에 대한 자세한 내용은 catos 를 실행하는 Catalyst 스위치에서 SSH 를 구성하는 방법을 참조하십시오.

다른 Cisco IOS 소프트웨어 릴리스 및 다른 플랫폼에서 지원되는 기능 세트의 전체 목록은 Software Advisor(등록 고객 전용)를 참조하십시오.

이 문서에 제시된 정보는 특정 랩 환경의 장치에서 생성되었습니다. 이 문서에 사용 된 모든 장치는 지워진(기본)구성으로 시작되었습니다., 라이브 네트워크에있는 경우 사용하기 전에 모든 명령의 잠재적 영향을 이해했는지 확인하십시오.

규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 규칙을 참조하십시오.

SSH v1 대 SSH v2

를 사용하여 시스코 소프트웨어 관리자(등록된 고객만)기 위해서 찾을 수 있도록의 코드 버전에 적절한 지원을 위한 중 SSH v1 또는 SSH v2.,

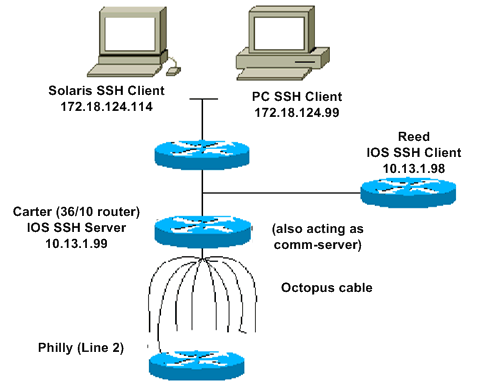

네트워크는 다이어그램

테스트 인증

인증 Test 없이 SSH

첫 번째 시험 없이 인증 SSH 는 것을 확인한 인증과 함께 라우터 카터를 추가하기 전에 터미널입니다. 인증은 로컬 사용자 이름 및 암호 또는 TACACS+또는 RADIUS 를 실행하는 인증,권한 부여 및 회계(AAA)서버로 할 수 있습니다. (라인 비밀번호를 통한 인증은 SSH 로는 불가능합니다.,)이 예는 로컬 인증을 보여줍니다,이는 사용자 이름”시스코”와 암호”시스코 라우터로 텔넷을 할 수 있습니다.”

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

인증 Test SSH

을 테스트하기 위해 인증하는 SSH,당신을 추가하여 이전 문서에 사용하기 위해 SSH 에서 카 및 테스트 SSH PC 에서 유닉스 스테이션.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

이 시점에서,보여 암호화 키 mypubkey rsa 명령을 표시해야합 생성되는 키입니다., SSH 구성을 추가 한 후 PC 및 UNIX 스테이션에서 라우터에 액세스하는 기능을 테스트하십시오. 그래도 작동하지 않으면이 문서의 디버그 섹션을 참조하십시오.

선택적 구성 설정

방지 비 SSH 연결

경우에 당신이 원하는 것을 방지하기 위 SSH 연결,전송을 추가 입력 ssh 명령 라인을 제한하는 라우터 SSH 연결니다. 직선(SSH 가 아닌)텔넷은 거부됩니다.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

을 테스트하는지 확인 비 SSH 을 사용할 수 없습 Telnet 라우터 카터입니다.

설정 IOS 라우터 또는 스위치로 SSH 클라이언트

네 가지 단계는 사용하는 데 필요 SSH 지원 시스 코 IOS 라우터:

-

구성하는 호스트 이름을 명령입니다.

-

DNS 도메인을 구성합니다.

-

사용할 SSH 키를 생성합니다.

-

가상 유형 터미널(vtys)에 대한 SSH 전송 지원을 활성화합니다.,

하나의 장치가 다른 장치에 SSH 클라이언트로 작동하도록하려면 Reed 라는 두 번째 장치에 SSH 를 추가 할 수 있습니다. 그런 다음 이러한 장치는 클라이언트-서버 배열에 있으며,여기서 Carter 는 서버 역할을하고 Reed 는 클라이언트 역할을합니다. Reed 의 Cisco IOS SSH 클라이언트 구성은 Carter 의 SSH 서버 구성에 필요한 것과 동일합니다.,

이 명령을 실행하는 SSH 에서 Cisco IOS SSH 클라이언트(리드)시스코 IOS SSH 서버(Carter)테스트하기 위해서 이다.

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

설정 IOS 라우터 SSH 서버가 수행하는 RSA 기반의 사용자 인증

에서 이러한 단계를 완료하기 위해 구성 SSH 수행하도록 서버를 RSA 기반의 인증이 있습니다.,

추가 SSH 터미널에 온라인으로 액세스할 수 있

필요한 경우가 아웃바운드 SSH 터미널-라인 인증을 구성할 수 있습 및 테스트 SSH 아웃바운드 역 Telnets 을 통해 카터 역할을 하는 통신 서버를 필라델피아.,gh 카터에서 갈대의 도움으로 이 명령:

-

SSH v1.

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

이 명령을 사용할 수 있습에서 Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

제한 SSH 접근 서브넷

당신을 제한할 필요가 SSH 연결하는 특정 서브네트워크는 모든 다른 SSH 도에서 IPs 외부의 하위 네트워크은 삭제되어야한다.,

이러한 단계를 적용할 수 있습니다하기 위해 최선을 다하고 있:

-

정의하는 액세스 목록 허용하는 트래픽에서는 특정 서브네트워크.

-

액세스 클래스로 VTY 라인 인터페이스에 대한 액세스를 제한합니다.

이 예제 구성입니다. 이 예에서는 10.10.10.0 255.255.255.0 서브넷에 대한 SSH 액세스 만 허용되며 다른 액세스는 거부됩니다.

참고:SSH 액세스를 잠그는 동일한 절차가 스위치 플랫폼에서도 적용됩니다.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., 해결 방법은 SSHv2 를 구성하는 것입니다.

에 변 배너 명령 출력

배너 명령 출력 사이에서 변화 텔넷 및 다른 버전의 SSH 연결이 있습니다. 이 표는 다양한 유형의 연결에서 다양한 배너 명령 옵션이 작동하는 방식을 보여줍니다.,

| 명령을 배너 옵션 | Telnet | SSH v1 만 | SSH v1,v2 | SSH v2 만 |

|---|---|---|---|---|

| 배너 login | 표시하기 전에 로그인 장치입니다. | 표시되지 않습니다.장치에 로그인하기 전에 | 가 표시됩니다.,장치에 로그인하기 전에 | 가 표시됩니다. |

| 배너 motd | 표시하기 전에 로그인 장치입니다. | 장치에 로그인 한 후 표시됩니다. | 장치에 로그인 한 후 표시됩니다. | 장치에 로그인 한 후 표시됩니다. |

| banner exec | 장치에 로그인 한 후 표시됩니다., | 장치에 로그인 한 후 표시됩니다. | 장치에 로그인 한 후 표시됩니다. | 장치에 로그인 한 후 표시됩니다. |

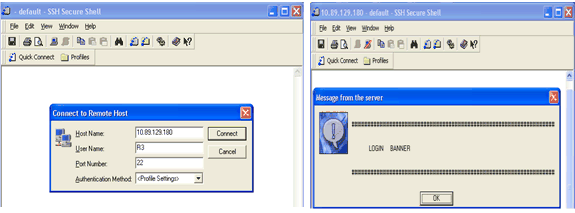

를 표시할 수 없습 로그인 배너

SSH 버전 2 원 로그인 배너입니다. Ssh 클라이언트가 Cisco 라우터로 SSH 세션을 시작할 때 사용자 이름을 보내면 로그인 배너가 표시됩니다. 예를 들어 Secure Shell ssh 클라이언트를 사용하면 로그인 배너가 표시됩니다., PuTTY ssh 클라이언트를 사용하면 로그인 배너가 표시되지 않습니다. 보안 쉘은 기본적으로 사용자 이름을 보내고 퍼티는 기본적으로 사용자 이름을 보내지 않기 때문입니다.

Secure Shell 클라이언트는 SSH 사용 장치에 대한 연결을 시작하려면 사용자 이름이 필요합니다. 호스트 이름과 사용자 이름을 입력하지 않으면 연결 버튼이 활성화되지 않습니다. 이 스크린 샷은 보안 쉘이 라우터에 연결할 때 로그인 배너가 표시됨을 보여줍니다. 그런 다음 로그인 배너 암호 프롬프트가 표시됩니다.,

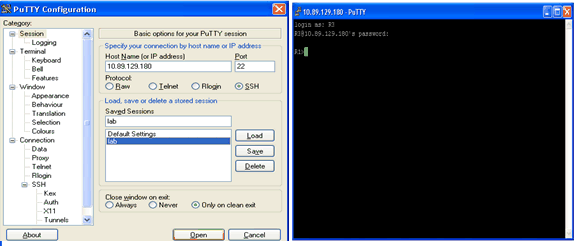

퍼티는 클라이언트가 필요하지 않 사용자 이름을 시작하는 SSH 연결합니다. 이 스크린 샷은 퍼티 클라이언트가 라우터에 연결하고 사용자 이름과 암호를 묻는 메시지를 표시합니다. 로그인 배너가 표시되지 않습니다.

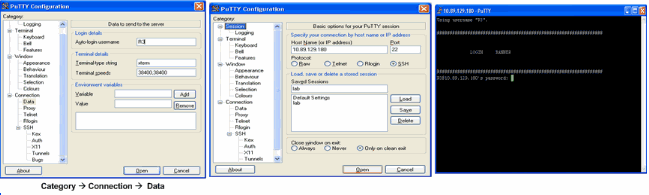

이 스크린샷에는 로그인 배너에 표시되는 경우 퍼티가를 보내도록 구성된 사용자 이름을 제공합니다.,

디버깅하고 명령을 표시

전에 문제를 디버깅 명령어 설명하고 여기에 그림,참조에 대한 중요한 정보를 디버깅 명령입니다. 특정 표시 명령에 의해 지원되는 출력을 통역 도구(등록된 고객만),를 볼 수 있는 분석의 표시 명령을 출력한다.

-

디버그 ip sshâSSH 에 대한 디버그 메시지를 표시합니다.

-

show sshâSSH 서버 연결 상태를 표시합니다.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

보 ip sshâ버전을 표시합 및 구성에 대한 데이터 SSH.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

Server Debug

참고:이 출력은 Solaris 시스템에서 캡처되었습니다.

무엇이 잘못 될 수 있습니까

이 섹션에는 여러 가지 잘못된 구성의 샘플 디버그 출력이 있습니다.,

SSH 에서 SSH 클라이언트 컴파일되지 않으로 데이터를 암호화 표준(DES)

솔라리스 디

라우터를 디버깅

나쁜 비밀번호

라우터를 디버깅

SSH 클라이언트가 보내는 지원되지 않는(복어)암호화

라우터를 디버깅

Geting 은”%SSH-3-개인 키: 를 검색할 수 없습 RSA 개인 키를 위한”오류가

경우 이 오류 메시지가 나타납니다,그것은으로 인해 발생할 수 있습니다 어떤 변경에는 도메인 이름 또는 호스트 이름입니다. 이를 해결하려면 이러한 해결 방법을 시도하십시오.rsa 키를 Zeroize 하고 키를 다시 생성합니다.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

경우에는 해결 방법 이전,작동하지 않는 다음 단계를 시도해 보세요.

-

Zeroize 모든 RSA 키를 사용합니다.

-

장치를 다시로드하십시오.

-

SSH 에 대해 레이블이 지정된 새 키를 만듭니다.

Cisco 버그 ID CSCsa83601(등록 고객 만 해당)이 행동을 해결하기 위해 제출되었습니다.

문제 해결 팁

-

SSH 구성 명령이 불법 명령으로 거부되면 라우터에 대한 RSA 키 쌍을 성공적으로 생성하지 않았습니다., 호스트 이름과 도메인을 지정했는지 확인하십시오. 그런 다음 암호화 키 생성 rsa 명령을 사용하여 RSA 키 쌍을 생성하고 SSH 서버를 활성화하십시오.

-

를 구성할 때는 RSA key pair 가 발생할 수 있습니다 이 오류 메시지:

-

No 호스트 이름 지정된

구성해야 하는 호스트 이름을 사용하여 라우터 호스트명이 글로벌 구성 명령입니다.

-

없이 지정된 도메인.

구성해야 하는 호스트의 도메인 라우터를 사용하여 ip 도메인 이름의 글로벌 구성 명령입니다.,

-

-

허용 가능한 SSH 연결 수는 라우터에 대해 구성된 최대 vtys 수로 제한됩니다. 각 SSH 연결은 vty 리소스를 사용합니다.

-

SSH 을 사용하여 현지의 보안 또는 보안 프로토콜을 통해 구성되는 AAA 에서 당신의 라우터에 대한 사용자 인증이 있습니다. 를 구성할 때 AAA 는지 확인해야 합 콘솔에서 실행되고 있지 않 AAA 을 적용하여 키워드이 글로벌 구성 모드를 사용하지 않도록 AAA 습니다.

-

ssh 서버 연결이 실행되지 않습니다.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

이 출력하는 SSH server 를 사용할 수 없습니다 또는 사용되지 않습니다. 이미 SSH 를 구성한 경우 장치에서 SSH 서버를 다시 구성하는 것이 좋습니다. 장치에서 SSH 서버를 다시 구성하려면 다음 단계를 완료하십시오.

-

Rsa 키 쌍을 삭제합니다. RSA 키 쌍이 삭제되면 SSH 서버가 자동으로 비활성화됩니다.,

carter(config)#crypto key zeroize rsa

참고:그것은 중요를 생성하는 키와 쌍 적어도 768 로 비트 크기를 사용할 때 SSH v2.

주의:이 명령을 취소할 수 없음을 저장한 후에 당신의 구성 및 후 RSA 키 삭제되었을 사용할 수 없습니다 인증서 또는 캘리포니아에 또는에 참여하는 인증서를 교류와 기타(IP 보안 IPSec)동료들지 않는 한 당신이 재구성 캘리포니아 상호 운용성에 의해 재생 RSA 키를 받고,캘리포니아”s 서 인증서를 요청하는 자신의 인증서 다시합니다.,이 명령에 대한 자세한 내용은 암호화 키 zeroize rsa-Cisco IOS 보안 명령 참조,릴리스 12.3 을 참조하십시오.

주의:이 명령을 취소할 수 없음을 저장한 후에 당신의 구성 및 후 RSA 키 삭제되었을 사용할 수 없습니다 인증서 또는 캘리포니아에 또는에 참여하는 인증서를 교류와 기타(IP 보안 IPSec)동료들지 않는 한 당신이 재구성 캘리포니아 상호 운용성에 의해 재생 RSA 키를 받고,캘리포니아”s 서 인증서를 요청하는 자신의 인증서 다시합니다.,이 명령에 대한 자세한 내용은 암호화 키 zeroize rsa-Cisco IOS 보안 명령 참조,릴리스 12.3 을 참조하십시오. -

장치의 호스트 이름과 도메인 이름을 다시 구성하십시오.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

RSA 키를 생성하고 쌍에 대한 당신의 라우터는 자동으로 할 수 있습 SSH.

carter(config)#crypto key generate rsa

를 참조하여 암호화 키 생성 rsa-스코 IOS 보안 명령을 참조 릴리스 12.3 에 대한 자세한 정보의 사용법은 이 명령입니다.,

참고:당신을 받을 수 있습 SSH2 0:예기치 못한 mesg 입력을 받았으로 인해 오류 메시지가을 패킷을 받았는지 이해할 수 있을 제공합니다. 이 문제를 해결하기 위해 ssh 용 rsa 키를 생성하는 동안 키 길이를 늘리십시오.

-

SSH 서버를 구성합니다. 활성화 및 SSH 서버에 대한 시스코 라우터/스위치를 구성하기 위해,당신은 SSH 매개 변수를 구성 할 수 있습니다. SSH 매개 변수를 구성하지 않으면 기본값이 사용됩니다.,

ip ssh{|}

carter(config)# ip ssh

참조하 ip ssh-스코 IOS 보안 명령을 참조 릴리스 12.3 에 대한 자세한 정보의 사용법은 이 명령입니다.

-

주의:이 명령을 취소할 수 없음을 저장한 후에 당신의 구성 및 후 RSA 키 삭제되었을 사용할 수 없습니다 인증서 또는 캘리포니아에 또는에 참여하는 인증서를 교류와 기타(IP 보안 IPSec)동료들지 않는 한 당신이 재구성 캘리포니아 상호 운용성에 의해 재생 RSA 키를 받고,캘리포니아”s 서 인증서를 요청하는 자신의 인증서 다시합니다.,이 명령에 대한 자세한 내용은 암호화 키 zeroize rsa-Cisco IOS 보안 명령 참조,릴리스 12.3 을 참조하십시오.

주의:이 명령을 취소할 수 없음을 저장한 후에 당신의 구성 및 후 RSA 키 삭제되었을 사용할 수 없습니다 인증서 또는 캘리포니아에 또는에 참여하는 인증서를 교류와 기타(IP 보안 IPSec)동료들지 않는 한 당신이 재구성 캘리포니아 상호 운용성에 의해 재생 RSA 키를 받고,캘리포니아”s 서 인증서를 요청하는 자신의 인증서 다시합니다.,이 명령에 대한 자세한 내용은 암호화 키 zeroize rsa-Cisco IOS 보안 명령 참조,릴리스 12.3 을 참조하십시오.