Innledning

SSH (Secure Shell) er en protokoll som gir en sikker ekstern tilgang til nettverket enheter. Kommunikasjon mellom klient og server er kryptert i både SSH versjon 1 og SSH versjon 2. Implementere SSH versjon 2, når dette er mulig fordi den bruker en mer forbedret sikkerhet krypteringsalgoritme.,

Dette dokumentet beskriver hvordan du kan konfigurere og feilsøke SSH på Cisco-rutere eller brytere som kjører en versjon av Cisco IOS® – Programvare som støtter SSH. Dette dokumentet inneholder mer informasjon om spesifikke versjoner og programvare bilder.

Forutsetninger

Krav

Komponenter som Brukes

Den informasjonen i dette dokumentet er basert på Cisco IOS 3600 Programvare (C3640-IK9S-M), Slipper 12.2(2)T1.

SSH ble introdusert i disse Cisco IOS-plattformene og bilder:

-

SSH Versjon 1.,0 SSH (v1) server ble introdusert i noen Cisco IOS-plattformene og bilder som starter i Ciscos IOS-Programvare Utgivelsen 12.0.5.S.

-

SSH-klient ble introdusert i noen Cisco IOS-plattformene og bilder som starter i Ciscos IOS-Programvare Utgivelsen 12.1.3.T.

-

SSH terminal-line tilgang (også kjent som omvendt-Telnet) ble introdusert i noen Cisco IOS-plattformene og bilder som starter i Ciscos IOS-Programvare Utgivelsen 12.2.2.T.

-

SSH Versjon 2.0 (SSH v2) støtte ble introdusert i noen Cisco IOS-plattformene og bilder som starter i Ciscos IOS-Programvare Utgivelsen 12.1(19)E.,

-

Se Hvordan du Konfigurerer SSH på Katalysator Brytere Kjører CatOS for mer informasjon om SSH-støtte i bryterne.

Se Software Advisor (registrerte kunder) for en komplett liste av funksjonen angir støttes i forskjellige Ciscos IOS-Programvare utgivelser og på ulike plattformer.

Den informasjonen som er presentert i dette dokumentet ble opprettet fra enheter på et bestemt lab miljø. Alle enhetene som er brukt i dette dokumentet i gang med en klarert (standard) konfigurasjon., Hvis du er i en live-nettverk, må du kontrollere at du forstå den potensielle virkningen av kommandoer før du bruker det.

Konvensjoner

Se Ciscos Tekniske Tips Konvensjoner for mer informasjon om dokumentet konvensjoner.

SSH v1 vs. SSH v2

Bruke Cisco Software Advisor (registrerte kunder) for å hjelpe deg med å finne den versjonen av koden med passende støtte for enten SSH v1 eller SSH v2.,

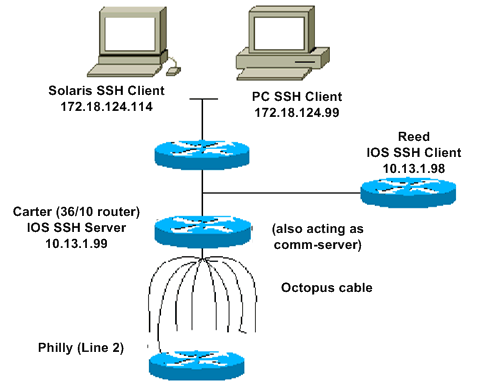

Nettverk Diagram

Test Godkjenning

– Godkjenning Test uten SSH

Første test godkjenning uten SSH for å sikre at godkjenning fungerer med ruteren Carter før du legger til SSH. Autentisering kan gjøres med en lokal brukernavn og passord eller med en autentisering, autorisasjon og regnskap (AAA) server som kjører TACACS+ eller RADIUS. (Autentisering gjennom linjen passord er ikke mulig med SSH.,) Dette eksemplet viser lokal godkjenning, som du kan bruke Telnet til ruteren med brukernavn «cisco» og passord «cisco.»

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

– Godkjenning Test med SSH

for å teste godkjenning med SSH, må du legge til tidligere uttalelser for å aktivere SSH på Carter og test SSH fra PC og UNIX-stasjoner.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

På dette punktet, viser crypto-tasten mypubkey rsa-kommandoen må vise generert nøkkel., Når du legger til SSH-konfigurering, test din evne til å få tilgang til ruteren fra PC og UNIX-banestasjon. Dersom dette ikke fungerer, kan du se feilsøke delen av dette dokumentet.

Valgfri Konfigurasjon-Innstillinger

Hindre Ikke-SSH-Tilkoblinger

Hvis du ønsker å hindre at ikke-SSH-tilkoblinger, legge til transport inngang ssh kommando under linjene for å begrense ruter til SSH-tilkoblinger. Rett (ikke-SSH) Telnets er nektet.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

Test for å være sikker på at ikke-SSH-brukere kan ikke Telnet til ruteren Carter.

Sette Opp en IOS-Ruter eller Svitsj som SSH-Klient

Det er fire trinnene som kreves for å aktivere SSH-støtte på en Cisco IOS-ruter:

-

Konfigurer hostname-kommandoen.

-

Konfigurere DNS-domene.

-

Generere SSH-nøkkelen som skal brukes.

-

Aktiver SSH transport støtte for virtuelle type terminal (vtys).,

Hvis du vil ha en enhet som fungerer som en SSH-klient til den andre, kan du legge til SSH til en ny enhet kalt Reed. Disse enhetene er da i en klient-server-ordning, der Carter fungerer som server, og Reed fungerer som klient. Cisco IOS SSH-klient konfigurasjon på Reed er den samme som kreves for SSH server konfigurasjon på Carter.,

Problemet denne kommandoen til å kjøre SSH fra Cisco IOS SSH-klient (Siv) til Cisco IOS SSH server (Carter) for å teste dette:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

Oppsett en IOS-Ruteren som en SSH-server som utfører RSA basert brukergodkjenning

du har Fullført disse trinnene for å konfigurere SSH server for å utføre RSA-basert autentisering.,

Legg til SSH-Terminal-Line Tilgang

Hvis du trenger utgående SSH terminal-linje godkjenning, kan du konfigurere og teste SSH for utgående omvendt Telnets gjennom Carter, som fungerer som et komm server til Philly.,gh Carter fra Reed med hjelp av denne kommandoen:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

Du kan bruke denne kommandoen fra Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

Begrense SSH tilgang til et delnett

Du trenger å begrense SSH-tilkobling til en bestemt delnettverk der alle andre SSH forsøk fra Ip-adresser utenfor delnettverk bør bli droppet.,

Du kan bruke disse trinnene for å oppnå det samme:

-

Angi en access-list som tillater trafikk fra en bestemt delnettverk.

-

Begrense tilgang til VTY line interface med en access-klasse.

Dette er et eksempel på konfigurasjon. I dette eksempelet bare SSH-tilgang til 10.10.10.0 255.255.255.0 er tillatt, andre er nektet tilgang.

Merk: samme prosedyre for å låse ned SSH-tilgang er gjeldende også på bytte plattform.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., Løsningen er å konfigurere SSHv2.

Variasjoner på banner-Kommandoen Utgang

banneret kommando ut varierer mellom Telnet og ulike versjoner av SSH-tilkoblinger. Denne tabellen illustrerer hvordan ulike banner kommandoen alternativer for arbeid med ulike typer forbindelser.,

| Banner Kommando Alternativ | Telnet | SSH v1 bare | SSH v1 og v2 | SSH v2 bare |

|---|---|---|---|---|

| banner logg inn | Vises før du kan logge deg inn i enheten. | Ikke vises. | Vises før du kan logge deg inn i enheten., | Vises før du kan logge deg inn i enheten. |

| banner motd | Vises før du kan logge deg inn i enheten. | Vises etter at du har logget inn i enheten. | Vises etter at du har logget inn i enheten. | Vises etter at du har logget inn i enheten. |

| banner exec | Vises etter at du har logget inn i enheten., | Vises etter at du har logget inn i enheten. | Vises etter at du har logget inn i enheten. | Vises etter at du har logget inn i enheten. |

ute av Stand til å Vise Logg Banner

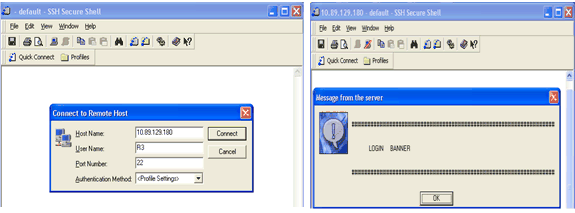

SSH versjon 2 støtter logg inn banner. Login banner vises hvis SSH-klient sender brukernavn når det starter SSH sesjon med Cisco router. For eksempel, når Secure Shell ssh-klient er brukt, logg banner vises., Når Kitt ssh-klient er brukt, logg banner vises ikke. Dette er fordi Secure Shell sender brukernavn standard og Kitt ikke sender brukernavn som standard.

Secure Shell kundens behov brukernavnet for å starte tilkoblingen til SSH aktivert enhet. Koble til-knappen ikke er aktivert hvis du ikke angi vertsnavn og brukernavn. Dette skjermbildet viser at logg banner vises når Secure Shell kobles til ruteren. Deretter, logg banner passord vises.,

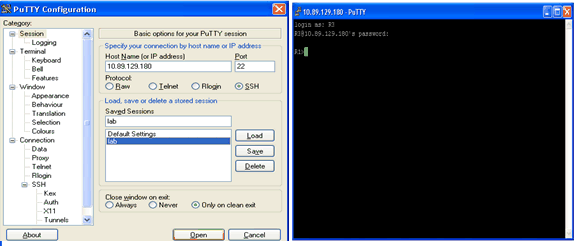

Kitt-klienten ikke krever brukernavn for å starte SSH-tilkobling til ruteren. Dette skjermbildet viser at Kitt-klienten kobler til ruteren og spør etter brukernavn og passord. Det viser ikke logge inn banner.

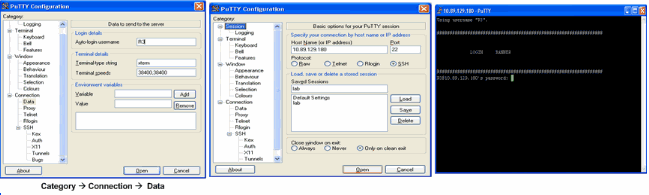

Dette skjermbildet viser at logg banner vises når Kitt er konfigurert til å sende brukernavn til ruteren.,

debug og vise Kommandoene

Før du problemet debug-kommandoer som er beskrevet og illustrert her, kan du se Viktig Informasjon på Debug-Kommandoer. Enkelte viser kommandoer er støttet av Output Tolk Verktøy (registrerte kunder) , som gir deg mulighet til å se en analyse av vis-kommandoen utgang.

-

debug ip sshâViser debug meldinger for SSH.

-

vis sshâViser statusen til SSH server tilkoblinger.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

vis ip-sshâViser hvilken versjon og konfigurasjon data for SSH.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

– Server Debug

Merk: Denne produksjonen var fanget på en Solaris maskinen.

Hva kan gå Galt

Disse avsnittene har eksempel debug utgang fra flere feil konfigurasjoner.,

SSH Fra en SSH-Klient Ikke satt sammen med Data Encryption Standard (DES)

Solaris Debug

Ruter Debug

Dårlig Passord

Ruter Debug

SSH-Klient Sender Støttes (Blowfish) Cipher

Ruter Debug

Geting den «%SSH-3-PRIVATEKEY: I stand til å hente RSA private nøkkelen for» Feil

Hvis du får denne feilmeldingen, kan det være forårsaket på grunn av endringer i domenenavnet eller host navnet. For å løse dette problemet, kan du prøve disse løsningene.

-

Zeroize RSA-nøkler og re-generere nøkler.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

Hvis den forrige løsningen ikke fungerer, kan du prøve følgende fremgangsmåte:

-

Zeroize alle RSA-nøkler.

-

last inn på nytt enheten.

-

Opprett ny merket tastene for SSH.

-

Cisco bug-ID CSCsa83601 (registrerte kunder) har blitt arkivert for å løse dette problemet.

Tips for Problemløsing

-

Hvis din SSH konfigurasjon kommandoer er avvist som ulovlig kommandoer, har du ikke har opprettet en RSA-nøkkelpar for ruteren., Kontroller at du har angitt et vertsnavn og domene. Bruk deretter crypto-tasten for å generere rsa-kommando for å generere en RSA-nøkkelpar og aktivere SSH server.

-

Når du konfigurerer RSA-nøkkelpar, kan du få følgende feilmelding:

-

Ingen vertsnavn angitt

Du må konfigurere et vertsnavn for ruteren ved å bruke vertsnavn global konfigurasjon kommando.

-

Ingen domenet er angitt

Du må konfigurere en host domene for ruteren ved hjelp av ip-domene-navnet global konfigurasjon kommando.,

-

-

antall tillatte SSH-tilkobling er begrenset til maksimalt antall vtys konfigurert for ruteren. Hver SSH-tilkobling bruker et vty ressurs.

-

SSH bruker enten en lokal sikkerhet eller sikkerheten protokoll som er konfigurert via AAA på ruteren for brukergodkjenning. Når du konfigurerer AAA, må du sørge for at konsollen ikke kjører under AAA ved å bruke et nøkkelord i global konfigurasjon-modus for å deaktivere AAA på konsollen.

-

Ingen SSH server tilkoblinger kjører.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

Dette utgang tyder på at SSH server er deaktivert eller ikke aktivert på riktig måte. Hvis du allerede har konfigurert SSH, det anbefales at du konfigurerer SSH-serveren som er i enheten. Følg disse trinnene for å konfigurere SSH server på enheten.

-

Slett RSA-nøkkelpar. Etter RSA-nøkkelpar er slettet, SSH-serveren automatisk deaktivert.,

carter(config)#crypto key zeroize rsa

Merk: Det er viktig å skape en nøkkel-par med minst 768 som bit-størrelse når du vil aktivere SSH v2.

Advarsel: Denne kommandoen, kan ikke angres, etter at du vil lagre konfigurasjonen, og etter RSA-nøkler har blitt slettet, kan du ikke bruke sertifikater eller CA-eller delta i sertifikatet utveksling med andre IP Security (IPSec) jevnaldrende med mindre du rekonfigurere CA interoperabilitet ved å regenerere RSA-nøkler, blir det CA»s sertifikatet, og be om ditt eget sertifikat igjen.,Se crypto-tasten zeroize rsa – Cisco IOS-Sikkerhet Command Reference Slipp 12.3 for mer informasjon om denne kommandoen.

Advarsel: Denne kommandoen, kan ikke angres, etter at du vil lagre konfigurasjonen, og etter RSA-nøkler har blitt slettet, kan du ikke bruke sertifikater eller CA-eller delta i sertifikatet utveksling med andre IP Security (IPSec) jevnaldrende med mindre du rekonfigurere CA interoperabilitet ved å regenerere RSA-nøkler, blir det CA»s sertifikatet, og be om ditt eget sertifikat igjen.,Se crypto-tasten zeroize rsa – Cisco IOS-Sikkerhet Command Reference Slipp 12.3 for mer informasjon om denne kommandoen. -

Konfigurere vertsnavn og domene navnet på enheten.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

Generere en RSA-nøkkelpar for ruteren, som automatisk aktiverer SSH.

carter(config)#crypto key generate rsa

Se crypto-tasten for å generere rsa – Cisco IOS-Sikkerhet Command Reference Slipp 12.3 for mer informasjon om bruk av denne kommandoen.,

Merk: Du kan motta SSH2 0: Uventet mesg type mottatt feilmelding på grunn av en pakke mottatt som ikke er forståelig av ruteren. Øke nøkkellengde mens du generere rsa-nøkler for ssh for å løse dette problemet.

-

Konfigurer SSH server. For å aktivere og konfigurere en Cisco router/switch for SSH server, kan du konfigurere SSH parametere. Hvis du ikke konfigurerer SSH parametre, standard-verdier som er brukt.,

ip ssh { | }

carter(config)# ip ssh

Se ip-ssh – Cisco IOS-Sikkerhet Command Reference Slipp 12.3 for mer informasjon om bruk av denne kommandoen.

-

Advarsel: Denne kommandoen, kan ikke angres, etter at du vil lagre konfigurasjonen, og etter RSA-nøkler har blitt slettet, kan du ikke bruke sertifikater eller CA-eller delta i sertifikatet utveksling med andre IP Security (IPSec) jevnaldrende med mindre du rekonfigurere CA interoperabilitet ved å regenerere RSA-nøkler, blir det CA»s sertifikatet, og be om ditt eget sertifikat igjen.,Se crypto-tasten zeroize rsa – Cisco IOS-Sikkerhet Command Reference Slipp 12.3 for mer informasjon om denne kommandoen.

Advarsel: Denne kommandoen, kan ikke angres, etter at du vil lagre konfigurasjonen, og etter RSA-nøkler har blitt slettet, kan du ikke bruke sertifikater eller CA-eller delta i sertifikatet utveksling med andre IP Security (IPSec) jevnaldrende med mindre du rekonfigurere CA interoperabilitet ved å regenerere RSA-nøkler, blir det CA»s sertifikatet, og be om ditt eget sertifikat igjen.,Se crypto-tasten zeroize rsa – Cisco IOS-Sikkerhet Command Reference Slipp 12.3 for mer informasjon om denne kommandoen.