Introduction

Secure Shell (SSH) is een protocol dat een beveiligde verbinding met netwerkapparaten biedt. De communicatie tussen de client en de server wordt versleuteld in zowel SSH versie 1 als SSH versie 2. Implementeer SSH versie 2 Indien mogelijk omdat het gebruik maakt van een meer verbeterde beveiliging encryptie-algoritme.,

dit document beschrijft hoe SSH te configureren en te debuggen op Cisco-routers of switches die een versie van Cisco IOS® – Software draaien die SSH ondersteunt. Dit document bevat meer informatie over specifieke versies en softwareafbeeldingen.

vereisten

vereisten

gebruikte componenten

De informatie in dit document is gebaseerd op Cisco IOS 3600-Software (C3640-IK9S-M), Versie 12.2(2)T1.

SSH werd geïntroduceerd in deze Cisco IOS platforms en images:

-

SSH Versie 1.,0 (SSH v1) server werd geà ntroduceerd in sommige Cisco IOS platforms en afbeeldingen die beginnen in Cisco IOS Software Release 12.0.5.S.

-

SSH-client werd geà ntroduceerd in sommige Cisco IOS-platforms en images vanaf Cisco IOS-Software Release 12.1.3.T.

-

SSH terminal-line access (ook bekend als reverse-Telnet) werd geà ntroduceerd in sommige Cisco IOS platforms en images beginnend in Cisco IOS Software Release 12.2.2.T.

-

SSH Versie 2.0 (SSH v2) ondersteuning werd geà ntroduceerd in sommige Cisco IOS platforms en images beginnend in Cisco IOS Software Release 12.1 (19)E.,

-

refereer naar hoe SSH te configureren op Katalysatorschakelaars die CatOS draaien voor meer informatie over SSH-ondersteuning in de schakelaars.

Raadpleeg de Software Advisor (alleen geregistreerde klanten) voor een volledige lijst van feature sets die worden ondersteund in verschillende Cisco IOS Software releases en op verschillende platforms.

de informatie in dit document is gemaakt van apparaten in een specifieke labomgeving. Alle apparaten die in dit document worden gebruikt, zijn gestart met een gewist (standaard) configuratie., Als u zich in een live netwerk bevindt, zorg er dan voor dat u de mogelijke impact van een commando begrijpt voordat u het gebruikt.

conventies

refereer naar Cisco Technical Tips Conventions voor meer informatie over document conventions.

SSH v1 vs. SSH v2

Gebruik de Cisco Software Advisor (alleen geregistreerde klanten) om u te helpen de versie van de code te vinden met de juiste ondersteuning voor SSH v1 of SSH v2.,

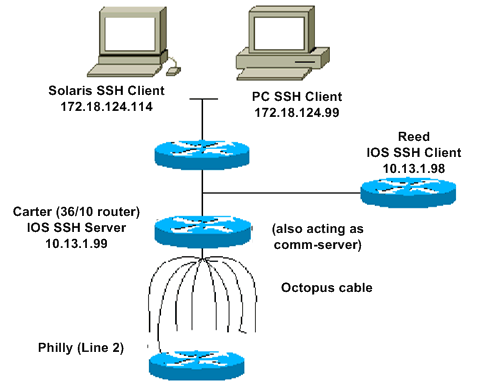

Netwerkdiagram

test authenticatie

authenticatie Test zonder SSH

test eerst de authenticatie zonder SSH om er zeker van te zijn dat de authenticatie werkt met de router Carter voordat u SSH toevoegt. Verificatie kan plaatsvinden met een lokale gebruikersnaam en wachtwoord of met een AAA-server (verificatie, autorisatie en accounting) waarop TACACS+ of RADIUS wordt uitgevoerd. (Authenticatie via het regelwachtwoord is niet mogelijk met SSH.,) Dit voorbeeld toont lokale authenticatie, waarmee u Telnet in de router met gebruikersnaam “cisco” en wachtwoord “cisco.”

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

authenticatie Test met SSH

om authenticatie met SSH te testen, moet u aan de vorige instructies toevoegen om SSH op Carter in te schakelen en SSH vanaf de PC en UNIX stations te testen.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

Op dit punt moet het commando mypubkey RSA de gegenereerde sleutel tonen., Nadat je de SSH configuratie hebt toegevoegd, test je de mogelijkheid om toegang te krijgen tot de router vanaf de PC en UNIX station. Als dit niet werkt, raadpleeg dan het gedeelte debuggen van dit document.

optionele configuratie-instellingen

niet-SSH-verbindingen voorkomen

Als u niet-SSH-verbindingen wilt voorkomen, voegt u de transportingang SSH-opdracht toe onder de regels om de router te beperken tot alleen SSH-verbindingen. Rechte (niet-SSH) Telnetten worden geweigerd.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

Test om er zeker van te zijn dat niet-SSH gebruikers niet kunnen Telnet met de router Carter.

een iOS-Router of Switch Instellen als SSH-Client

Er zijn vier stappen nodig om SSH-ondersteuning op een Cisco IOS-router in te schakelen:

-

configureer het hostname-Commando.

-

configureer het DNS-domein.

-

Genereer de te gebruiken SSH-sleutel.

-

SSH-transportondersteuning inschakelen voor de virtual type terminal (vtys).,

Als u het ene apparaat wilt laten fungeren als een SSH-client voor het andere, kunt u SSH toevoegen aan een tweede apparaat genaamd Reed. Deze apparaten zijn dan in een client-server arrangement, waar Carter fungeert als de server, en Reed fungeert als de client. De Cisco IOS SSH client configuratie op Reed is hetzelfde als vereist voor de SSH server configuratie op Carter.,

dit commando om SSH uit de Cisco IOS-SSH-client (Riet) de Cisco IOS-SSH-server (Carter) om dit te testen:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

Stel een IOS-Router als een SSH server die zorgt voor het RSA-based User Authenticatie

het uitvoeren van deze stappen om het configureren van de SSH-server voor het uitvoeren van de RSA-gebaseerde authenticatie.,

Add SSH Terminal-Line Access

Als u uitgaande SSH terminal-line authenticatie nodig hebt, kunt u SSH configureren en testen voor uitgaande reverse Telnetten via Carter, die fungeert als een comm-server naar Philly.,gh Carter uit Reed met behulp van dit commando:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

U kunt deze opdracht gebruiken van Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

Beperken SSH toegang tot een subnet

Je moet beperken SSH-verbinding naar een specifieke subnetwerk waar alle andere SSH pogingen van IPs buiten het subnet gedropt moet worden.,

u kunt deze stappen gebruiken om hetzelfde te doen:

-

Definieer een access-list die het verkeer van dat specifieke subnetwerk toestaat.

-

Beperk de toegang tot de VTY-lijninterface met een access-class.

Dit is een voorbeeldconfiguratie. In dit voorbeeld is alleen SSH toegang tot het 10.10.10.0 255.255.255.0 subnet toegestaan, elk ander wordt Toegang geweigerd.

opmerking: dezelfde procedure om de SSH toegang te vergrendelen is ook van toepassing op switch platforms.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., Tijdelijke oplossing is het instellen van SSHv2.

variaties op bannercommando-uitvoer

De bannercommando-uitvoer varieert tussen Telnet en verschillende versies van SSH-verbindingen. Deze tabel laat zien hoe verschillende banner commando opties werken met verschillende soorten verbindingen.,

| Banner Optie | Telnet | SSH v1 alleen | SSH v1 en v2 | SSH v2 alleen |

|---|---|---|---|---|

| banner login | Weergegeven voordat u zich aanmeldt in het apparaat. | niet weergegeven. | weergegeven voordat u inlogt op het apparaat., | weergegeven voordat u inlogt op het apparaat. |

| banner motd | weergegeven voordat u zich aanmeldt bij het apparaat. | weergegeven na het inloggen op het apparaat. | weergegeven na het inloggen op het apparaat. | weergegeven na het inloggen op het apparaat. |

| banner exec | weergegeven na het inloggen op het apparaat., | weergegeven na het inloggen op het apparaat. | weergegeven na het inloggen op het apparaat. | weergegeven na het inloggen op het apparaat. |

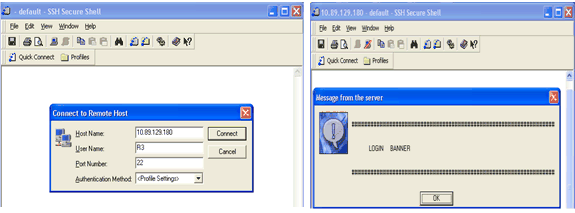

kan de Aanmeldbanner niet weergeven

SSH versie 2 ondersteunt de aanmeldbanner. De aanmeldbanner wordt weergegeven als de SSH-client de gebruikersnaam verzendt wanneer de SSH-sessie met de Cisco-router wordt gestart. Bijvoorbeeld, wanneer de Secure Shell SSH client wordt gebruikt, wordt de login banner weergegeven., Wanneer de PuTTY SSH client wordt gebruikt, wordt de login banner niet weergegeven. Dit komt omdat Secure Shell de gebruikersnaam standaard verzendt en PuTTY de gebruikersnaam standaard niet verzendt.

De Secure Shell-client heeft de gebruikersnaam nodig om de verbinding met het SSH-apparaat te starten. De knop Verbinden is niet ingeschakeld als u de hostnaam en gebruikersnaam niet invoert. Deze screenshot laat zien dat de login banner wordt weergegeven wanneer Secure Shell verbinding maakt met de router. Dan, de login banner wachtwoord prompt wordt weergegeven.,

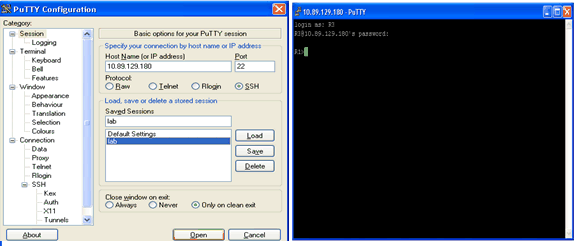

De PuTTY-client heeft geen gebruikersnaam nodig om de SSH-verbinding met de router te starten. Deze screenshot laat zien dat de PuTTY client verbinding maakt met de router en vraagt om de gebruikersnaam en het wachtwoord. Het wordt niet weergegeven de login banner.

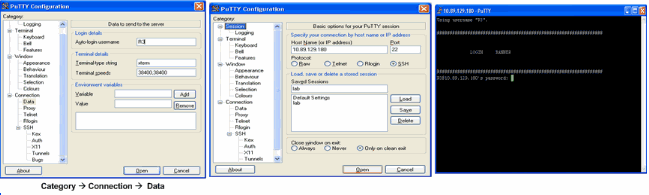

deze schermafbeelding laat zien dat de aanmeldbanner wordt weergegeven wanneer PuTTY is geconfigureerd om de gebruikersnaam naar de router te sturen.,

debug en toon commando ’s

voordat u de hier beschreven en geïllustreerde debug commando’ s uitvoert, raadpleeg belangrijke informatie over Debug commando ‘ s. Bepaalde show commando ‘ s worden ondersteund door de output Interpreter Tool (alleen geregistreerde klanten) , waarmee u een analyse van show command output te bekijken.

-

debug ip sshâtoont debugberichten voor SSH.

-

toon sshâtoont de status van SSH-serververbindingen.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

toon ip sshâ” toont de versie-en configuratiegegevens voor SSH.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

Server Debug

Opmerking: Deze uitvoer is vastgelegd op een Solaris-machine.

wat kan er fout gaan

deze secties hebben voorbeelddebug-uitvoer van verschillende onjuiste configuraties.,

SSH van een SSH-Client die niet is gecompileerd met Data Encryption Standard (DES)

Solaris Debug

Router Debug

onjuist wachtwoord

Router Debug

SSH-Client verzendt niet-ondersteunde (Blowfish) Cipher

Router Debug

de “%SSH-3-privatekey: kan RSA private key voor” Error

niet ophalen als u deze foutmelding ontvangt, kan dit veroorzaakt worden door een wijziging in de domeinnaam of hostnaam. Om dit op te lossen, probeer deze oplossingen.

-

Zeroize de RSA-sleutels en re-genereer de sleutels.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

als de vorige oplossing niet werkt, probeer dan deze stappen:

-

Zeroize alle RSA-sleutels.

-

herlaad Het apparaat.

-

maak nieuwe gelabelde sleutels aan voor SSH.

-

Cisco bug ID CSCsa83601 (alleen geregistreerde klanten) is ingediend om dit gedrag aan te pakken.

Tips voor probleemoplossing

-

als uw SSH-configuratiecommando ’s worden afgewezen als illegale commando’ s, hebt u geen RSA-sleutelpaar voor uw router aangemaakt., Zorg ervoor dat u een hostnaam en domein hebt opgegeven. Gebruik dan de crypto key generate rsa commando om een RSA sleutelpaar te genereren en de SSH server in te schakelen.

-

wanneer u het RSA-sleutelpaar configureert, kunt u deze foutmeldingen tegenkomen:

-

geen hostnaam opgegeven

u moet een hostnaam voor de router configureren met behulp van het globale hostname-configuratiecommando.

-

geen domein opgegeven

u moet een hostdomein configureren voor de router met behulp van het IP domain-name global configuration Commando.,

-

-

het aantal toegestane SSH-verbindingen is beperkt tot het maximum aantal vtys dat is geconfigureerd voor de router. Elke SSH-verbinding maakt gebruik van een VTY-bron.

-

SSH gebruikt lokale beveiliging of het beveiligingsprotocol dat is geconfigureerd via AAA op uw router voor gebruikersverificatie. Wanneer u AAA configureert, moet u ervoor zorgen dat de console niet onder AAA wordt uitgevoerd door een trefwoord toe te passen in de algemene configuratiemodus om AAA op de console uit te schakelen.

-

Er worden geen SSH-serververbindingen uitgevoerd.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

deze uitvoer suggereert dat de SSH-server is uitgeschakeld of niet goed is ingeschakeld. Als u SSH al hebt geconfigureerd, wordt het aanbevolen dat u de SSH-server in het apparaat opnieuw configureert. Voer deze stappen uit om de SSH-server op het apparaat opnieuw te configureren.

-

verwijder het RSA-sleutelpaar. Nadat het RSA-sleutelpaar is verwijderd, wordt de SSH-server automatisch uitgeschakeld.,

carter(config)#crypto key zeroize rsa

Opmerking: Het is belangrijk om een sleutelpaar te genereren met ten minste 768 als bitgrootte wanneer u SSH v2 inschakelt.

let op: dit commando kan niet ongedaan worden gemaakt nadat u uw configuratie hebt opgeslagen, en nadat RSA-sleutels zijn verwijderd, kunt u geen certificaten of de CA gebruiken of deelnemen aan certificaatuitwisselingen met andere IPSec-peers (IP Security), tenzij u de interoperabiliteit van de CA herconfigureert door RSA-sleutels te regenereren, het certificaat van de CA te verkrijgen en opnieuw uw eigen certificaat aan te vragen.,Refereer naar crypto key zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 voor meer informatie over dit commando.

let op: dit commando kan niet ongedaan worden gemaakt nadat u uw configuratie hebt opgeslagen, en nadat RSA-sleutels zijn verwijderd, kunt u geen certificaten of de CA gebruiken of deelnemen aan certificaatuitwisselingen met andere IPSec-peers (IP Security), tenzij u de interoperabiliteit van de CA herconfigureert door RSA-sleutels te regenereren, het certificaat van de CA te verkrijgen en opnieuw uw eigen certificaat aan te vragen.,Refereer naar crypto key zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 voor meer informatie over dit commando. -

Configureer de hostnaam en de domeinnaam van het apparaat opnieuw.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

Genereer een RSA-sleutelpaar voor uw router, waardoor SSH automatisch wordt ingeschakeld.

carter(config)#crypto key generate rsa

refereer naar crypto key generate rsa – Cisco IOS Security Command Reference, Release 12.3 voor meer informatie over het gebruik van dit commando.,

Opmerking: U kunt de SSH2 0 ontvangen: onverwacht mesg type ontvangen foutmelding als gevolg van een ontvangen pakket dat niet begrijpelijk is voor de router. Verhoog de sleutellengte terwijl u rsa-sleutels voor ssh genereert om dit probleem op te lossen.

-

SSH-server configureren. Om een Cisco-router/switch voor SSH-server in te schakelen en te configureren, kunt u SSH-parameters configureren. Als u SSH-parameters niet configureert, worden de standaardwaarden gebruikt.,

ip SSH {/}

carter(config)# ip ssh

refereer naar ip SSH – Cisco IOS Security Command Reference, Release 12.3 voor meer informatie over het gebruik van dit commando.

-

let op: dit commando kan niet ongedaan worden gemaakt nadat u uw configuratie hebt opgeslagen, en nadat RSA-sleutels zijn verwijderd, kunt u geen certificaten of de CA gebruiken of deelnemen aan certificaatuitwisselingen met andere IPSec-peers (IP Security), tenzij u de interoperabiliteit van de CA herconfigureert door RSA-sleutels te regenereren, het certificaat van de CA te verkrijgen en opnieuw uw eigen certificaat aan te vragen.,Refereer naar crypto key zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 voor meer informatie over dit commando.

let op: dit commando kan niet ongedaan worden gemaakt nadat u uw configuratie hebt opgeslagen, en nadat RSA-sleutels zijn verwijderd, kunt u geen certificaten of de CA gebruiken of deelnemen aan certificaatuitwisselingen met andere IPSec-peers (IP Security), tenzij u de interoperabiliteit van de CA herconfigureert door RSA-sleutels te regenereren, het certificaat van de CA te verkrijgen en opnieuw uw eigen certificaat aan te vragen.,Refereer naar crypto key zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 voor meer informatie over dit commando.