introdução

Secure Shell (SSH) é um protocolo que fornece uma ligação segura de acesso remoto aos dispositivos de rede. A comunicação entre o cliente e o servidor é criptografada tanto na versão 1 do SSH quanto na versão 2 do SSH. Implemente a versão 2 do SSH quando possível porque usa um algoritmo de encriptação de segurança mais avançado.,

Este documento discute como configurar e depurar o SSH nos roteadores da Cisco ou comutadores que executam uma versão do Software Cisco IOS® que suporta o SSH. Este documento contém mais informações sobre versões específicas e imagens de software.

pré-requisitos

requisitos

Componentes Utilizados

a informação neste documento é baseada no Software Cisco IOS 3600 (C3640-IK9S-M), Release 12.2(2)T1.

SSH foi introduzido nestas plataformas e imagens iOS da Cisco:

-

SSH Versão 1.,0 (SSH v1) server was introduced in some Cisco IOS platforms and images that start in Cisco IOS Software Release 12.0.5.O cliente S.

-

SSH foi introduzido em algumas plataformas IOS Da Cisco e imagens iniciando na versão 12.1.3 do Software iOS da Cisco.T.

-

SSH terminal-line access (também conhecido como reverse-Telnet) foi introduzido em algumas plataformas IOS Da Cisco e imagens começando na versão de Software iOS da Cisco 12.2.2.O Suporte de T.

-

SSH versão 2.0 (SSH v2) foi introduzido em algumas plataformas IOS Da Cisco e imagens iniciando no lançamento de Software iOS da Cisco 12.1 (19)E.,

-

refere-se a como configurar a SSH nos interruptores catalisadores que rodam CatOS para mais informações sobre o Suporte de SSH nos interruptores.

Consulte o Software Advisor (apenas clientes registados) para uma lista completa de conjuntos de funcionalidades suportados em diferentes versões de Software IOS Da Cisco e em diferentes plataformas.

a informação apresentada neste documento foi criada a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos usados neste documento começaram com uma configuração limpa (por omissão)., Se você está em uma rede ao vivo, certifique-se de que você entende o impacto potencial de qualquer comando antes de usá-lo.

Conventions

reference to Cisco Technical Tips Conventions for more information on document conventions.

SSH v1 vs. SSH v2

utilize o Cisco Software Advisor (apenas clientes registados) para o ajudar a encontrar a versão do código com o suporte adequado para SSH v1 ou SSH v2.,

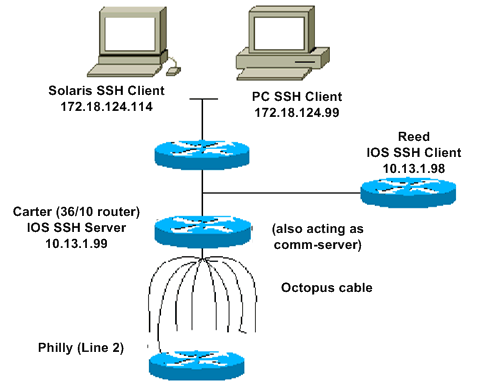

Diagrama de Rede

Teste de Autenticação

Autenticação de Teste sem o SSH

o Primeiro teste de autenticação sem SSH para se certificar de que funciona a autenticação com o roteador Carter antes de adicionar o SSH. Autenticação pode ser com um nome de usuário local e senha ou com um servidor de autenticação, autorização e contabilidade (AAA) que executa TACACS+ ou RADIUS. (Autenticação através da senha da linha não é possível com o SSH.,) Este exemplo mostra a autenticação local, que permite que você Telnet para o roteador com o nome de usuário “cisco” e senha “cisco.”

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

Autenticação Teste com SSH

a fim de testar a autenticação com o SSH, você tem que adicionar as afirmações anteriores, a fim de habilitar o SSH no Carter e teste SSH a partir do PC e estações UNIX.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

neste ponto, o show de criptografia de chave mypubkey rsa comando deve mostrar a chave gerada., Depois de adicionar a configuração SSH, teste sua capacidade de acessar o roteador a partir da estação PC e UNIX. Se isto não funcionar, veja a secção de depuração deste documento.

configuração opcional

prevenir ligações não-SSH

Se quiser evitar ligações não-SSH, adicione o comando de transporte de entrada SSH sob as linhas para limitar o router apenas às ligações SSH. As redes rectas (não SSH) são recusadas.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

Test to make sure that non-SSH users cannot Telnet to the router Carter.

configure um Router ou Switch IOS como cliente SSH

Existem quatro passos necessários para activar o suporte SSH num router IOS Cisco:

-

Configure o comando hostname.

-

Configure o domínio DNS.

-

gerar a chave SSH a usar.

-

activar o Suporte de transporte SSH para o terminal de tipo virtual (vtys).,

Se quiser que um dispositivo actue como um cliente SSH para o outro, pode adicionar SSH a um segundo dispositivo chamado Reed. Estes dispositivos estão então em um arranjo cliente-servidor, onde Carter atua como o servidor, e Reed atua como o cliente. A configuração do cliente SSH Cisco IOS em Reed é a mesma que é necessária para a configuração do servidor SSH em Carter.,

Emitir este comando SSH a partir do Cisco IOS cliente SSH (Reed) para o Cisco IOS servidor SSH (Carter), a fim de testar isso:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

a Instalação de um IOS do Roteador como um servidor SSH que executa RSA de Autenticação de Usuário baseado em

Concluir estes passos para configurar o servidor SSH para executar RSA de autenticação.,

adicione o acesso à linha Terminal SSH

Se necessitar de autenticação da linha terminal SSH de saída, poderá configurar e testar a SSH para os Telnets reversos de saída através do Carter, que funciona como um servidor de comunicações para Filadélfia.,gh Carter de Reed com a ajuda deste comando:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

Você pode usar este comando a partir do Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

Restringir o acesso SSH para uma sub-rede

Você precisa ter um limite SSH conectividade para uma determinada sub-rede onde todas as outras SSH tentativas de IPs de fora da sub-rede devem ser descartados.,

pode usar estes passos para conseguir o mesmo:

-

Define uma lista de acesso que permite o tráfego a partir dessa sub-rede específica.

-

restringir o acesso à interface de linha VTY com uma classe de acesso.

esta é uma configuração de exemplo. Neste exemplo, apenas o acesso SSH à sub-rede 10.10.0 255.255.255.0 é permitido, qualquer outro acesso é negado.Nota: o mesmo procedimento para bloquear o acesso SSH também é aplicável nas plataformas de comutação.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., O Workaround é configurar o SSHv2.

variações no resultado do comando do banner

o resultado do comando do banner varia entre o Telnet e as diferentes versões das conexões do SSH. Esta tabela ilustra como as diferentes opções de comandos do banner funcionam com vários tipos de ligações.,

| Banner Opção de Comando | Telnet | SSH v1 apenas | SSH v1 e v2 | SSH v2 somente |

|---|---|---|---|---|

| faixa de início de sessão | Exibido antes de iniciar sessão no dispositivo. | Não apresentado. | exibido antes de entrar no dispositivo., | exibido antes de entrar no dispositivo. |

| banner motd | Exibido antes de iniciar sessão no dispositivo. | apresentado após o registo no dispositivo. | apresentado após o registo no dispositivo. | apresentado após o registo no dispositivo. |

| banner exec | exibido após o login no dispositivo., | apresentado após o registo no dispositivo. | apresentado após o registo no dispositivo. | apresentado após o registo no dispositivo. |

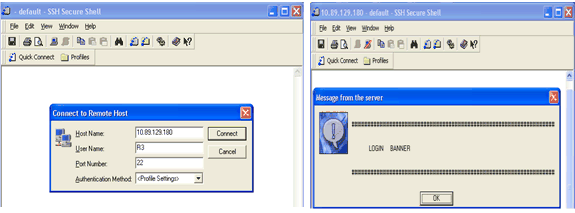

não é Possível Exibir o Login Banner

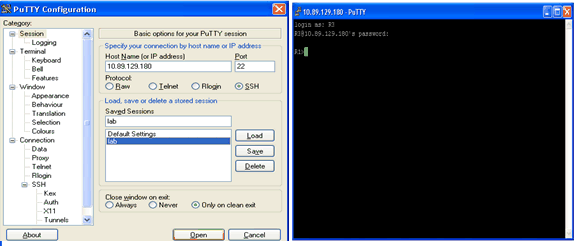

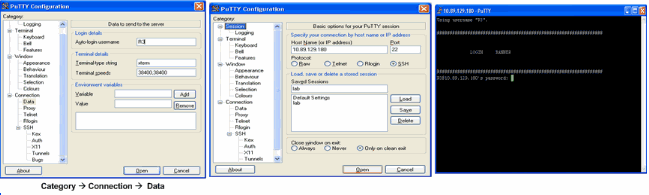

SSH versão 2 suporta o início de sessão banner. O banner de autenticação é mostrado se o cliente SSH enviar o nome do utilizador quando inicia a sessão SSH com o router da Cisco. Por exemplo, quando o cliente SSH Secure Shell é usado, o banner de login é mostrado., Quando o cliente PuTTY ssh é usado, o banner de autenticação não é mostrado. Isto acontece porque a Secure Shell envia o Utilizador por omissão e a PuTTY não envia o Utilizador por omissão.

O Cliente Secure Shell precisa do utilizador para iniciar a ligação ao dispositivo activo SSH. O botão Ligar não está activo se não indicar o nome e o Utilizador da máquina. Esta imagem mostra que o banner de autenticação é mostrado quando a Shell segura se liga ao router. Em seguida, a senha do banner de login mostra.,

o cliente PuTTY não necessita do nome de utilizador para iniciar a ligação SSH ao router. Esta imagem mostra que o cliente PuTTY se liga ao router e pede o nome do utilizador e a senha. Não mostra o banner de login.

Esta imagem mostra que o banner de autenticação é mostrado quando o PuTTY está configurado para enviar o nome do utilizador para o router.,

depurar e mostrar os comandos

Antes de emitir os comandos de depuração descritos e ilustrados aqui, consulte informações importantes sobre os comandos de depuração. Certos comandos show são suportados pela ferramenta Interpretador de saída (apenas clientes registrados) , que lhe permite ver uma análise da saída de comando show.

-

depurar ip sshâmostra mensagens de depuração para SSH.

-

mostrar o sshâ ” mostra o estado das ligações ao servidor SSH.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

show ip sshâExibe a versão e a configuração de dados para o SSH.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

depuração do servidor

Nota: Esta saída foi capturada numa máquina Solaris.

o que pode correr mal

estas secções têm resultado de depuração de amostras de várias configurações incorrectas.,

SSH a Partir de um Cliente SSH que Não está Compilado com o Padrão de Criptografia de Dados (DES)

Solaris Debug

Roteador Debug

palavra-Passe incorrecta

Roteador Debug

SSH Cliente Envia sem suporte (Blowfish) Codificação

Roteador Debug

a Conseguir a “%SSH-3-PRIVATEKEY: Não é possível recuperar a chave privada RSA para o Erro”

Se você receber essa mensagem de erro pode ser causado devido à mudança do nome de domínio ou nome de host. A fim de resolver isso, tente estes workarounds.

-

Zeroize as chaves RSA e re-gere as chaves.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

Se a solução anterior não funcionar, tente estes passos:

-

Zeroize todas as chaves RSA.reler o dispositivo.

-

crie novas chaves marcadas para SSH.

-

Cisco bug ID CSCsa83601 (apenas clientes registados) foi arquivado para abordar este comportamento.

dicas de resolução de problemas

-

Se os seus comandos de configuração SSH forem rejeitados como comandos ilegais, não conseguiu gerar um par de chaves RSA para o seu router., Certifique-se de ter especificado um nome de máquina e domínio. Em seguida, use a chave crypto gerar o comando rsa para gerar um par de chaves RSA e ativar o servidor SSH.

-

Quando configurar o par de chaves RSA, poderá encontrar estas mensagens de erro:

-

nenhum nome de máquina indicado

deverá configurar um nome de máquina para o router usando o comando de configuração global do nome da máquina.

-

no domain specified

Você deve configurar um domínio host para o roteador usando o comando de configuração global do domínio ip.,

-

-

o número de conexões SSH permitidas está limitado ao número máximo de vtys configurados para o roteador. Cada conexão SSH usa um recurso vty.

-

SSH usa a segurança local ou o protocolo de segurança que é configurado através de AAA no seu router para Autenticação do utilizador. Quando configurar o AAA, deverá assegurar-se de que a consola não está a correr sob o AAA, aplicando uma palavra-chave no modo de configuração global para desactivar o AAA na consola.

-

nenhuma ligação ao servidor SSH em execução.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

Este resultado sugere que o servidor SSH está desativado ou não ativado corretamente. Se já tiver configurado o SSH, recomenda-se que reconfigure o servidor SSH no dispositivo. Complete estes passos para reconfigurar o servidor SSH no dispositivo.

-

apague o par de chaves RSA. Após o par de chaves RSA ser apagado, o servidor SSH fica automaticamente desactivado.,

carter(config)#crypto key zeroize rsa

Nota: é importante para gerar um par de chaves com pelo menos 768 como bits de tamanho quando você ativar o SSH v2.

precaução: este comando não pode ser desfeito depois de gravar a sua configuração, e depois de as chaves RSA terem sido apagadas, não poderá usar certificados ou AC ou participar em trocas de certificados com outros pares de segurança IP (IPSec), a menos que reconfigure a interoperabilidade da AC, regenerando as chaves RSA, obtendo o certificado da AC e solicitando o seu próprio certificado de novo.,Consulte a chave criptográfica zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 para mais informações sobre este comando.

precaução: este comando não pode ser desfeito depois de gravar a sua configuração, e depois de as chaves RSA terem sido apagadas, não poderá usar certificados ou AC ou participar em trocas de certificados com outros pares de segurança IP (IPSec), a menos que reconfigure a interoperabilidade da AC, regenerando as chaves RSA, obtendo o certificado da AC e solicitando o seu próprio certificado de novo.,Consulte a chave criptográfica zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 para mais informações sobre este comando. -

Reconfigure o nome da máquina e o nome do domínio do dispositivo.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

Gerar um par de chaves RSA para o seu roteador, o que permite automaticamente o SSH.

carter(config)#crypto key generate rsa

Consulte crypto key generate rsa – Cisco IOS Security Command Reference, Release 12.3 para obter mais informações sobre a utilização deste comando.,

Nota: você pode receber o SSH2 0: Tipo de mesg inesperado recebeu mensagem de erro devido a um pacote recebido que não é compreensível pelo roteador. Aumente o tamanho da chave enquanto gera as chaves rsa para o ssh, a fim de resolver este problema.

-

configurar o servidor SSH. Para activar e configurar um router/switch da Cisco para o servidor SSH, poderá configurar os parâmetros SSH. Se não configurar os parâmetros SSH, são usados os valores por omissão.,

ip ssh { | }

carter(config)# ip ssh

Consulte ip ssh – Cisco IOS Security Command Reference, Release 12.3 para obter mais informações sobre a utilização deste comando.

-

precaução: este comando não pode ser desfeito depois de gravar a sua configuração, e depois de as chaves RSA terem sido apagadas, não poderá usar certificados ou AC ou participar em trocas de certificados com outros pares de segurança IP (IPSec), a menos que reconfigure a interoperabilidade da AC, regenerando as chaves RSA, obtendo o certificado da AC e solicitando o seu próprio certificado de novo.,Consulte a chave criptográfica zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 para mais informações sobre este comando.

precaução: este comando não pode ser desfeito depois de gravar a sua configuração, e depois de as chaves RSA terem sido apagadas, não poderá usar certificados ou AC ou participar em trocas de certificados com outros pares de segurança IP (IPSec), a menos que reconfigure a interoperabilidade da AC, regenerando as chaves RSA, obtendo o certificado da AC e solicitando o seu próprio certificado de novo.,Consulte a chave criptográfica zeroize RSA-Cisco IOS Security Command Reference, Release 12.3 para mais informações sobre este comando.