Introducere

Secure Shell (SSH) este un protocol care oferă o conexiune sigură de acces la distanță la dispozitivele de rețea. Comunicarea între client și server este criptată atât în versiunea SSH 1, cât și în versiunea SSH 2. Implementați versiunea SSH 2 atunci când este posibil, deoarece utilizează un algoritm de criptare a securității mai îmbunătățit.,acest document discută modul de configurare și depanare SSH pe routere Cisco sau switch-uri care rulează o versiune de software Cisco IOS® care acceptă SSH. Acest document conține mai multe informații despre versiuni specifice și imagini software.

Premise

Cerinte

Componente Utilizate

informațiile din acest document se bazează pe Cisco IOS 3600 Software (C3640-IK9S-M), Eliberarea 12.2(2)T1.SSH a fost introdus în aceste platforme și imagini Cisco IOS:

-

SSH Versiunea 1.,0 (SSH v1) server a fost introdus în unele platforme Cisco IOS și imagini care încep în Cisco IOS Software Release 12.0.5.S.

-

SSH client a fost introdus în unele platforme Cisco IOS și imagini începând cu Cisco IOS Software Release 12.1.3.T.

-

SSH terminal-line access (De asemenea, cunoscut sub numele de reverse-Telnet) a fost introdus în unele platforme Cisco IOS și imagini începând cu Cisco IOS Software Release 12.2.2.T.

-

SSH versiunea 2.0 (SSH v2) suport a fost introdus în unele platforme Cisco IOS și imagini începând cu Cisco IOS Software Release 12.1 (19)E.,consultați modul de configurare a SSH pe comutatoarele Catalyst care rulează CatOS pentru mai multe informații despre suportul SSH în comutatoare.consultați consultantul Software (numai clienți înregistrați) pentru o listă completă de seturi de caracteristici acceptate în diferite versiuni de software Cisco IOS și pe diferite platforme.

informațiile prezentate în acest document au fost create de la dispozitive într-un mediu de laborator specific. Toate dispozitivele utilizate în acest document au început cu o configurație default (default)., Dacă vă aflați într-o rețea live, Asigurați-vă că înțelegeți impactul potențial al oricărei comenzi înainte de a o utiliza.

convenții

consultați convențiile Cisco Technical Tips pentru mai multe informații despre convențiile documentelor.

SSH v1 vs. SSH v2

utilizați Cisco Software Advisor (numai clienți înregistrați) pentru a vă ajuta să găsiți versiunea de cod cu suport adecvat pentru SSH v1 sau SSH v2.,

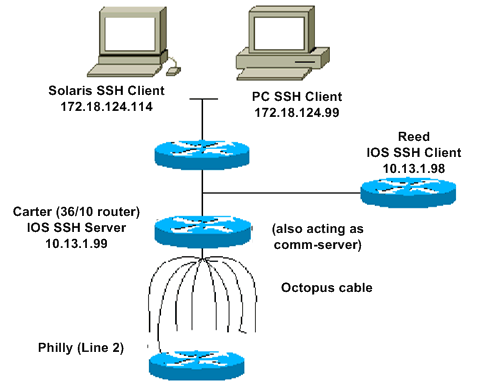

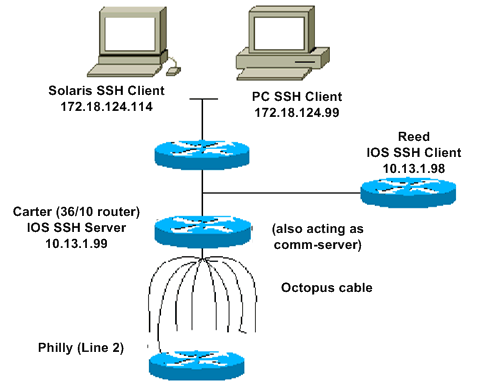

Diagrama de Rețea

Test de Autentificare

Autentificare Test fara SSH

Primul test de autentificare fără SSH pentru a vă asigura că de autentificare funcționează cu router Carter înainte de a adăuga SSH. Autentificarea poate fi cu un nume de utilizator și o parolă locală sau cu un server de autentificare, autorizare și contabilitate (AAA) care rulează TACACS+ sau RADIUS. (Autentificarea prin parola de linie nu este posibilă cu SSH.,) Acest exemplu arată autentificarea locală, care vă permite să Telnet în router cu numele de utilizator „cisco” și parola „cisco.”

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

Autentificare Test cu SSH

În scopul de a testa autentificare cu SSH, trebuie să adăugați la declarațiile anterioare, în scopul de a permite SSH de pe Carter și testare SSH de pe PC-ul și stații UNIX.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

În acest moment, show-cheie de cifrare mypubkey rsa de comandă trebuie să arate generat cheia., După ce adăugați configurația SSH, testați-vă capacitatea de a accesa routerul de pe PC și stația UNIX. Dacă acest lucru nu funcționează, consultați secțiunea de depanare a acestui document.

Setări de configurare opționale

preveniți conexiunile Non-SSH

Dacă doriți să preveniți conexiunile non-SSH, adăugați comanda transport input ssh sub linii pentru a limita routerul doar la conexiunile SSH. Telnet-urile drepte (non-SSH) sunt refuzate.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

Test pentru a vă asigura că non-SSH utilizatorii nu pot Telnet pe router Carter.

Configurarea unui Router IOS sau comutator ca client SSH

există patru pași necesari pentru a activa suportul SSH pe un router Cisco IOS:

-

configurați comanda hostname.

-

configurați domeniul DNS.

-

generați cheia SSH care va fi utilizată.

-

activați suportul de transport SSH pentru terminalul de tip virtual (vtys).,

dacă doriți ca un dispozitiv să acționeze ca un client SSH la celălalt, puteți adăuga SSH la un al doilea dispozitiv numit Reed. Aceste dispozitive sunt apoi într-un aranjament client-server, unde Carter acționează ca server, iar Reed acționează ca client. Configurația clientului Cisco IOS SSH pe Reed este aceeași cu cea necesară pentru configurația serverului SSH pe Carter.,

Emite această comandă pentru a SSH de la Cisco IOS client SSH (Reed) la Cisco IOS server SSH (Carter) în scopul de a testa acest lucru:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

Setup un IOS Router-ul ca un server SSH care efectuează RSA pe bază de Autentificare a Utilizatorului

Finalizați acești pași pentru a configura serverul SSH pentru a efectua RSA pe bază de autentificare.,

Adăugare SSH Terminal de Linie de Acces

Dacă aveți nevoie de ieșire terminal SSH-line de autentificare, puteți configura și testa SSH pentru ieșire inversă Telnets prin Carter, care acționează ca un comm server la Philly.,gh Carter din Stuf cu ajutorul acestei comenzi:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

puteți utiliza această comandă de la Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

Restricționare acces SSH la o subrețea

Aveți nevoie pentru a limita SSH conectivitate la o anumită subrețea în cazul în care toate celelalte SSH încercări de ip-uri din afara subrețelei trebuie să fie scăzut., puteți utiliza acești pași pentru a realiza același lucru:

-

definiți o listă de acces care permite traficul din acea subrețea specifică.

-

restricționați accesul la interfața liniei VTY cu o clasă de acces.

aceasta este o configurație de exemplu. În acest exemplu este permis doar accesul SSH la subrețeaua 10.10.10.0 255.255.255.0, orice alt acces este refuzat.notă: aceeași procedură de blocare a accesului SSH se aplică și pe platformele de comutare.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., Soluția alternativă este de a configura SSHv2.

variații la ieșirea comenzii banner

ieșirea comenzii banner variază între Telnet și diferite versiuni ale conexiunilor SSH. Acest tabel ilustrează modul în care funcționează diferite opțiuni de comandă banner cu diferite tipuri de conexiuni.,

Banner Optiunea de Comanda Telnet SSH v1 numai SSH v1 și v2 SSH v2 doar banner-ul de conectare Afișat înainte de conectarea la dispozitiv. nu este afișat. afișat înainte de a vă conecta la dispozitiv., afișat înainte de a vă conecta la dispozitiv. banner motd Afișat înainte de conectarea la dispozitiv. afișat după conectarea la dispozitiv. afișat după conectarea la dispozitiv. afișat după conectarea la dispozitiv. banner exec Afișat după conectarea la dispozitiv., afișat după conectarea la dispozitiv. afișat după conectarea la dispozitiv. afișat după conectarea la dispozitiv. nu se poate afișa bannerul de conectare

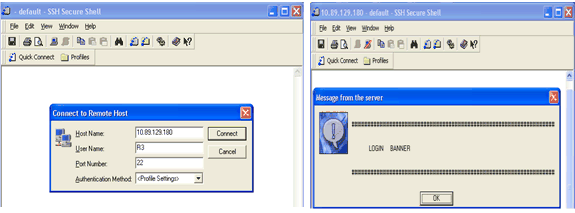

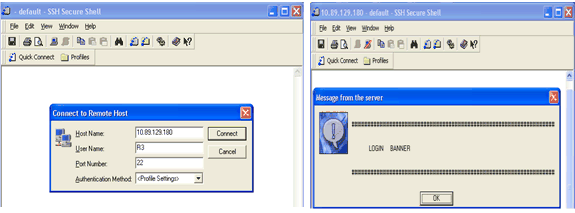

SSH versiunea 2 acceptă bannerul de conectare. Bannerul de conectare este afișat dacă clientul SSH trimite numele de utilizator atunci când inițiază sesiunea SSH cu routerul Cisco. De exemplu, atunci când se utilizează clientul SSH Secure Shell, este afișat bannerul de conectare., Când se utilizează clientul PuTTY ssh, bannerul de conectare nu este afișat. Acest lucru se datorează faptului că Secure Shell trimite numele de utilizator în mod implicit și PuTTY nu trimite numele de utilizator în mod implicit. Clientul Secure Shell are nevoie de numele de utilizator pentru a iniția conexiunea la dispozitivul SSH activat. Butonul Conectare nu este activat Dacă nu introduceți numele de gazdă și numele de utilizator. Această captură de ecran arată că bannerul de conectare este afișat atunci când Secure Shell se conectează la router. Apoi, se afișează promptul parolă banner de conectare.,

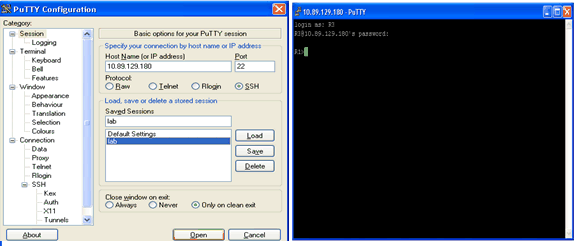

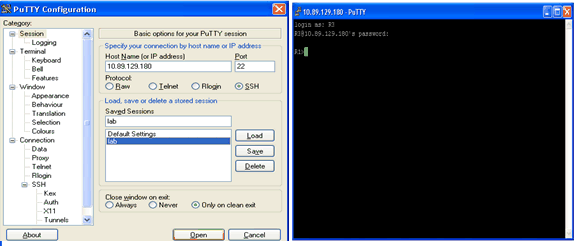

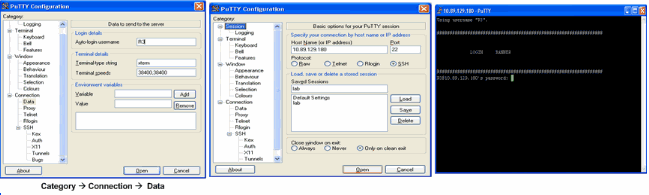

Clientul PuTTY nu necesită numele de utilizator pentru a iniția conexiunea SSH la router. Această captură de ecran arată că clientul PuTTY se conectează la router și solicită numele de utilizator și parola. Nu afișează bannerul de conectare.

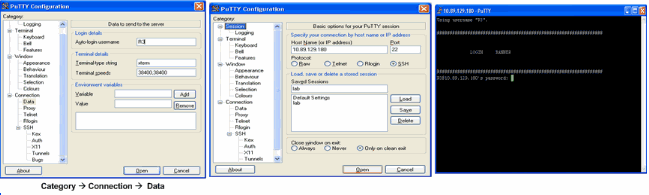

această captură de ecran arată că bannerul de conectare este afișat când PuTTY este configurat să trimită numele de utilizator la router.,

depanare și afișare comenzi

înainte de a emite comenzile de depanare descrise și ilustrate aici, consultați Informații importante despre comenzile de depanare. Anumite comenzi de afișare sunt acceptate de instrumentul interpret de ieșire (numai clienți înregistrați) , care vă permite să vizualizați o analiză a ieșirii comenzii de afișare.de asemenea, va oferim si servicii de curatenie.

-

-

show sshâAfișează starea de SSH server conexiuni.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

arata ip sshâAfișează versiunea și datele de configurare pentru SSH.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

depanare Server

Notă: Această ieșire a fost capturată pe o mașină Solaris.

ce poate merge prost

aceste secțiuni au ieșire de depanare eșantion din mai multe configurații incorecte.,

SSH De la un Client SSH Nu Compilat cu data Encryption Standard (DES)

Solaris Debug

Router Debug

Parolă Rău

Router Debug

SSH Client Trimite Neacceptat (Blowfish) Cifru

Router Debug

Geting „%SSH-3-PRIVATEKEY: În imposibilitatea de a prelua cheia privată RSA pentru” Eroare

Dacă primiți acest mesaj de eroare, aceasta poate fi cauzata de orice schimbare în nume de domeniu sau numele de gazdă. Pentru a rezolva acest lucru, încercați aceste soluții.

-

Zeroize tastele RSA și re-genera cheile.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

în Cazul în care anterior soluție nu funcționează, încercați acești pași:

-

Zeroize toate cheile RSA.reîncărcați dispozitivul.

-

creați noi chei etichetate pentru SSH.

-

Cisco bug ID CSCsa83601 (numai clienții înregistrați) a fost depusă pentru a aborda acest comportament.

sfaturi de depanare

-

dacă comenzile de configurare SSH sunt respinse ca comenzi ilegale, nu ați generat cu succes o pereche de chei RSA pentru router., Asigurați-vă că ați specificat un nume de gazdă și un domeniu. Apoi utilizați comanda crypto key generate RSA pentru a genera o pereche de chei RSA și pentru a activa serverul SSH.

-

când configurați perechea de chei RSA, este posibil să întâmpinați aceste mesaje de eroare:

-

nu este specificat numele de gazdă

trebuie să configurați un nume de gazdă pentru router folosind comanda de configurare globală a numelui de gazdă.

-

nu este specificat niciun domeniu

trebuie să configurați un domeniu gazdă pentru router folosind comanda ip domain-name global configuration.,

-

-

numărul de conexiuni SSH admisibile este limitat la numărul maxim de vtys configurate pentru router. Fiecare conexiune SSH utilizează o resursă vty.SSH utilizează fie securitatea locală, fie protocolul de securitate care este configurat prin AAA pe routerul dvs. pentru autentificarea utilizatorului. Când configurați AAA, trebuie să vă asigurați că consola nu rulează sub AAA aplicând un cuvânt cheie în modul de configurare globală pentru a dezactiva AAA pe consolă.

-

nu există conexiuni de server SSH care rulează.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

Acest rezultat sugerează că serverul SSH este dezactivat sau nu este activat în mod corespunzător. Dacă ați configurat deja SSH, este recomandat să reconfigurați serverul SSH din dispozitiv. Finalizați acești pași pentru a reconfigura serverul SSH pe dispozitiv.

-

ștergeți perechea de chei RSA. După ștergerea perechii de chei RSA, serverul SSH este dezactivat automat.,

carter(config)#crypto key zeroize rsa

Notă: este important pentru a genera o pereche de chei cu cel puțin 768 de biți mărime atunci când activați SSH v2.

Atenție: Această comandă nu poate fi anulată după ce salvați configurația dumneavoastră, și după chei RSA au fost șterse, nu puteți utiliza certificate sau CA sau de a participa în certificatul de schimburi cu alte IP Security (IPSec) colegii dacă nu reconfigurați CA interoperabilitate prin regenerarea chei RSA, obtinerea AC”s certificatul, și solicită certificatul ta din nou.,Consultați crypto key zeroize rsa-Cisco IOS Security Command Reference, Release 12.3 Pentru mai multe informații despre această comandă.

Atenție: Această comandă nu poate fi anulată după ce salvați configurația dumneavoastră, și după chei RSA au fost șterse, nu puteți utiliza certificate sau CA sau de a participa în certificatul de schimburi cu alte IP Security (IPSec) colegii dacă nu reconfigurați CA interoperabilitate prin regenerarea chei RSA, obtinerea AC”s certificatul, și solicită certificatul ta din nou.,Consultați crypto key zeroize rsa-Cisco IOS Security Command Reference, Release 12.3 Pentru mai multe informații despre această comandă. -

reconfigurați numele de gazdă și numele de domeniu al dispozitivului.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

pentru a Genera o pereche de chei RSA pentru router-ul, care permite în mod automat SSH.

carter(config)#crypto key generate rsa

se Referă la cheie de cifrare a genera rsa – Cisco IOS Securitate Referință Comandă, Eliberarea 12.3 pentru mai multe informații cu privire la utilizarea de această comandă.,

Notă: puteți primi mesajul de eroare primit SSH2 0: Tip mesg neașteptat din cauza unui pachet primit care nu este ușor de înțeles de router. Măriți lungimea cheii în timp ce generați chei rsa pentru ssh pentru a rezolva această problemă.

-

Configurați serverul SSH. Pentru a activa și configura un router Cisco / comutator pentru server SSH, puteți configura parametrii SSH. Dacă nu configurați parametrii SSH, se utilizează valorile implicite.,

ip ssh { | }

carter(config)# ip ssh

se Referă la ip ssh – Cisco IOS Securitate Referință Comandă, Eliberarea 12.3 pentru mai multe informații cu privire la utilizarea de această comandă.

-

Atenție: Această comandă nu poate fi anulată după ce salvați configurația dumneavoastră, și după chei RSA au fost șterse, nu puteți utiliza certificate sau CA sau de a participa în certificatul de schimburi cu alte IP Security (IPSec) colegii dacă nu reconfigurați CA interoperabilitate prin regenerarea chei RSA, obtinerea AC”s certificatul, și solicită certificatul ta din nou.,Consultați crypto key zeroize rsa-Cisco IOS Security Command Reference, Release 12.3 Pentru mai multe informații despre această comandă.

Atenție: Această comandă nu poate fi anulată după ce salvați configurația dumneavoastră, și după chei RSA au fost șterse, nu puteți utiliza certificate sau CA sau de a participa în certificatul de schimburi cu alte IP Security (IPSec) colegii dacă nu reconfigurați CA interoperabilitate prin regenerarea chei RSA, obtinerea AC”s certificatul, și solicită certificatul ta din nou.,Consultați crypto key zeroize rsa-Cisco IOS Security Command Reference, Release 12.3 Pentru mai multe informații despre această comandă.