Úvod

SSH (Secure Shell) je protokol, který poskytuje bezpečný vzdálený přístup připojení k síti zařízení. Komunikace mezi klientem a serverem je šifrována jak ve verzi SSH 1, tak ve verzi SSH 2. Implementujte SSH verzi 2, pokud je to možné, protože používá vylepšený algoritmus šifrování zabezpečení.,

tento dokument popisuje, jak konfigurovat a ladit SSH na směrovačích nebo přepínačích Cisco, které provozují verzi softwaru Cisco IOS®, který podporuje SSH. Tento dokument obsahuje více informací o konkrétních verzích a softwarových obrázcích.

Předpoklady

Požadavky

Komponenty

informace v tomto dokumentu je založen na Cisco IOS 3600 Software (C3640-IK9S-M), Release 12.2(2)T1.

SSH byl zaveden do těchto platforem a obrázků Cisco IOS:

-

SSH verze 1.,0 (SSH v1) server byl představen v některých platformách Cisco IOS a obrázky, které začínají v Cisco IOS vydání softwaru 12.0.5.S.

-

SSH klient byl představen v některých platformách Cisco IOS a obrázky začínající v Cisco IOS Software Release 12.1.3.T.

-

SSH terminal-line access (také známý jako reverse-Telnet) byl představen v některých platformách Cisco IOS a obrázky začínající v Cisco IOS Software Release 12.2.2.T.

-

podpora SSH Version 2.0 (SSH v2)byla zavedena v některých platformách a obrázcích Cisco IOS od vydání softwaru Cisco IOS 12.1(19) E.,

-

Další informace o podpoře SSH v přepínačích naleznete v části Jak nakonfigurovat SSH na přepínačích Catalyst se systémem CatOS.

Odkazovat na Software Advisor (registrované zákazníky pouze) pro kompletní seznam funkcí sady podporované v různých Cisco IOS Software verzí a na různých platformách.

informace uvedené v tomto dokumentu byly vytvořeny ze zařízení v konkrétním laboratorním prostředí. Všechna zařízení použitá v tomto dokumentu začala s vymazanou (výchozí) konfigurací., Pokud jste v živé síti, ujistěte se, že jste pochopili potenciální dopad jakéhokoli příkazu před jeho použitím.

konvence

Více informací o konvencích dokumentů naleznete v konvencích Cisco Technical Tips.

SSH v1 vs. SSH v2

použijte softwarový poradce Cisco (pouze registrovaní zákazníci), který vám pomůže najít verzi kódu s odpovídající podporou pro SSH V1 nebo SSH v2.,

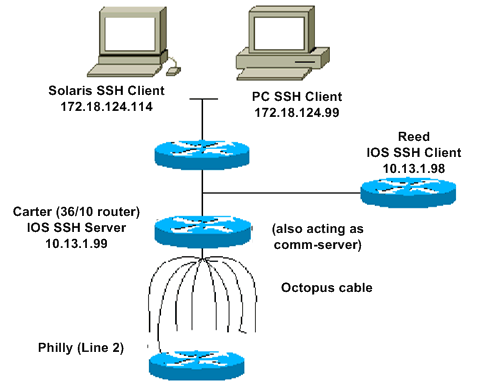

Síťový Diagram

Test Ověření

Ověřování Testu bez SSH

První test bez ověřování SSH ujistěte se, že ověřování pracuje s routerem Carter, než si přidat SSH. Autentizace může být s místním uživatelským jménem a heslem nebo s autentizačním, autorizačním a účetním serverem (AAA), který provozuje TACACS+ nebo RADIUS. (Ověření pomocí hesla linky není možné pomocí SSH.,) Tento příklad ukazuje místní autentizaci, která vám umožní Telnet do routeru s uživatelským jménem „cisco“ a heslem „cisco.“

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

Ověřovací Test s SSH

Za účelem testování autentizace pomocí SSH, budete muset přidat na předchozí příkazy v pořadí, chcete-li povolit SSH na Cartera a vyzkoušet SSH z PC a pracovní stanice.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

V tomto bodě, show crypto key mypubkey rsa příkaz musí ukázat vygenerovaný klíč., Po přidání konfigurace SSH Otestujte svou schopnost přístupu k routeru z PC a unixové stanice. Pokud to nefunguje, podívejte se do sekce ladění tohoto dokumentu.

volitelné nastavení konfigurace

zabraňte připojení bez SSH

Chcete-li zabránit připojení bez SSH, přidejte příkaz transport input ssh pod řádky, abyste omezili směrovač pouze na připojení SSH. Přímé (non-SSH) Telnety jsou odmítnuty.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

Test, aby se ujistil, že non-SSH uživatelé nemohou Telnet k routeru Carter.

nastavte směrovač IOS nebo přepněte jako SSH Client

k povolení podpory SSH na směrovači Cisco IOS jsou nutné čtyři kroky:

-

nakonfigurujte příkaz hostname.

-

nakonfigurujte doménu DNS.

-

Vygenerujte SSH klíč, který chcete použít.

-

povolit podporu přenosu SSH pro terminál virtuálního typu (vtys).,

Pokud chcete, aby jedno zařízení fungovalo jako SSH klient k druhému, můžete přidat SSH do druhého zařízení s názvem Reed. Tato zařízení jsou pak v uspořádání klient-server, kde Carter působí jako server, a Reed působí jako klient. Konfigurace klienta Cisco IOS SSH na Reed je stejná, jak je požadováno pro konfiguraci serveru SSH na Carter.,

tento příkaz SSH z Cisco IOS SSH klienta (Reed) Cisco IOS SSH server (Carter), aby otestoval tohle:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

Nastavení IOS Router jako SSH server, který provádí RSA na základě Ověření Uživatele

Dokončení těchto kroků pro konfiguraci SSH serveru provádět RSA ověřování.,

Přidat SSH Terminál-Line Přístup

Pokud potřebujete odchozí SSH terminál-line ověřování, můžete nakonfigurovat a vyzkoušet SSH pro odchozí reverzní Telnets prostřednictvím Carter, který působí jako komunikační server pro Philly.,gh Carter z Rákosu s pomocí tohoto příkazu:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

tento příkaz můžete použít od Solarisu:

ssh -c 3des -p 2002 -x -v 10.13.1.99

Omezit přístup k SSH na podsítě

Budete muset omezit SSH připojení na konkrétní podsíť, kde všechny ostatní SSH pokusy z IPs mimo podsíť by měla být stažena.,

tyto kroky můžete použít k provedení stejného:

-

Definujte seznam přístupů, který umožňuje provoz z této konkrétní podsítě.

-

omezte přístup k rozhraní linky VTY pomocí třídy access.

toto je příklad konfigurace. V tomto příkladu je povolen pouze přístup SSH k podsíti 10.10.10.0 255.255.255.0, jakýkoli jiný je odepřen přístup.

Poznámka: stejný postup pro uzamčení přístupu SSH platí také na platformách switch.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., Řešením je konfigurace SSHv2.

variace na výstupu příkazu banner

výstup příkazu banner se liší mezi Telnet a různými verzemi připojení SSH. Tato tabulka ukazuje, jak různé možnosti příkazů banner pracují s různými typy připojení.,

| Banner, Příkaz, Možnost, | Telnet | SSH v1 pouze | SSH v1 a v2 | SSH v2 |

|---|---|---|---|---|

| banner přihlášení | Zobrazí před přihlášením do zařízení. | nezobrazuje se. | zobrazí se před přihlášením do zařízení., | zobrazí se před přihlášením do zařízení. |

| banner motd | Zobrazí před přihlášením do zařízení. | zobrazeno po přihlášení do zařízení. | zobrazeno po přihlášení do zařízení. | zobrazeno po přihlášení do zařízení. |

| banner exec | Zobrazí po přihlášení do zařízení., | zobrazeno po přihlášení do zařízení. | zobrazeno po přihlášení do zařízení. | zobrazeno po přihlášení do zařízení. |

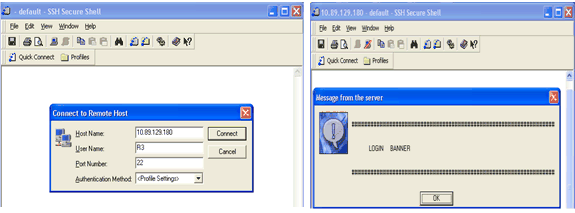

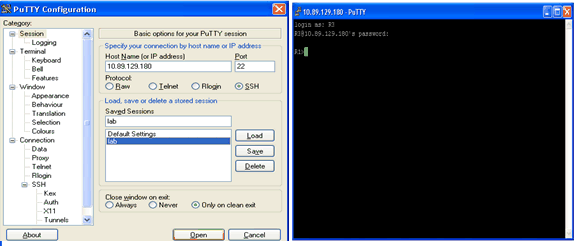

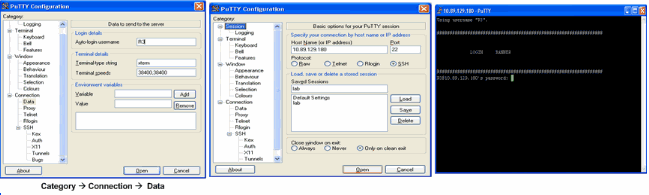

Nelze Zobrazit Přihlašovací Banner

SSH verze 2 podporuje login banner. Přihlašovací banner se zobrazí, pokud klient SSH odešle uživatelské jméno, když zahájí relaci SSH pomocí směrovače Cisco. Například při použití klienta ssh Secure Shell Se zobrazí přihlašovací banner., Při použití klienta PuTTY ssh se přihlašovací banner nezobrazí. Je to proto, že Secure Shell ve výchozím nastavení odešle uživatelské jméno a PuTTY ve výchozím nastavení neposílá uživatelské jméno.

klient Secure Shell potřebuje uživatelské jméno k zahájení připojení k zařízení s podporou SSH. Tlačítko Připojit není povoleno, pokud nezadáte název hostitele a uživatelské jméno. Tento snímek obrazovky ukazuje, že přihlašovací banner se zobrazí, když se Secure Shell připojí k routeru. Poté se zobrazí výzva k zadání hesla přihlašovacího banneru.,

klient PuTTY nevyžaduje uživatelské jméno pro zahájení připojení SSH k routeru. Tento snímek obrazovky ukazuje, že klient PuTTY se připojí k routeru a vyzve k uživatelskému jménu a heslu. Nezobrazuje přihlašovací banner.

Tento snímek obrazovky ukazuje, že login banner se zobrazí, když Tmel je nakonfigurován tak, aby odeslat uživatelské jméno routeru.,

ladění a ukázat Příkazů

Před problém ladění příkazů je popsáno a znázorněno zde naleznete Důležité Informace o Ladění Příkazy. Některé příkazy show jsou podporovány nástrojem output Interpreter (pouze registrovaní zákazníci), který umožňuje zobrazit analýzu výstupu příkazu show.

-

debug ip sshâ “ zobrazuje ladicí zprávy pro SSH.

-

show sshâzobrazuje stav připojení SSH serveru.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

show ip sshâZobrazí verzi a konfigurační data pro SSH.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

Server Debug

Poznámka: tento výstup byl zachycen na stroji Solaris.

co se může pokazit

tyto sekce mají výstup ladění vzorku z několika nesprávných konfigurací.,

SSH Z SSH Klienta Není Zkompilovaný s Data Encryption Standard (DES)

Solaris Debug

Router Debug

Špatné Heslo

Router Debug

SSH Klient Odešle Nepodporované (Blowfish) Šifra

Router Debug

Geting „%SSH-3-PRIVATEKEY: Nelze načíst RSA soukromý klíč pro“ Chyb

Pokud se zobrazí tato chybová zpráva, může to být způsobeno z důvodu jakékoli změny v názvu domény nebo název hostitele. Chcete-li to vyřešit, zkuste tato řešení.

-

Zeroize klíče RSA a re-generovat klíče.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

Pokud předchozí řešení nefunguje, vyzkoušejte tyto kroky:

-

Zeroize všechny klíče RSA.

-

znovu načtěte zařízení.

-

vytvořte nové označené klíče pro SSH.

-

Cisco bug ID CSCsa83601 (pouze registrovaní zákazníci) byla podána k řešení tohoto chování.

Tipy pro řešení problémů

-

pokud jsou konfigurační příkazy SSH odmítnuty jako nelegální příkazy, úspěšně jste nevytvořili pár klíčů RSA pro váš směrovač., Ujistěte se, že jste zadali název hostitele a doménu. Poté pomocí příkazu crypto key generate RSA Vygenerujte pár klíčů RSA a povolte server SSH.

-

Při konfiguraci RSA pár klíčů, můžete narazit na těchto chybových zpráv:

-

nebyl zadán název hostitele

musíte konfigurovat název hostitele pro router pomocí hostname globální konfigurační příkaz.

-

není zadána žádná doména

musíte nakonfigurovat hostitelskou doménu routeru pomocí příkazu globální konfigurace domény IP.,

-

-

počet povolených SSH připojení je omezen na maximální počet vtys nakonfigurovaných pro router. Každé připojení SSH používá zdroj vty.

-

SSH používá buď místní zabezpečení nebo bezpečnostní protokol, který je nakonfigurován prostřednictvím AAA na routeru pro ověření uživatele. Když nakonfigurujete AAA, musíte se ujistit, že konzola není spuštěna pod AAA použitím klíčového slova v globálním konfiguračním režimu pro deaktivaci AAA na konzoli.

-

nejsou spuštěna žádná připojení SSH serveru.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

Tento výstup vyplývá, že SSH server je zakázáno nebo není povoleno správně. Pokud jste již nakonfigurovali SSH, doporučujeme znovu nakonfigurovat server SSH v zařízení. Dokončete tyto kroky, abyste znovu nakonfigurovali SSH server v zařízení.

-

odstraňte pár klíčů RSA. Po odstranění dvojice klíčů RSA je server SSH automaticky deaktivován.,

carter(config)#crypto key zeroize rsa

Poznámka: je důležité vytvořit klíč-pair s alespoň 768 jako bit velikost, pokud povolíte SSH v2.

Upozornění: Tento příkaz nelze vrátit zpět po uložení vaší konfigurace, a po RSA klíče byly vymazány, nelze použít certifikáty nebo CA nebo se podílet na osvědčení výměny s jinými IP Security (IPSec) vrstevníky, pokud jste konfiguraci CA interoperability tím, regenerační RSA klíčů, získání CA“certifikátu, a požadovat svůj vlastní certifikát znovu.,Další informace o tomto příkazu naleznete v Crypto key zeroize RSA – Cisco IOS Security Command Reference, Release 12.3.

Upozornění: Tento příkaz nelze vrátit zpět po uložení vaší konfigurace, a po RSA klíče byly vymazány, nelze použít certifikáty nebo CA nebo se podílet na osvědčení výměny s jinými IP Security (IPSec) vrstevníky, pokud jste konfiguraci CA interoperability tím, regenerační RSA klíčů, získání CA“certifikátu, a požadovat svůj vlastní certifikát znovu.,Další informace o tomto příkazu naleznete v Crypto key zeroize RSA – Cisco IOS Security Command Reference, Release 12.3. -

Překonfigurujte název hostitele a název domény zařízení.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

Generování páru klíčů RSA pro váš router, který automaticky umožňuje SSH.

carter(config)#crypto key generate rsa

Viz crypto key generate rsa – Cisco IOS Security Command Reference, Release 12.3 další informace o použití tohoto příkazu.,

Poznámka: Můžete obdržet chybovou zprávu typu SSH2 0: neočekávaný Typ mesg kvůli přijatému paketu, který router nerozumí. Zvyšte délku klíče při generování klíčů rsa pro ssh, abyste tento problém vyřešili.

-

konfigurovat SSH server. Chcete-li povolit a nakonfigurovat směrovač Cisco/přepínač pro server SSH, můžete nakonfigurovat parametry SSH. Pokud neprovedete konfiguraci parametrů SSH, použijí se výchozí hodnoty.,

ip ssh { | }

carter(config)# ip ssh

Viz ip ssh – Cisco IOS Security Command Reference, Release 12.3 další informace o použití tohoto příkazu.

-

Upozornění: Tento příkaz nelze vrátit zpět po uložení vaší konfigurace, a po RSA klíče byly vymazány, nelze použít certifikáty nebo CA nebo se podílet na osvědčení výměny s jinými IP Security (IPSec) vrstevníky, pokud jste konfiguraci CA interoperability tím, regenerační RSA klíčů, získání CA“certifikátu, a požadovat svůj vlastní certifikát znovu.,Další informace o tomto příkazu naleznete v Crypto key zeroize RSA – Cisco IOS Security Command Reference, Release 12.3.

Upozornění: Tento příkaz nelze vrátit zpět po uložení vaší konfigurace, a po RSA klíče byly vymazány, nelze použít certifikáty nebo CA nebo se podílet na osvědčení výměny s jinými IP Security (IPSec) vrstevníky, pokud jste konfiguraci CA interoperability tím, regenerační RSA klíčů, získání CA“certifikátu, a požadovat svůj vlastní certifikát znovu.,Další informace o tomto příkazu naleznete v Crypto key zeroize RSA – Cisco IOS Security Command Reference, Release 12.3.