Bevezetés

Secure Shell (SSH) egy protokoll, amely biztosítja a biztonságos távoli hozzáférést a hálózati eszközök. Az ügyfél és a szerver közötti kommunikáció titkosítva van mind az SSH 1-es, mind az SSH 2-es verziójában. Hajtsa végre az SSH 2-es verzióját, ha lehetséges, mert továbbfejlesztett biztonsági titkosítási algoritmust használ.,

Ez a dokumentum az SSH konfigurálását és hibakeresését tárgyalja Cisco routereken vagy kapcsolókon, amelyek az SSH-t támogató Cisco IOS® szoftver egy verzióját futtatják. Ez a dokumentum további információkat tartalmaz bizonyos verziókról és szoftverképekről.

előfeltételek

követelmények

használt összetevők

a dokumentumban szereplő információk a Cisco IOS 3600 szoftveren (C3640-IK9S-M) alapulnak, kiadás 12.2(2)T1.

SSH került bevezetésre ezeken a Cisco IOS platformokon és képeken:

-

SSH 1. verzió.,0 (SSH v1) server vezették be néhány Cisco IOS platformok képek indul Cisco IOS Software Release 12.0.5.S.

-

az SSH klienst néhány Cisco IOS platformon és a Cisco IOS Software Release 12.1.3-ban kezdődő képein mutatták be.T.

-

SSH terminal-line access (más néven reverse-Telnet) vezették be egyes Cisco IOS platformok és képek kezdve Cisco IOS Software Release 12.2.2.T.

-

SSH Version 2.0 (SSH v2) támogatás vezették be egyes Cisco IOS platformok és képek kezdve Cisco IOS Software Release 12.1 (19) E.,

-

lásd, hogyan kell beállítani SSH katalizátor kapcsolók futó CatOS További információ SSH támogatás a kapcsolók.

olvassa el a Software Advisor (csak regisztrált ügyfelek) a teljes listát a funkciókészletek támogatott különböző Cisco IOS szoftver kiadások, valamint a különböző platformokon.

Az ebben a dokumentumban bemutatott információkat egy adott laboratóriumi környezetben lévő eszközökből hozták létre. A dokumentumban használt összes eszköz egy törölt (alapértelmezett) konfigurációval kezdődött., Ha élő hálózatban van, győződjön meg róla, hogy megérti a parancs lehetséges hatását, mielőtt használná.

konvenciók

a Dokumentumkonvenciókkal kapcsolatos további információkért olvassa el a Cisco MŰSZAKI tippek konvencióit.

SSH v1 vs. SSH v2

használja a Cisco Software Advisor-t (csak regisztrált ügyfelek) annak érdekében, hogy segítsen megtalálni a kód verzióját az SSH v1 vagy az SSH v2 megfelelő támogatásával.,

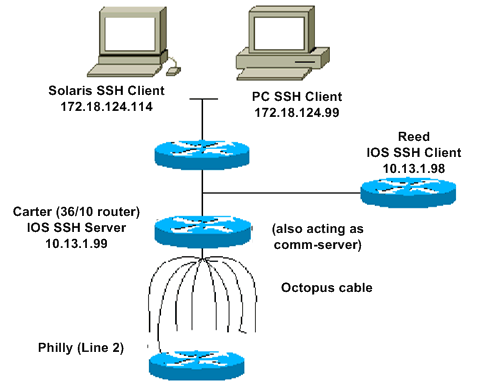

hálózati Diagram

teszt hitelesítés

hitelesítési teszt SSH nélkül

először tesztelje a hitelesítést SSH nélkül, hogy megbizonyosodjon arról, hogy a hitelesítés működik-e az útválasztóval Carter, mielőtt hozzáadja az SSH-t. A hitelesítés lehet helyi felhasználónévvel és jelszóval, vagy a tacacs+ vagy RADIUS rendszert futtató hitelesítési, engedélyezési és számviteli (AAA) kiszolgálóval. (Az SSH-val a sorjelszón keresztüli hitelesítés nem lehetséges.,) Ez a példa a helyi hitelesítést mutatja, amely lehetővé teszi, hogy Telnet a router felhasználónévvel ” cisco “jelszó” cisco.”

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

Hitelesítési Teszt SSH

annak érdekében, hogy A teszt hitelesítés SSH-n, van hozzá, hogy a korábbi nyilatkozatok annak érdekében, hogy az SSH a Carter teszt SSH-n a PC-s UNIX állomások.

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

Ezen a ponton a show crypto key mypubkey RSA parancsnak meg kell mutatnia a generált kulcsot., Miután hozzáadta az SSH konfigurációt, tesztelje, hogy képes-e elérni az útválasztót a PC-ről és a UNIX állomásról. Ha ez nem működik, olvassa el a dokumentum hibakeresési szakaszát.

opcionális konfigurációs beállítások

megakadályozza a nem SSH kapcsolatokat

Ha meg akarja akadályozni a nem SSH kapcsolatokat, adja hozzá a transport input ssh parancsot a sorok alatt, hogy az útválasztót csak SSH kapcsolatokra korlátozza. Az egyenes (nem SSH) Telneteket megtagadják.,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

teszt annak biztosítására, hogy a nem SSH felhasználók nem tudnak Telnet-et küldeni a router Carternek.

állítson be egy IOS útválasztót vagy váltson SSH kliensként

négy lépés szükséges az SSH támogatás engedélyezéséhez a Cisco IOS útválasztón:

-

konfigurálja a hostname parancsot.

-

konfigurálja a DNS tartományt.

-

generálja a használni kívánt SSH billentyűt.

-

engedélyezze az SSH szállítási támogatást a virtuális típusú terminálhoz (vtys).,

Ha azt szeretné, hogy az egyik eszköz SSH kliensként működjön a másikhoz, hozzáadhat SSH-t egy második Reed nevű eszközhöz. Ezek az eszközök ezután egy kliens-szerver elrendezésben vannak, ahol Carter szerverként működik, Reed pedig kliensként működik. A Cisco IOS SSH kliens konfiguráció Reed ugyanaz, mint szükséges az SSH szerver konfiguráció Carter.,

téma parancsot, hogy az SSH a Cisco IOS SSH kliens (Reed), hogy a Cisco IOS SSH szerver (Carter) annak érdekében, hogy ez a teszt:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

Beállítás IOS-Router, mint egy SSH szerver végzi RSA alapú Felhasználó Hitelesítés

kövesse az alábbi lépéseket annak érdekében, hogy konfigurálja az SSH szerver, hogy végre RSA alapú hitelesítés.,

Add SSH Terminal-Line Access

ha kimenő SSH terminal-line hitelesítésre van szükséged, konfigurálhatod és tesztelheted az SSH-t a kimenő fordított Telnetekre Carter-en keresztül, amely Comm szerverként működik Philly-nek.,gh Carter a Reed segítségével ezt a parancsot:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

ezt a parancsot tudják használni a Solaris:

ssh -c 3des -p 2002 -x -v 10.13.1.99

Korlátozza SSH hozzáférést alhálózati

korlátozni kell SSH kapcsolatot, hogy egy konkrét program, ahol minden más SSH kísérletek a IPs kívül a program ejteni kell.,

használhatja ezeket a lépéseket, hogy ugyanazt:

-

definiáljon egy hozzáférési listát, amely lehetővé teszi a forgalmat az adott alhálózatból.

-

korlátozza a hozzáférést a VTY line interfészhez egy hozzáférési osztály segítségével.

Ez egy példa konfiguráció. Ebben a példában csak az SSH hozzáférés engedélyezett a 10.10.10.0 255.255.255.0 alhálózathoz,bármely más hozzáférés megtagadva.

Megjegyzés: ugyanez az eljárás az SSH hozzáférés lezárására is alkalmazható kapcsolóplatformokon.,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., A megoldás az SSHv2 konfigurálása.

variációk banner parancs kimenet

a banner parancs kimenet változik a Telnet és különböző változatai SSH kapcsolatok. Ez a táblázat bemutatja, hogy a különböző banner Parancsbeállítások hogyan működnek különböző típusú kapcsolatokkal.,

| Banner Parancs Opció | Telnet | SSH v1 csak | SSH v1 v2 | SSH v2 csak |

|---|---|---|---|---|

| banner bejelentkezés | Jelenik meg, mielőtt belép a készülék. | nem jelenik meg. | a készülékbe való bejelentkezés előtt jelenik meg., | a készülékbe való bejelentkezés előtt jelenik meg. |

| banner motd | megjelenik a készülékbe való bejelentkezés előtt. | a készülékbe való bejelentkezés után jelenik meg. | a készülékbe való bejelentkezés után jelenik meg. | a készülékbe való bejelentkezés után jelenik meg. |

| banner exec | a készülékbe való bejelentkezés után jelenik meg., | a készülékbe való bejelentkezés után jelenik meg. | a készülékbe való bejelentkezés után jelenik meg. | a készülékbe való bejelentkezés után jelenik meg. |

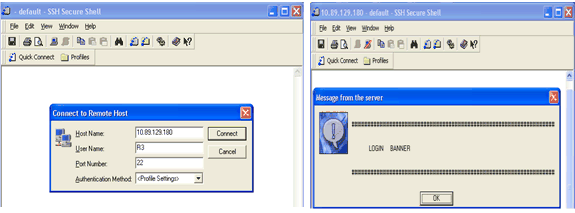

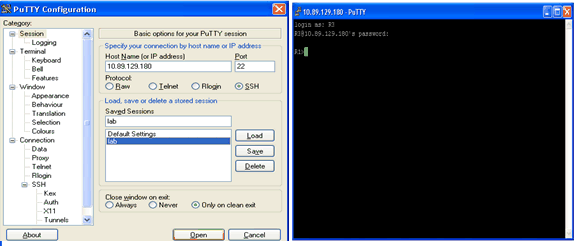

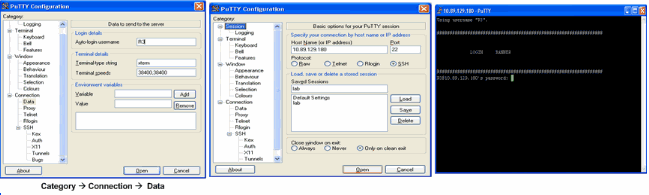

nem lehet megjeleníteni a bejelentkezési Banner

SSH version 2 támogatja a bejelentkezési banner. A bejelentkezési szalaghirdetés akkor jelenik meg, ha az SSH kliens elküldi a felhasználónevet, amikor elindítja az SSH munkamenetet a Cisco útválasztóval. Például a Secure Shell SSH kliens használatakor megjelenik a bejelentkezési szalaghirdetés., A PuTTY ssh kliens használatakor a bejelentkezési szalaghirdetés nem jelenik meg. Ennek oka az, hogy a Secure Shell alapértelmezés szerint elküldi a felhasználónevet, a PuTTY pedig alapértelmezés szerint nem küldi el a felhasználónevet.

A Secure Shell kliensnek szüksége van a felhasználónévre, hogy elindítsa a kapcsolatot az SSH-kompatibilis eszközzel. A Csatlakozás gomb nem engedélyezett, ha nem adja meg a fogadó nevét, felhasználónevét. Ez a képernyőkép azt mutatja, hogy a bejelentkezési szalaghirdetés akkor jelenik meg, amikor a Secure Shell csatlakozik az útválasztóhoz. Ezután megjelenik a bejelentkezési banner jelszó kérése.,

A PuTTY kliens nem igényli a felhasználónevet az SSH kapcsolat kezdeményezéséhez az útválasztóhoz. Ez a képernyőkép azt mutatja, hogy a PuTTY kliens csatlakozik az útválasztóhoz, majd kéri a felhasználónevet és a jelszót. Nem jeleníti meg a bejelentkezési bannert.

Ez a képernyőkép azt mutatja, hogy a bejelentkezési szalaghirdetés akkor jelenik meg, amikor a PuTTY úgy van beállítva, hogy elküldi a felhasználónevet az útválasztónak.,

hibakeresés és parancsok megjelenítése

az itt leírt és illusztrált hibakeresési parancsok kiadása előtt olvassa el a hibakeresési parancsokról szóló fontos információkat. Bizonyos megjelenítési parancsokat a kimeneti értelmező eszköz (csak regisztrált ügyfelek) támogat, amely lehetővé teszi a show parancs kimenet elemzésének megtekintését.

-

hibakeresés ip sshâ ” megjeleníti az SSH hibakeresési üzeneteit.

-

show sshâ ” az SSH szerverkapcsolatok állapotát jeleníti meg.,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

IP sshâmegjelenítése” Megjeleníti az SSH verzió-és konfigurációs adatait.,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

Server Debug

Megjegyzés: Ezt a kimenetet egy Solaris gépen rögzítették.

mi lehet baj

ezek a szakaszok minta hibakeresési kimenettel rendelkeznek több helytelen konfigurációból.,

SSH egy SSH kliens nem összeállított adat titkosítási szabvány (DES)

Solaris hibakeresés

Router hibakeresés

rossz jelszó

Router hibakeresés

SSH kliens küld nem támogatott (Blowfish) titkosító

Router hibakeresés

Geting a “%SSH-3-privatekey: nem lehet letölteni RSA privát kulcs” Error

ha megkapja ezt a hibaüzenetet, ez lehet az oka, hogy bármilyen változás a domain név vagy Host neve. Ennek megoldása érdekében próbálja ki ezeket a megoldásokat.

-

nullázza le az RSA billentyűket és generálja újra a kulcsokat.,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

Ha az előző megoldás nem működik, próbálja meg ezeket a lépéseket:

-

Zeroize minden RSA kulcs.

-

töltse újra az eszközt.

-

Hozzon létre új címkézett kulcsokat az SSH-hoz.

-

Cisco bug ID CSCsa83601 (csak regisztrált ügyfelek) került benyújtásra, hogy foglalkozzon ezzel a viselkedéssel.

hibaelhárítási tippek

-

Ha az SSH konfigurációs parancsait illegális parancsként utasítják el, akkor nem sikerült RSA kulcspárt létrehoznia az útválasztóhoz., Győződjön meg róla, hogy megadott egy hosztnevet és domaint. Ezután használja a crypto key generate RSA parancsot egy RSA kulcspár létrehozásához, majd engedélyezze az SSH kiszolgálót.

-

az RSA kulcspár konfigurálásakor előfordulhat, hogy ezek a hibaüzenetek:

-

nincs megadva

meg kell adnia az útválasztó gazdagépnevét a hostname globális konfigurációs parancs segítségével.

-

No domain specified

az IP domain-name global configuration paranccsal konfigurálnia kell az útválasztó host tartományát.,

-

-

a megengedett SSH kapcsolatok száma az útválasztóhoz konfigurált vtys maximális számára korlátozódik. Minden SSH kapcsolat vty erőforrást használ.

-

az SSH a helyi biztonságot vagy az útválasztón AAA-n keresztül konfigurált biztonsági protokollt használja a felhasználói hitelesítéshez. Az AAA beállításakor gondoskodnia kell arról, hogy a konzol ne futjon AAA alatt, ha kulcsszót alkalmaz a globális konfigurációs módban az AAA letiltásához a konzolon.

-

nincs SSH szerver kapcsolat.,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

Ez a kimenet azt sugallja, hogy az SSH szerver le van tiltva vagy nincs megfelelően engedélyezve. Ha már konfigurálta az SSH-t, javasoljuk, hogy konfigurálja újra az SSH kiszolgálót az eszközön. Végezze el ezeket a lépéseket az SSH szerver újrakonfigurálásához az eszközön.

-

törölje az RSA kulcspárját. Az RSA kulcspár törlése után az SSH kiszolgáló automatikusan le van tiltva.,

carter(config)#crypto key zeroize rsa

MEGJEGYZÉS: fontos, hogy az SSH v2 engedélyezésekor legalább 768 bites méretű kulcspár legyen.

Figyelem: Ez a parancs nem lehet visszacsinálni mentése után a konfiguráció után RSA-kulcsokat törölték nem használható tanúsítványok vagy a CA vagy részt vesznek a bizonyítvány cseréjére más IP-Biztonsági (IPSec) társaik, hacsak nem konfigurálni CA kölcsönös átjárhatóságot lehetővé tevő által regeneráló RSA-kulcsokat, hogy a CA”s bizonyítvány, illetve megkereső a saját tanúsítvány újra.,Lásd crypto key zeroize rsa-Cisco IOS biztonsági parancs referencia, kiadás 12.3 további információt erről a parancsról.

Figyelem: Ez a parancs nem lehet visszacsinálni mentése után a konfiguráció után RSA-kulcsokat törölték nem használható tanúsítványok vagy a CA vagy részt vesznek a bizonyítvány cseréjére más IP-Biztonsági (IPSec) társaik, hacsak nem konfigurálni CA kölcsönös átjárhatóságot lehetővé tevő által regeneráló RSA-kulcsokat, hogy a CA”s bizonyítvány, illetve megkereső a saját tanúsítvány újra.,Lásd crypto key zeroize rsa-Cisco IOS biztonsági parancs referencia, kiadás 12.3 további információt erről a parancsról. -

konfigurálja újra az eszköz gazdanevét és tartománynevét.

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

RSA kulcspár létrehozása az útválasztóhoz, amely automatikusan engedélyezi az SSH-t.

carter(config)#crypto key generate rsa

lásd crypto kulcs generál rsa – Cisco IOS biztonsági parancs referencia, kiadás 12.3 további információt a használata ezt a parancsot.,

Megjegyzés: megkaphatja az SSH2 0: váratlan mesg típusú kapott hibaüzenetet az útválasztó által nem érthető csomag miatt. Növelje a kulcs hosszát, miközben RSA kulcsokat generál az ssh számára a probléma megoldása érdekében.

-

SSH szerver konfigurálása. Annak érdekében, hogy engedélyezze és konfigurálja a Cisco router/switch SSH szerver, beállíthatja SSH paraméterek. Ha nem konfigurálja az SSH paramétereket, az alapértelmezett értékeket használja.,

ip SSH { / }

carter(config)# ip ssh

olvassa el az ip ssh – Cisco IOS biztonsági parancs hivatkozását, engedje el a 12.3-at a parancs használatával kapcsolatos további információkért.

-

Figyelem: Ez a parancs nem lehet visszacsinálni mentése után a konfiguráció után RSA-kulcsokat törölték nem használható tanúsítványok vagy a CA vagy részt vesznek a bizonyítvány cseréjére más IP-Biztonsági (IPSec) társaik, hacsak nem konfigurálni CA kölcsönös átjárhatóságot lehetővé tevő által regeneráló RSA-kulcsokat, hogy a CA”s bizonyítvány, illetve megkereső a saját tanúsítvány újra.,Lásd crypto key zeroize rsa-Cisco IOS biztonsági parancs referencia, kiadás 12.3 további információt erről a parancsról.

Figyelem: Ez a parancs nem lehet visszacsinálni mentése után a konfiguráció után RSA-kulcsokat törölték nem használható tanúsítványok vagy a CA vagy részt vesznek a bizonyítvány cseréjére más IP-Biztonsági (IPSec) társaik, hacsak nem konfigurálni CA kölcsönös átjárhatóságot lehetővé tevő által regeneráló RSA-kulcsokat, hogy a CA”s bizonyítvány, illetve megkereső a saját tanúsítvány újra.,Lásd crypto key zeroize rsa-Cisco IOS biztonsági parancs referencia, kiadás 12.3 további információt erről a parancsról.