はじめに

Secure Shell SSHは、ネットワークデバイスへのセキュアなリモートアクセス接続を提供するプロトコルです。 クライアントとサーバ間の通信は、SSHバージョン1とSSHバージョン2の両方で暗号化されます。 実施SSHのバージョン2の場合は可能な限りの採用によりセキュリティを強化暗号化アルゴリズムです。,

この資料はSSHをサポートするcisco IOS®ソフトウェアのバージョンを実行するスイッチまたはCiscoルータのSSHを設定し、デバッグする方法を説明したものです。 この文書に含まれる情報特定のバージョンのソフトウェアます。

前提条件

要件

使用されるコンポーネント

このドキュメントの情報は、Cisco IOS3600ソフトウェア(C3640-IK9S-M)、リリース12.2(2)T1に基づいています。

SSHが次のCisco IOSプラットフォームおよびイメージに導入されました。

-

SSHバージョン1。,0(SSH v1)サーバはCisco IOSソフトウェアリリース12.0.5で始まるイメージおよびあるCisco IOSプラットホームで導入されました。SSHクライアントは、Cisco IOSソフトウェアリリース12.1.3以降の一部のCisco IOSプラットフォームおよびイメージで導入されました。SSH端末回線アクセス(逆Telnetとも呼ばれます)は、Cisco IOSソフトウェアリリース12.2.2以降の一部のCisco IOSプラットフォームおよびイメージで導入されました。SSHバージョン2.0(SSH v2)のサポートは、Cisco IOSソフトウェアリリース12.1(19)Eから一部のCisco IOSプラットフォームおよびイメージで導入されました。,

-

スイッチでのSSHサポートの詳細については、CatOSを実行しているCatalystスイッチでSSHを設定する方法を参照してください。

異なるCisco IOSソフトウェアリリースおよび異なるプラットフォームでサポートされる機能セットの完全なリストについては、ソフトウェアアドバイ

このドキュメントに記載されている情報は、特定のラボ環境のデバイスから作成されたものです。 すべての装置を使用してこの文書で始まったクリア(デフォルト)を設定します。, ライブネットワークにいる場合は、コマンドを使用する前に、コマンドの潜在的な影響を理解していることを確認してください。

規約

ドキュメント規約の詳細については、”Cisco Technical Tips規約”を参照してください。

SSH v1対SSH v2

SSH v1かSSH v2のための適切なサポートのコードのバージョンを見つけるのを助けるためにCiscoソフトウェア顧問(登録されていた,

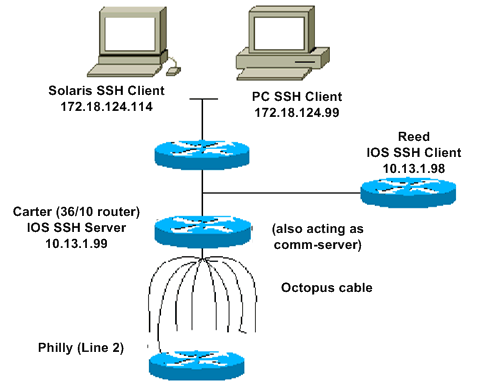

ネットワーク図

認証をテスト

SSHなしの認証テスト

まずSSHなしの認証をテストして、SSHを追加する前にルーターカーターで認証が機能することを確認します。 認証には、ローカルのユーザ名とパスワード、またはtacacs+またはRADIUSを実行する認証、許可、およびアカウンティングAAAサーバを使用できます。 (SSHでは回線パスワードによる認証はできません。,)この例はユーザ名”cisco”およびパスワード”ciscoのルータにTelnetで接続できるローカル認証を示します。”

!--- The aaa new-model command causes the local username and password on the router !--- to be used in the absence of other AAA statements.aaa new-modelusername cisco password 0 ciscoline vty 0 4transport input telnet!--- Instead of aaa new-model, you can use the login local command.

SSHによる認証テスト

SSHによる認証をテストするには、CarterでSSHを有効にし、PCおよびUNIXステーションからSSHをテストするために、前のステートメントに追加する必要があります。

ip domain-name rtp.cisco.com!--- Generate an SSH key to be used with SSH.crypto key generate rsaip ssh time-out 60ip ssh authentication-retries 2

この時点で、show crypto key mypubkey rsaコマンドは、生成されたキーを表示する必要があります。, SSH設定を追加したら、PCおよびUNIXステーションからルータにアクセスする機能をテストします。 ない場合は、参照のデバッグ部になる可能性があります。

オプションの設定

非SSH接続を防止

非SSH接続を防止するには、行の下にtransport input sshコマンドを追加して、ルータをSSH接続のみに制限します。 ストレート(非SSH)Telnetsは拒否されます。,

line vty 0 4!--- Prevent non-SSH Telnets.transport input ssh

非SSHユーザーがルーターカーターにTelnetで接続できないことを確認するためのテスト。

SSHクライアントとしてIOSルータまたはスイッチをセットアップする

Cisco IOSルータでSSHサポートを有効にするには、次の四つの手順が必要です。

-

hostnameコマンドを設定します。

-

DNSドメインを設定します。

-

使用するSSHキーを生成します。

-

仮想タイプ端末(vtys)のSSHトランスポートサポートを有効にします。,

一方のデバイスをもう一方のデバイスに対してSSHクライアントとして動作させたい場合は、Reedというもう一方のデバイスにSSHを追加できます。 これらのデバイスは、クライアント-サーバの配置、カーターとしてのサーバー、リードする行為しています。 ReedでのCisco IOS SSHクライアント設定は、CarterでのSSHサーバ設定に必要なものと同じです。,

これをテストするためにCisco IOS SSHクライアント(Reed)からCisco IOS SSHサーバ(Carter)にSSHにこのコマンドを発行して下さい:

-

SSH v1:

ssh -l cisco -c 3des 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -l cisco 10.31.1.99

rsaベースのユーザ認証を実行するsshサーバとしてiosルータをセットアップします

rsaベースの認証を実行するようにsshサーバ,

SSHターミナルラインアクセスの追加

送信SSHターミナルライン認証が必要な場合は、Phillyへのcommサーバとして機能するCarterを介した送信リバースTelnetsに対してSSHを設定およびテストできます。,このコマンドの助けを借りて、リードからghカーター:

-

SSH v1:

ssh -c 3des -p 2002 10.13.1.99

-

SSH v2:

ssh -v 2 -c aes256-cbc -m hmac-sha1-160 -p 2002 10.31.1.99

solarisから次のコマンドを使用できます。

ssh -c 3des -p 2002 -x -v 10.13.1.99

サブネットへのsshアクセスを制限する

サブネットワーク外のipからの他のすべてのssh試行をドロップする必要がある特定のサブネットワークにSsh接続を制限する必要があります。,

同じことを実行するには、次の手順を使用できます。

-

特定のサブネットワークからのトラフィックを許可するアクセスリストを定義します。vty回線インターフェイスへのアクセスをaccess-classで制限します。

これは設定例です。 この例では、10.10.10.0 255.255.255.0サブネットへのSSHアクセスのみが許可され、他のアクセスは拒否されます。注:SSHアクセスをロックダウンする同じ手順は、スイッチプラットフォームでも適用されます。,Configure the SSH Version

Configure SSH v1:

carter(config)#ip ssh version 1

Configure SSH v2:

carter(config)#ip ssh version 2

Configure SSH v1 and v2:

carter(config)#no ip ssh version

Note: You receive this error message when you use SSHv1:

%SCHED-3-THRASHING: Process thrashing on watched message event.

Note: Cisco bug ID CSCsu51740 (registered customers only) is filed for this issue., 回避策は、SSHv2を設定することです。

バナーコマンド出力のバリエーション

バナーコマンド出力は、Telnet接続とSSH接続のバージョンによって異なります。 このテーブルはどのようなバナーのコマンドオプション仕様々な種類の接続します。,

| バナーコマンドオプション | Telnet | SSH v1のみ | SSH v1およびv2 | ssh v2のみ |

|---|---|---|---|---|

| バナーログイン | デバイスにログインする前に表示されます。 | 表示されません。 | デバイスにログインする前に表示されます。, | デバイスにログインする前に表示されます。 |

| バナー motd | デバイスにログインする前に表示されます。 | デバイスにログインした後に表示されます。 | デバイスにログインした後に表示されます。 | デバイスにログインした後に表示されます。 |

| バナー exec | デバイスにログインした後に表示されます。, | デバイスにログインした後に表示されます。 | デバイスにログインした後に表示されます。 | デバイスにログインした後に表示されます。 |

ログインバナーを表示できません

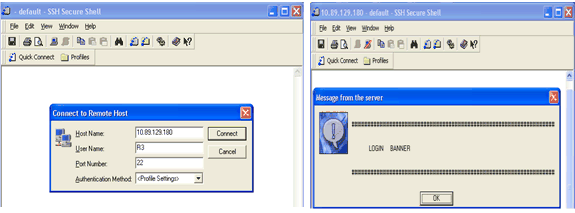

SSHバージョン2はログインバナーをサポートしています。 ログインバナーは、SSHクライアントがCiscoルータとのSSHセッションを開始するときにユーザ名を送信すると表示されます。 たとえば、Secure Shell sshクライアントを使用すると、ログインバナーが表示されます。, PuTTY sshクライアントを使用している場合、ログインバナーは表示されません。 この安心シェルを送信し、ユーザー名はデフォルトのパテを送出しないユーザー名によるデフォルトです。

Secure Shellクライアントは、SSH対応デバイスへの接続を開始するためにユーザー名を必要とします。 ホスト名とユーザ名を入力しない場合、[接続Connect]ボタンは有効になりません。 このスクリーンショッ その後、ログインのバナーのパスワードの迅速な表示されます。,

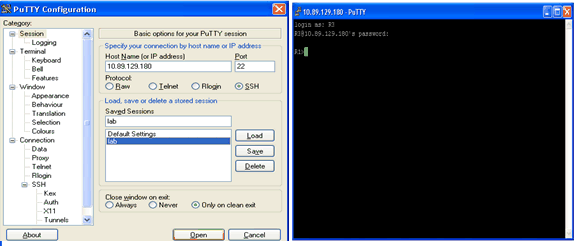

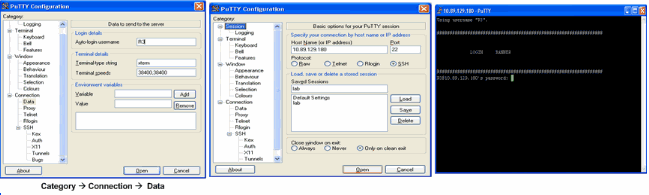

PuTTYクライアントは、ルータへのSSH接続を開始するためにユーザー名を必要としません。 このスクリーンショッ ログインバナーは表示されません。

このスクリーンショットは、PuTTYがユーザー名をルーターに送信するように設定されているときにログインバナーが表示されることを示しています。,

debugコマンドとshowコマンド

ここで説明および説明されているデバッグコマンドを発行する前に、デバッグコマンドに関する重要 特定のshowコマンドは、showコマンド出力の分析を表示できるOutput Interpreterツール(登録済みのお客様のみ)でサポートされています。

-

debug ip sshâSSHのデバッグメッセージを表示します。

-

show sshâSSHサーバー接続のステータスを表示します。,

carter#show ssh Connection Version Encryption State Username 0 1.5 DES Session started cisco

-

show ip sshâはSSHのバージョンと設定データを表示します。,

-

Version 1 Connection and no Version 2

carter#show ip ssh SSH Enabled - version 1.5 Authentication timeout: 60 secs; Authentication retries: 2

-

Version 2 Connection and no Version 1

carter#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

-

Version 1 and Version 2 Connections

carter#show ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3

Sample Debug Output

Router Debug

Note: Some of this good debug output is wrapped to multiple lines because of spatial considerations.,

サーバーデバッグ

メモ:この出力はSolarisマシンでキャプチャされました。

何ができる。

これらのセクションにてサンプルのデバッグ出力からの不正が可能です。-,

Data Encryption Standard(DES)でコンパイルされていないSSHクライアントからのSSH

Solaris Debug

Router Debug

SSHクライアントは、サポートされていない(Blowfish)暗号を送信します

Router Debug

“%SSH-3-PRIVATEKEY:RSA秘密鍵を取得できません”を取得しますerror

このエラーメッセージが表示された場合は、ドメイン名またはホスト名の変更が原因で発生している可能性があります。 これを解決するには、これらの回避策を試してください。

-

RSAキーをゼロ化し、キーを再生成します。,

crypto key zeroize rsa label key_namecrypto key generate rsa label key_name modulus key_size

-

前の回避策が機能しない場合は、次の手順を試してください。

-

すべてのRSAキーをゼロ化します。

-

デバイスをリロードします。

-

SSH用の新しいラベル付きキーを作成します。

-

この動作に対処するために、cisco bug ID CSCsa83601登録ユーザのみが提出されました。

トラブルシューティングのヒント

-

SSH設定コマンドが不正なコマンドとして拒否された場合、ルータのRSAキーペアが正常に生成されていません。, ホスト名とドメインを指定していることを確認します。 次に、crypto key generate rsaコマンドを使用してRSAキーペアを生成し、SSHサーバをイネーブルにします。RSAキーペアを設定すると、次のエラーメッセージが表示されることがあります。

-

No hostname specified

hostnameグローバルコンフィギュレーションコマンドを使用して、ルータのホスト名を設定する必要があります。ip domain-nameグローバルコンフィギュレーションコマンドを使用して、ルータのホストドメインを設定する必要があります。,

-

-

許可されるSSH接続の数は、ルータに設定されているvtyの最大数に制限されます。 各SSH接続はvtyリソースを使用します。SSHは、ローカルセキュリティまたはルータ上のAAAを介して設定されたセキュリティプロトコルを使用してユーザ認証を行います。 AAAを設定す

-

SSHサーバー接続が実行されていません。,

carter#show ssh%No SSHv2 server connections running.%No SSHv1 server connections running.

この出力は、SSHサーバーが無効になっているか、正しく有効になっていないことを示しています。 すでにSSHを設定している場合は、デバイス内のSSHサーバを再設定することをお勧めします。 デバイス上のSSHサーバを再設定するには、次の手順を実行します。

-

RSAキーペアを削除します。 RSAキーペアが削除されると、SSHサーバは自動的に無効になります。,

carter(config)#crypto key zeroize rsa

注:少なくとも768をビットサイズとして持つキーペアを生成することが重要ですSSH v2を有効にするとき。

注意:構成を保存した後、このコマンドを元に戻すことはできません。RSAキーが削除された後は、RSAキーを再生成し、CAの証明書を取得し、独自の証明書を再度要求することによってCA相互運用性を再構成しない限り、証明書またはCAを使用したり、他のIPセキュリティ(IPSec)ピアとの証明書交換に参加したりすることはできません。,このコマンドの詳細については、”crypto key zeroize rsa-Cisco IOS Security Command Reference,Release12.3″を参照してください。

注意:構成を保存した後、このコマンドを元に戻すことはできません。RSAキーが削除された後は、RSAキーを再生成し、CAの証明書を取得し、独自の証明書を再度要求することによってCA相互運用性を再構成しない限り、証明書またはCAを使用したり、他のIPセキュリティ(IPSec)ピアとの証明書交換に参加したりすることはできません。,このコマンドの詳細については、”crypto key zeroize rsa-Cisco IOS Security Command Reference,Release12.3″を参照してください。 -

デバイスのホスト名とドメイン名を再設定します。

carter(config)#hostname hostnamecarter(config)#ip domain-name domainname

-

ルーター用のRSAキーペアを生成し、SSHを自動的に有効にします。

carter(config)#crypto key generate rsa

このコマンドの使用方法の詳細については、crypto key generate rsa-Cisco IOS Security Command Reference,Release12.3を参照してください。,注:ルータによって理解できない受信されるパケットによるSsh2 0:Unexpected mesg type receivedエラーメッセージを受け取ることができます。 この問題を解決するためにsshのためのrsaキーを生成する間、キーの長さを増加して下さい。

-

SSHサーバーを設定します。 SSHサーバのためのCiscoルータ/スイッチを有効にし、設定するために、SSHパラメータを設定できます。 SSHパラメータを設定しない場合は、デフォルト値が使用されます。,ip ssh{/}

carter(config)# ip ssh

このコマンドの使用方法の詳細については、”ip ssh-Cisco IOS Security Command Reference,Release12.3″を参照してください。

-

注意:構成を保存した後、このコマンドを元に戻すことはできません。RSAキーが削除された後は、RSAキーを再生成し、CAの証明書を取得し、独自の証明書を再度要求することによってCA相互運用性を再構成しない限り、証明書またはCAを使用したり、他のIPセキュリティ(IPSec)ピアとの証明書交換に参加したりすることはできません。,このコマンドの詳細については、”crypto key zeroize rsa-Cisco IOS Security Command Reference,Release12.3″を参照してください。

注意:構成を保存した後、このコマンドを元に戻すことはできません。RSAキーが削除された後は、RSAキーを再生成し、CAの証明書を取得し、独自の証明書を再度要求することによってCA相互運用性を再構成しない限り、証明書またはCAを使用したり、他のIPセキュリティ(IPSec)ピアとの証明書交換に参加したりすることはできません。,このコマンドの詳細については、”crypto key zeroize rsa-Cisco IOS Security Command Reference,Release12.3″を参照してください。